TDL4

Я поставил этот руткит на второе место, потому что это единственный полноценный руткит для х64-систем, который уже успел получить широкое распространение. TDL4 представляет собой дальнейшее развитие вредоносной программы TDL3, которая уже не раз упоминалась на страницах журнала. TDL4 удается успешно обходить защитный механизм проверки цифровой подписи в х64-версиях Windows. Авторы его применили довольно изящный способ обхода, который заключается в использовании техник заражения MBR и старта вредоносного кода раньше самой операционной системы. Подобные методологии уже активно применялись такими вредоносными программами, как Mebroot, StonedBoot и др. А, например, TDL3 использовала для загрузки вредоносного функционала механизм инфицирования системных драйверов без изменения их размера, но так как в х64-системах при загрузке драйверов проверяется цифровая подпись, авторы от этого механизма отказались.

Итак, теперь заражение осуществляется следующим образом:

- Открывается описатель физического устройства (в моем случае это был \\??\PhysicalDrive0), на котором располагается раздел с именем «C:»;

- Подготавливается и записывается образ своей файловой системы в конец жесткого диска (унаследованный из TDL3 функционал);

- Перезаписывается MBR-кодом, который осуществляет загрузку модулей в ранее подготовленной файловой системе;

- После успешного заражения на x64-системах происходит перезагрузка при помощи вызова WinAPI функции ExitWindowsEx() или ZwRaiseHardError().

В целом этот процесс выглядит следующим образом:

- BIOS считывает первый сектор загрузочного диска и передает управление на код главной загрузочной записи MBR. Таким образом начинается выполнение кода TDL4;

- Далее происходит расшифровка кода для дальнейшего его выполнения, который предназначен для загрузки модуля с именем ldr16 из файловой системы руткита;

- Загруженный модуль ldr16 осуществляет перехват прерывания 13h, которое отвечает за работу с жестким диском. Основная задача данного модуля – определить разрядность операционной системы (x32 или x64), и в зависимости от нее осуществляется загрузка ldr32 или ldr64;

- Оба модуля ldr32 и ldr64 предназначены для загрузки основного драйвера TDL4, которая осуществляется без использования стандартного API, чтобы обойти механизм проверки цифровой подписи;

- Сначала происходит размещение кода драйвера в памяти по адресам, предлежащим ядру ОС. Далее проводится его регистрация как драйвера ОС при помощи вызова недокументированной функции IoCreateDriver(). После этого драйвер можно считать загруженным;

Затем продолжается загрузка операционной системы с драйвером TDL4 на борту, после старта происходит внедрение вредоносного кода в некоторые процессы, и в дальнейшем его поведение очень похоже на предыдущую версию – TDL3.

Подмена домена и веб-сайта

Подделка домена — это искусство предоставления доменного имени, которое выглядит подлинно, но на самом деле приводит пользователя на веб-сайт мошенников. Такой пример может быть:

bankname.signinhere.com/login

или же

1.bankname.securesignin.com

URL могут показаться сложными, но на самом деле это не так. Как только вы поймете, что все до и после .com (или .net, .org и т. Д.) Относится к папке на веб-сервере, и что средний раздел www.domainname.com Если это имя домена, должно быть очевидно, что подделка происходит путем представления распознанного имени в адресной строке, но только в неправильной позиции.

Однако подмена домена требует немного большего. Чтобы завершить эту иллюзию, подлинная графика извлекается из подлинных веб-сайтов и используется вместе с CSS для представления убедительного клона сайта, который, по вашему мнению, вы посещаете. Это может быть достигнуто с помощью тестера проникновения, как показано здесь:

https://youtube.com/watch?v=u5Dj0gILpg4

Поддельные веб-сайты обычно используются в сочетании с фишингом, а затем вводимые личные данные могут быть использованы мошенниками для клонирования цифровых удостоверений, например, с использованием ваших данных для создания банковского счета, получения кредита, получения кредитной карты и т. Д. ,

Поиск индикаторов на уровне ОС

В этом разделе уделим немного внимания тому, как детектировать заражение прошивки Mosaic Regressor’ом на уровне операционной системы. После загрузки операционной системы полезная нагрузка Mosaic Regressor’а — файл IntelUpdate.exe — ведёт себя как самая обычная вредоносная программа. Для её детектирования можно использовать данные, полученные при анализе EFI-файлов — хеш файла, сохраняемого в %PROGRAMDATA%\Microsoft\Windows\Start Menu\Programs\Startup, его имя и прочие индикаторы. Однако стоит отметить, что поиск события создания файла не увенчается успехом, поскольку файл создается до загрузки ОС, а значит, событие не будет обнаружено с помощью EDR или аналогичных решений (одним из вариантов детектирования создания файлов видится сохранение информации о состоянии файловой системы перед выключением или гибернацией компьютера и сравнение сохраненного состояния с состоянием после загрузки ОС).

Аналогичная ситуация наблюдается с файлом %WINDIR%\setupinf.log, который используется Mosaic Regressor’ом как дополнительный индикатор заражения — наряду с переменной UEFI. Файл IntelUpdate.exe будет сохранен, только если файла setupinf.log не существует.

С помощью следующего запроса в Huntbox можно обнаружить следы запуска полезной нагрузки, которую сохранил EFI-модуль Mosaic Regressor’а:

Файл IntelUpdate.exe создается с немодифицированными временными атрибутами, поэтому если вы видите запуск файла из автозагрузки без событий созданий этого файла, то это хороший повод для проведения дальнейшего исследования.

Все создаваемые файлы в автозагрузке следует проверять в песочницах или системах детонации вредоносных файлов. В нашем случае Huntpoint отправит файлы на анализ в Polygon, где он будет обнаружен как вредоносный, и, как следствие, запуск этого файла будет блокироваться на всех хостах.

Использование комбинации систем класса EDR и Malware Detonation — достаточно универсальное решение, но не всегда есть возможность устанавливать агенты на всех рабочих местах. В этом случае поможет анализ сетевого трафика на наличие соединений с уже известными вредоносными хостами.

А таким образом можно проверить наличие сетевых соединений с сервером, отдающим полезную нагрузку:

Для более эффективного обнаружения таких угроз в трафике необходимы качественные индикаторы. Для этих целей в Group-IB мы создали систему External Threat Hunting, которая позволяет выявлять аналогичную инфраструктуру атакующих за счет анализа уже известных вредоносных хостов. Все новые найденные хосты автоматически конвертируются в правила для обнаружения этой угрозы в сетевом трафике. Более расширенный список сетевых индикаторов мы приводим в конце, в разделе «Индикаторы».

How to protect yourself?

While Secure Boot is the first mechanism that comes to mind when we think about preventing UEFI firmware attacks, it wouldn’t have protected against the attack we describe in this research. Despite this, we strongly suggest you enable Secure Boot on your systems, through the UEFI setup utility.

Secure Boot is designed to protect against malicious components coming from outside of the SPI flash memory. To protect against tampering with the SPI flash memory, the system’s root of trust must be moved to hardware. Such technologies exist and Intel Boot Guard is a good example of this. It has been available starting with the Haswell family of Intel processors introduced in 2013. Had this technology been available and properly configured on the victim’s system, the machine would have refused to boot after the compromise.

Updating system firmware should not be something trivial for a malicious actor to achieve. There are different protections provided by the platform to prevent unauthorized writes to system SPI flash memory. The tool described above is able to update the system’s firmware only if the SPI flash memory protections are vulnerable or misconfigured. Thus, you should make sure that you are using the latest UEFI/BIOS available for your motherboard. Also, as the exploited vulnerability affects only older chipsets, make sure that critical systems have modern chipsets with the Platform Controller Hub (introduced with Intel Series 5 chipsets in 2008).

Unfortunately for the ambitious end user, updating a system’s firmware is not a trivial task. Thus, firmware security is mostly in the hands of UEFI/BIOS vendors. The security mechanisms provided by the platform need to be configured properly by the system firmware in order to actually protect it. Firmware must be built from the ground up with security in mind. Fortunately, more and more security researchers are looking at firmware security, thus contributing to improving this area and raising awareness among UEFI/BIOS vendors.

Remediation of a UEFI firmware-based compromise is a hard problem. There are no easy ways to automatically remove such a threat from a system. In the case we described above: in order to remove the rootkit, the SPI flash memory needs to be reflashed with a clean firmware image specific to the motherboard. This is a delicate operation that must be performed manually. It is definitely not a procedure that most computer owners are familiar with. The only alternative to reflashing the UEFI/BIOS is to replace the motherboard of the compromised system outright.

For more information about how to protect yourself you can visit our website and find out more about the ESET UEFI Scanner.

ESET обнаружила первую атаку с использованием руткита для UEFI

ESET обнаружила вредоносную кампанию с использованием LoJax – первого известного руткита для Unified Extensible Firmware Interface (UEFI).

Руткиты UEFI – мощный инструмент для кибератак; их сложно обнаружить, и они сохраняют присутствие в системе даже после переустановки ОС или замены жесткого диска. Возможности этого вредоносного ПО ранее обсуждались на конференциях по информационной безопасности, но до настоящего момента ни одного UEFI-руткита не было обнаружено в реальных атаках.

ESET задокументировала первый случай успешного внедрения UEFI-руткита LoJax в скомпрометированной системе. По ряду признаков установлено, что атака выполнена АРТ-группой Sednit (APT28, Fancy Bear, Strontium или Sofacy) и нацелена на государственные учреждения на Балканах, в Центральной и Восточной Европе.

В основе руткита LoJax – троянизированная версия пользовательского агента легитимной программы LoJack от разработчика Absolute Software. LoJack – инструмент для защиты компьютера от потери или кражи. После активации программа обращается к своему командному серверу, и владелец будет уведомлен о местонахождении устройства. LoJack реализован как модуль UEFI/BIOS, благодаря чему способен пережить переустановку ОС или замену жесткого диска.

LoJax, вредоносный «близнец» легитимной программы, обладает такой же высокой устойчивостью в системе. После установки руткит выполняет в скомпрометированной системе одну цель – загружает вредоносные инструменты на выбор атакующих и контролирует их корректное выполнение.

Обнаружение LoJax доказывает, что этот тип вредоносного ПО представляет собой реальную, а не теоретическую угрозу. Кроме того, открытие является предупреждением для всех потенциальных целей Sednit – кибергруппа может быть еще опаснее, чем считалось прежде.

Более подробная информация об угрозе и индикаторы заражения – в блоге ESET.

_______________________________________________

ESET занимается разработками в области информационной безопасности. Компания изучает методы атак, их цели, вредоносные программы и уязвимости, чтобы обеспечить безопасность киберпространства и защитить пользователей. Кроме того, ESET помогает потенциальным жертвам усилить меры безопасности.

Исследование о LoJax содержит только информацию технического характера. Чтобы в этом убедиться, достаточно ознакомиться с отчетом. Он не содержит предположений о мотивах или государственной принадлежности кибергруппы Sednit.

Атрибуция атак – сложная задача, требующая сбора исчерпывающих доказательств. Делать выводы на основе косвенных признаков (которые часто подделывают, чтобы сбить со следа экспертов) или геополитической ситуации недопустимо. Любые выводы и интерпретации, сделанные на основе исследования ESET, являются точкой зрения их авторов и могут не совпадать с официальной позицией компании.

ESET подчеркивает, что некоторые предположения, опубликованные в российских и западных СМИ, не являются выводами исходного исследования.

Внутреннее устройство

Продуманность архитектуры червя Stuxnet тоже уникальна, так как масштабы реализованного функционала поистине впечатляют – более мегабайта выверенного до мелочей объектно-ориентированного кода, скомпилированного одной из последних версий компилятора Microsoft Visual C++. И это только сам дропер, не считая драйверов с руткит-функционалом. Впрочем, в данном случае они ничем нас не поразили. И все-таки, какая сильная вещь: огромное число экспортируемых функций, каждая из которых отвечает за свой функционал, продумана каждая мелочь. Используется проверка различных ситуаций, которые могут повлиять на процесс выполнения кода червя, продумана каждая мелочь… сетевое взаимодействие с центром управления также выполнено на высоком уровне и реализовано в виде собственного протокола обмена.

Помимо этого реализован механизм взаимодействия по протоколу P2P, который позволяет находить другие зараженные компьютеры в локальной сети, обмениваться с ними информацией и даже обновлять себя, если найдены более новые версии червя.

Для того, чтобы описать все технические особенности Stuxnet, не хватит и целого журнала. Наш отчет «Stuxnet Under the Microscope» о проведенном исследовании занимает более 70 страниц, поэтому предлагаю остановиться и перейти к следующей части нашего повествования :).

Что такое шпионское ПО?

В отличие от других типов вредоносных программ, шпионское ПО обычно не делает с вашей системой ничего, что вы заметили бы. Вместо этого существует шпионское ПО, которое отслеживает ваши действия и затем отправляет эту информацию автору шпионского ПО.

Это может включать в себя всевозможную информацию. Например, шпионское ПО может делать снимки экрана с документами, над которыми вы работаете. Это функция, которая может понадобиться тем, кто занимается шпионажем. Шпионское ПО, применяемое злоумышленниками, обычно собирает информацию с целью получения финансовой выгоды. Например, кейлоггеры сохраняют ваши нажатия клавиш в текстовый файл. Когда вы вводите адрес чего-то вроде банковского веб-сайта, а затем вводите свое имя пользователя и пароль, кейлоггер фиксирует эту информацию и отправляет ее домой.

Шпионское программное обеспечение также может относиться к законному программному обеспечению, которое содержит функции, которые пользователь не знает, где поведение пользователя или информация отправляется обратно разработчикам. В большинстве стран этот тип сбора данных должен быть раскрыт, поэтому внимательно прочтите свои пользовательские соглашения!

Трояны могут устанавливать шпионское ПО в вашу систему как часть своей полезной нагрузки, а руткиты сами по себе по крайней мере частично являются разновидностью шпионского ПО.

Zeus 2.х.х

За свою универсальность и продолжительность жизни заслуженное пятое место получает вторая версия Zeus. Эволюция этой троянской программы продолжается уже несколько лет, а ее участие было официально подтверждено в достаточно большом количестве громких инцидентов с кражей кругленьких сумм с большим количеством нулей (чего стоит один только инцидент с британскими банками). Поражает своим многообразием и состав модулей, с которым распространяется Zeus, начиная от целевых расширений под конкретные платежные системы и заканчивая возможностью установки VNC или модуля отправки оповещений на указанную учетную запись Jabber. Еще одной интересной функциональной особенностью является наличие функционала для кражи X.509-сертификатов с соответствующими секретными ключами, которые, как правило, используются для осуществления процедуры цифровой подписи, в том числе и для исполняемых модулей. Работает это хозяйство с использованием стандартной функции CryptoAPI PFXImportCertStore для импорта сертификатов (этот же функционал присутствовал и в первой версии).

В антивирусных кругах бытует мнение о том, что, возможно, именно при помощи Zeus были украдены сертификаты, использованные для подписания модулей червя Stuxnet.

Ежедневно наша вирусная лаборатория обрабатывает несколько тысяч сэмплов, являющихся zeus-ботами. Все распространенные антивирусные средства успешно справляются с их обнаружением и деактивацией, но, тем не менее, количество ежедневных инцидентов по-прежнему велико. В общем, это настоящий комбайн для кражи персональных данных, а модули расширения делают его поистине универсальным инструментом в руках киберпреступников

Информации о второй версии Zeus в интернете уже достаточно много, но хотелось бы обратить внимание читателя на присутствие некоторых интересных нюансов, таких как обход фишинговых фильтров для MS Internet Explorer последних версий. Или, например, удаление всех файлов пользователя по команде из центра управления, а также снятие скриншота экрана в заданный момент времени

Главной особенностью является то, что покупатель может заказать разработку модуля, который будет заточен исключительно под его задачи. Именно за свою гибкость и продуманность с точки зрения коммерческого продукта Zeus попадает на пятое место в нашем рейтинге.

Кстати, не так давно нами была проанализирована интересная модификация Зевса, которая позволяла через командный центр удаленно обращаться к устройствам различного рода смарт-карт при помощи встроенного Smartcard API.

Zeus был уличен в большой любви к российским системам дистанционного банковского обслуживания (ДБО)

На данный момент дело, начатое Zeus, активно осваивается автором SpyEye, который набирает обороты, и кто знает, может быть, в следующем году именно он удивит нас чем-нибудь интересным. Количество активных C&C для этого бота растет с каждым днем, причем на данный момент большая их часть находится на Украине, в России и странах СНГ.

The links with the Sednit APT group

As mentioned above, some of the LoJax small agent C&C servers were used in the past by SedUploader, a first-stage backdoor routinely used by Sednit’s operators. Also, in cases of LoJax compromise, traces of other Sednit tools were never far away. In fact, systems targeted by LoJax usually also showed signs of these three examples of Sednit malware:

- SedUploader, a first-stage backdoor

- XAgent, Sednit’s flagship backdoor

- Xtunnel, a network proxy tool that can relay any kind of network traffic between a C&C server on the Internet and an endpoint computer inside a local network

These facts allow us to attribute LoJax with high confidence to the Sednit group.

Приложения Innocent, скрывающие неактивное вредоносное ПО

В феврале мы узнали, что некоторые приложения для Android дают своим пользователям больше, чем они рассчитывали. Игра терпения / пасьянса, тест IQ и приложение истории — все это звучит достаточно невинно, не так ли? И вы бы никогда не ожидали, что у них будут проблемы, если они в течение месяца вели себя так, как задумано, прежде чем делать что-то сомнительное, не так ли? Однако каждое из этих приложений, которые были загружены более пяти миллионов раз, содержало в себе код, который вызывал бы всплывающие окна, которые при нажатии на них приводили к фальсификации веб-страниц, запуску незаконных процессов или запуску нежелательных установок и загрузок приложений.

Филип Chytry из Avast Antivirus проливает свет на ключ, который говорит вам, если у вас есть этот вид вредоносного ПО:

Google приостановил эти приложения в Google Play Store, поэтому, если вы не загрузите их из другого источника, все будет в порядке.

Актуальные угрозы

В середине лета 2022 исследователи из Лаборатории Касперского нашли новую версию руткита, существовавшего с 2016 года. Первые версии руткита под названием CosmicStrand, созданного неизвестными китайско‑говорящими злоумышленниками, были задокументированы специалистами из Qihoo 360 в 2017 году. Доподлинно неизвестно, как вредоносное ПО попадало на устройства, но удалось установить комплектующие, подверженные атакам — это оказались материнские платы от Gigabyte и ASUS с чипсетами Intel H81. Основная версия — покупка материнской платы с уже заложенным бэкдором.

Источник угрозы — модифицированный драйвер CSMCORE DXE, отвечающий за процесс загрузки. Он был изменен таким образом, чтобы перехватывать последовательность загрузки и внедрять в неё вредоносную логику. Целью руткита является загрузка импланта на уровне ядра операционной системы.

Логическая цепочка выглядит следующим образом:

-

Зараженный EFI драйвер запускает цепочку событий.

-

Вредоносный код вносит изменения в менеджер загрузки, разрешая модифицировать загрузчик ядра Windows до его непосредственной сборки.

-

Меняясь с загрузчиком ОС, атакующие модифицируют функцию ядра Windows.

-

Далее, при запуске измененной функции, во время обычной процедуры загрузки ОС, вредоносный код получает контроль над исполняемым кодом функции ядра Windows.

-

Наконец, запускается шелл‑код из памяти и контактирует с Command and Control сервером для загрузки и исполнения необходимого вредоносного пейлоада на машине жертвы.

Наглядное изображение всего процесса с разбора руткита на сайте Securelist

Полный разбор руткита CosmicStrand с исполняемым кодом представлен на сайте Securelist по ссылке.

3 Лучшие инструменты для удаления вируса перенаправления браузера

В настоящее время доступно несколько инструментов, которые можно использовать против вируса перенаправления браузера. Некоторые эксперты предлагают запускать все это, иногда по порядку, тогда как другие рекомендуют просто запустить пару.

Оптимальный путь — загрузить и запустить средство удаления руткитов Kaspersky, TDSSKiller, а затем надежную версию MalwareBytes Anti-Malware Free. Для дополнительных проверок используйте HitmanPro.

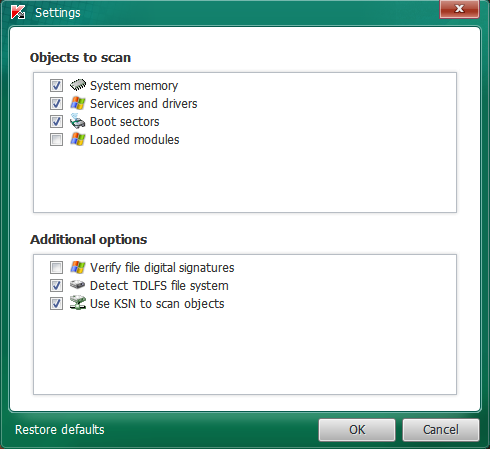

Kaspersky TDSSKiller

Эта утилита не требует установки, поэтому просто дважды щелкните tdsskiller.exe затем нажмите на Изменить параметры кнопка. На появившемся экране включите Определить файловую систему TDLFS, и нажмите Хорошо продолжать; затем нажмите Начать сканирование. По завершении, если обнаружены угрозы, будет отображена сводная страница с некоторыми рекомендуемыми действиями. Нажмите Продолжить, чтобы принять эти действия и разрешить TDSSKiller бороться с вирусами. Полное удаление потребует перезагрузки, так что имейте это в виду, так как вам нужно будет вернуться в безопасный режим с поддержкой сети (как указано выше), прежде чем продолжить.

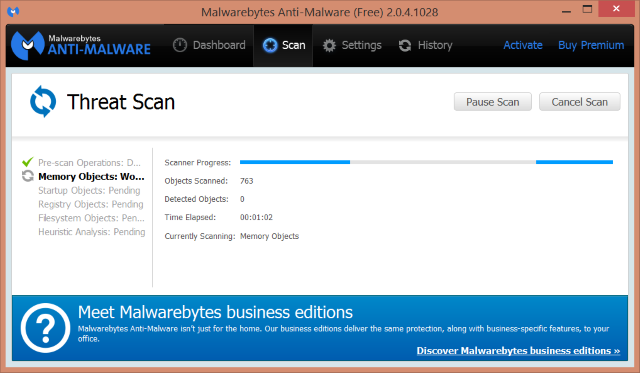

MalwareBytes ‘Anti-Malware Free

Он запустится автоматически после установки, и на экране появится сообщение с предложением обновить. Нажмите Исправить сейчас запустить первое сканирование. Когда это будет выполнено (программное обеспечение может попросить вас сначала нажать кнопку «Обновить»), вам должен отобразиться экран со списком обнаруженных угроз. Нажмите Карантин Все, затем Применить действия.

HitmanPro

После установки (также доступен вариант однократного запуска без установки), HitmanPro проверит ваш компьютер на наличие упрямых руткитов, вредоносных программ и любых связанных файлов. Файлы будут отображаться по мере их обнаружения, а после завершения сканирования нажмите следующий удалить их. Вам нужно нажать Активировать бесплатную лицензию получить бесплатную 30-дневную пробную версию для HitmanPro, если вы не планируете приобрести.

После завершения этого сканирования завершите работу обычным антивирусным программным обеспечением, которое может быть бесплатной антивирусной / антивирусной утилитой, такой как Avira, AVG или Kaspersky, или премиум-пакетом, таким как BitDefender Internet Security.

,

Легальные сертификаты

Ряд компонентов червя Stuxnet (в том числе и драйверы) имели легальные цифровые подписи. Это позволяло беспрепятственно обойти ряд HIPS-систем, а в некоторых случаях – избежать обнаружения антивирусным монитором или сканером. Сертификаты, которые были использованы, принадлежали таким компаниям, как Realtek и JMicron. А самое главное – предоставляли возможность подписи исполняемых модулей без отправки их на верификацию в Microsoft, что позволило беспрепятственно подписать драйверы, использующие руткит-технологии. Как же так? Ведь весь процесс подписания драйверов контролирует сама MS! Все верно, но существует возможность получения от MS цифрового сертификата, позволяющего на своей стороне осуществлять процедуру подписи. Например, для компаний, занимающихся разработкой железа, это довольно приятная опция. Вот и в нашем случае были использованы именно такие сертификаты.

Конечно, создатели Stuxnet не одиноки в своем желании использовать легальные цифровые сертификаты для подписи вредоносных компонентов. Но чаще всего мы имеем дело с сертификатами какой-нибудь малоизвестной китайской компании дядюшки Ляо, которая специально была создана для получения легального сертификата и последующей его перепродажи, а здесь, сам понимаешь, случай несколько иной.

Ваш компьютер в ботнете?

Если ваш компьютер является частью армии зомби или ботнета, скорее всего, вы этого не узнаете. Используя модель распределенных вычислений, ботнеты — это группы компьютеров, которые были переданы для пересылки спам-писем и вирусов на другие компьютеры в Интернете.

Ботнеты также можно использовать для нацеливания на определенные компьютеры или серверы, что может привести к распределенной атаке типа «отказ в обслуживании» (DDOS), которая может вывести сайт из строя.

Лаборатории Касперского и Symantec по отдельности заявляют, что бот-сети представляют большую угрозу для безопасности и защиты в сети, чем вирусы или черви, но защитить ваше оборудование от втягивания в армию зомби, которая наносит ущерб другим компьютерам, относительно просто.

Во-первых, убедитесь, что ваш компьютер обновлен. По сути, это означает отказ от устаревших операционных систем, таких как Windows XP и Vista, и обновление до наиболее подходящей ОС для вашего оборудования. Как только это будет сделано, установите дополнительный брандмауэр

и антивирусное / антивирусное средство, такое как Malwarebytes Antimalware

, Вы также можете использовать полный пакет интернет-безопасности для удовлетворения обоих требований за одну установку. ПК можно зомбировать через незащищенный порт, возможно, контролируемый трояном, который ожидает активации.

10 фактов о руткитах из исследования Positive Technologies

12 октября 2021 года Positive Technologies опубликовали исследование 16-ти самых известных семейств руткитов за последние 10 лет. В рамках исследования была проанализирована информация о покупке, продаже и разработке руткитов на русских и англоязычных форумах в дарквебе . Мы структурировали интересные факты и статистику исследования.

1.Особенно опасаться руткитов нужно частным лицам

Исследование показало, что злоумышленники использовали руткиты в 56% случаев для атак на частных лиц. В группе особого риска находятся высокопоставленные чиновники, дипломаты, сотрудники целевых организаций. На них чаще всего совершаются таргетированные атаки с применением руткитов.

2.Госучреждения занимают первое место в Топ-5 самых атакуемых организаций.

Топ-5 самых атакуемых руткитами организаций:

- госучреждения – 44%,

- исследовательские институты – 38%,

- телеком – 25%,

- промышленность – 19%,

- финансовые организации – 19%.

3.Сложность разработки злоумышленникам не помеха: пользуются спросом все виды руткитов.

Руткиты, работающие в режиме пользователя, чаще применяются в массовых атаках. Они проще в разработке и пользуются такими же правами, что и обычные приложения. Этот вид руткитов составил 31%.

Руткиты, работающие в режиме ядра, обладают полными привилегиями операционной системы, а значит и способны нанести более серьезный ущерб. Разработать их гораздо сложнее, но благодаря своей эффективности они пользуются популярностью. Доля – 38%.

31% составляют руткиты, объединяющие в себе оба этих режима работы.

4.Главной функцией руткитов стало сокрытие активности

Если раньше задача рукита была в том, чтобы получить привилегии администратора или системы, то сейчас они в первую очередь скрывают вредоносную активность от средств защиты. И с этой тактикой масштабы киберпреступности растут. Например, количество жертв руткита DirtyMoe в 2020 году составляло не более 10 тысяч компьютеров, а в 2021 оно составило уже 100 тысяч.

5.Распространителей руткитов интерусуют ваши данные

Мотивы злоумышленников:

- 77% – получение информации,

- 31% – денежная выгода,

- 15% – внедрение в инфраструктуру и ее исследование для последующих атак.

6.Распространяются в основном методами социальной инженерии

Методы распространения руткитов по классификации MITRE ATT&CK:

- 69% – фишинг,

- 62% – получение доступа к системе жертвы через эксплуатацию уязвимостей в публично доступных приложениях (веб-приложения, БД, ftp-сервер и т.д.).

- 31% – теневая загрузка,

- 15% – съемные носители.

7.Предложения в дарквебе есть почти на любой кошелек

В среднем руткит на теневом рынке стоит $2800. Но цена может быть от $45 до $100 тыс. Она зависит от режима работы (пользователь или ядро), операционной системы, а также дополнительных функций и условий использования.

За $100-200 руткит можно взять в аренду. Иногда разработчики предлагают доработать вредонос в соответствии с целями заказчика и обеспечивают сервисное сопровождение.

8.Топ-3 востребованных функций руткитов

В объявлениях о покупке руткитов в дарквебе чаще всего присутствуют запросы на следующие функции:

- предоставление удаленного доступа,

- сокрытие файлов процессов и сетевой активности,

- ориентация на ОС Windows.

9.Windows в зоне риска

Доли операционных систем, на которые ориентированы руткиты, распределяются следующим образом:

- 69% – Windows,

- 31% – Unix,

- 6% – Android,

- 6% – macOS,

- 6% – iOS.

Из-за такого повышенного внимания разработчики Windows предусмотрели в 10 версии функции, предотвращающие запуск руткитов в системе, однако даже они не гарантируют полной защиты.

10.Чаще всего выход только в переустановке системы

По данным Европейского агентства по сетевой и информационной безопасности (ENISA), в большинстве случаев руткит можно удалить, только переустановив скомпрометированную систему.

Предлагаем вам не попадать в неудачную статистику и ознакомиться со способами киберзащиты, которые позволят предотвратить неприятные последствия руткитов или исправить их.

LoJack becomes LoJax

In May 2018, an Arbor Networks blog post described several trojanized samples of Absolute Software’s LoJack small agent, rpcnetp.exe. These malicious samples communicated with a malicious C&C server instead of the legitimate Absolute Software server, because their hardcoded configuration settings had been altered. Some of the domains found in LoJax samples have been seen before: they were used in late 2017 as C&C domains for the notorious Sednit first-stage backdoor, SedUploader. Because of this campaign’s malicious usage of the LoJack small agent, we call this malware LoJax.

LoJack is anti-theft software. Earlier versions of this agent were known as Computrace. As its former name implies, once the service was activated, the computer would call back to its C&C server and its owner would be notified of its location if it had gone missing or been stolen. Computrace attracted attention from the security community, mostly because of its unusual persistence method. Since this software’s intent is to protect a system from theft, it is important that it resists OS re-installation or hard drive replacement. Thus, it is implemented as a UEFI/BIOS module, able to survive such events. This solution comes pre-installed in the firmware of a large number of laptops manufactured by various OEMs, waiting to be activated by their owners.

While researching LoJax, we found several interesting artifacts that led us to believe that these threat actors might have tried to mimic Computrace’s persistence method.

3.Cybereason RansomFree

https://youtube.com/watch?v=Yvk38qazf3A

Вы ведь слышали о программах с выкупом? Это неприятный тип вредоносного ПО, которое блокирует вашу систему, шифрует ваши данные и требует заплатить деньги, если вы хотите получить доступ к ним снова. В результате все данные на вашем компьютере (а возможно, и в облачном хранилище) становятся недоступными для вас. Это может привести к катастрофе, особенно для тех, у кого на компьютере хранятся важные документы или фотографии

Во многих случаях уплата выкупа действительно разблокирует ваши данные, как и было обещано, но мошенники не всегда играют честно

Хотя некоторые штаммы ransomware были побеждены с помощью инструментов для удаления ransomware, не все из них были побеждены – поэтому очень важно быть на шаг впереди. RansomFree от Cybereason ‘защищает от 99 процентов штаммов программ-вымогателей’, как утверждается на сайте

К ним относятся Bad Rabbit, NotPetya и WannaCry.RansomFree, доступный для Windows 7 и более поздних версий, создает ‘канареечные’ файлы, которые обнаруживают поведение вымогательского ПО. Они помещаются в области, где обычно запускается ransomware, и блокируют ransomware от шифрования ваших данных. К счастью, он разработан для работы вместе с другими программами безопасности

RansomFree от Cybereason ‘защищает от 99 процентов штаммов программ-вымогателей’, как утверждается на сайте. К ним относятся Bad Rabbit, NotPetya и WannaCry.RansomFree, доступный для Windows 7 и более поздних версий, создает ‘канареечные’ файлы, которые обнаруживают поведение вымогательского ПО. Они помещаются в области, где обычно запускается ransomware, и блокируют ransomware от шифрования ваших данных. К счастью, он разработан для работы вместе с другими программами безопасности

Скачать: RansomFree