Зачем нужны мониторинг сети и анализ трафика?

Качество работы современного интернет-провайдера напрямую определяется эффективностью функционирования его IT-сети. В свою очередь, эффективность администрирования сети непосредственно зависит от качества комплексного мониторинга имеющейся в распоряжении компании IT-инфраструктуры в целом, и качества анализа сетевого трафика в частности.

Зачем нужны мониторинг сети и анализ трафика?

Динамичное развитие бизнеса и повышения его конкурентоспособности предполагают планомерные и постоянные инвестиции в расширение клиентской базы и модернизацию оборудования. Что рано или поздно приводит к существенному росту объемов сетевого трафика.

По мере увеличения количества клиентов и устройств в сетях интернет-провайдера неизбежно возрастают также объемы данных, которые необходимо не просто хранить, но и должным образом защищать.

Кроме того, для обеспечения надлежащего уровня производительности оборудования и безопасности данных требуются не только постоянная модернизация оборудования, но и своевременная и грамотная работа по предупреждению и/или устранению разного рода технических сбоев, которые могут быть вызваны:

- неправильной конфигурацией сетевого оборудования;

- «пробками» в каналах передачи данных;

- сбоями в работе программного обеспечения;

- несанкционированным внешним вмешательством.

По данным компании «Айти Глобал«, перечисленные причины относятся к категории наиболее актуальных, и буквально вынуждают интернет-провайдеров и операторов связи применять все более сложные системы контроля и анализа трафика. Такой анализ позволяет оперативно предупреждать технические проблемы еще до их возникновения, в первую очередь за счет:

- точного контроля трафика и реальной пропускной способности сети;

- выявления неполадок в работе оборудования или сбоев ПО, которые приводят к замедлению процессов передачи данных;

- обнаружению попыток стороннего вмешательства.

Контроль сетевого трафика

Сегодня это фактически ключевое условие бесперебойной и эффективной работы IT-инфраструктуры провайдера. Высокоэффективные решения уровня СКАТ DPI заблаговременно обнаруживают потенциально слабые места и предотвращают возможные сбои сети.

Также на основе анализа трафика провайдер может осуществлять точное планирование будущих инвестиции в новые аппаратные и программные системы, которые повысят пропускную способность и эффективность работы сетей.

Программный мониторинг

К сожалению, самым слабым звеном любой IT-системы является не только и не столько её аппаратная, сколько программная компонента.

Сетевой трафик неизбежно замедляет не только устаревшее оборудование, но и старые программы. Система же интеллектуального мониторинга трафика дает возможность получать точные данные о скорости работы отдельных программных компонентов и, следовательно, еще на этапе предварительной проверки сети позволяет быстро выявить и заменить неэффективное ПО.

Credit: АйТи Глобал

Внешние атаки

Сегодня, как известно, практически любая компания может стать объектом кибератаки, например, с целью получения конфиденциальных данных.

Поэтому СКАТ DPI включает модуль Firewall и в отличие от обычных «антивирусов» не просто снижает риск взлома системы, а надежно блокирует любую несанкционированную активность со стороны абонентов, защищает сеть от перегрузок, от вредоносного ПО, обеспечивая таким образом её безопасность и стабильность и повышая качество услуг провайдера.

Airodump и Wireshark

Использование этих инструментов не ограничено этим частным случаем.

Этот очень краткий раздел посвящен пользователям Kali Linux. Все знают, что здесь есть готовые средства использования перехвата, поэтому знатокам исключительно для справки. Примерный алгоритм действий (для использования беспроводного адаптера):

- Переходим нашу Wi-Fi карту в режим монитора. В таком режиме беспроводной адаптер не фильтрует все пакеты (которые были отправлены не ему), а принимает все. Вариантов сделать это много, наверняка знаете свой самый удобный.

- Запускаете Airodump. Например, следующая команда выведет открытые сети:

sudo airodump-ng ИНТЕРФЕЙС channel НОМЕР write openap

- Перехваченные данные собираются в файл с известным расширением .cap. Открывать и читать его могут много программ, но самая известная из них – WireShark. Т.е. запускаете Вайршарк, скармливаете ей этот файл и уже самостоятельно разбираете полученные пакеты так, как вам нужно или с какой целью планировали перехватить данные. На скриншоте ниже установлен фильтр на анализ HTTP пакетов (именно на нем работают сайты):

Все компьютеры работали под управлением ОС Win’2k Professional SP2. Коммутатор — 5 портовый 10/100Mb Unex Innovation Corp. Сконфигурируем Cain на использование ARP spoofing называемого APR — ARP Poisoned Routing в самом приложении — перехват сетевого трафика между A и B. Демонстрация запуска команды airmon- ng start wlan0 для включения режима мониторинга на беспроводном адаптере с помощью утилиты Airodump-ng.

Как защититься от снифферов

Вот несколько советов, которые помогут обычным юзерам обезопасить себя от снифф-атаки:

1Используйте шифрование. Это наиболее простой и очевидный, но работающий метод. Все очень просто. Установите в браузер расширение VPN или такую же программу на компьютер и пользуйтесь интернетом только с ним. Секрет в том, что ваши пакеты будут настолько зашифрованными и их путь будет настолько непонятным, что никакой сниффер их не перехватит. Другие типы шифрования, с которыми вы можете столкнуться и работать: SSH, S/MIME, S/Key, SHTTP, SSL и так далее.

Рис. 6. AntiSniff for Windows

Рис. 7. PromiScan

4Используйте криптографию, а если развернуто, криптографическую систему с открытым ключом. Это специальная система шифрования или электронной подписи. Ее «фишка» в том, что ключ открытый и все могут его видеть, но изменить данные невозможно, так как это нужно сделать на всех компьютерах сети одновременно. Прекрасный метод – как приманка для вора. В данной статье вы можете прочитать про блокчейн, где используется именно такая система.

5Не скачивайте подозрительные программы, не заходите на подозрительные сайты и так далее. Об этом знает каждый современный пользователь и все же именно этот путь является основным для попадания троянов и других пакостей в вашу операционную систему. Поэтому очень ответственно относитесь к использованию интернета в принципе!

Надеемся, мы смогли все объяснить простым и понятным языком.

Windows Admin Shares

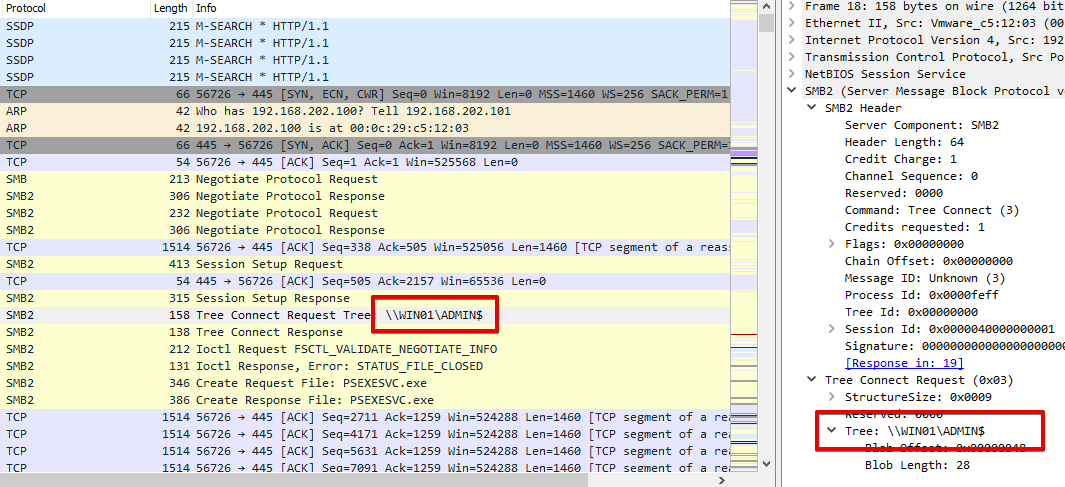

Для перемещения между компьютерами сети могут использоваться общие сетевые ресурсы, доступ к которым имеют только локальные администраторы узла (техника Windows Admin Shares). Среди них есть сетевой ресурс IPC$ (Inter-Process Communication). Он предоставляет интерфейс для удалённого вызова процедур (RPC), через который можно обратиться к менеджеру сервисов Service Control Manager (SCM). Менеджер позволяет запускать и останавливать службы, а также взаимодействовать с ними (техника Service Execution). Эти две техники работают вместе для копирования исполняемого файла на удалённый компьютер и последующего запуска либо для выполнения команд через RPC.

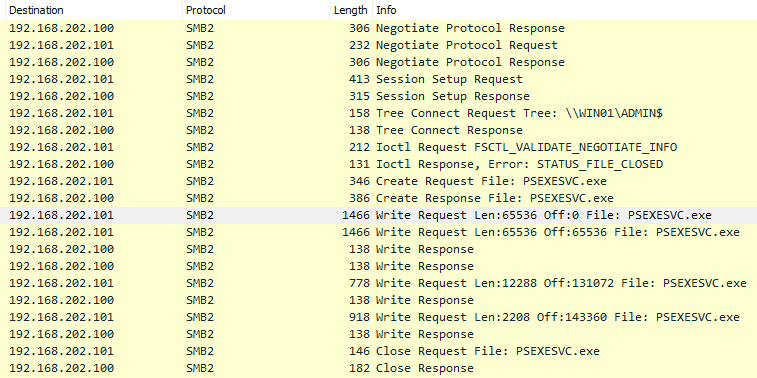

Копирование и запуск исполняемого файла происходят следующим образом. Вначале будет выполнено подключение к ресурсу ADMIN$ (C:\Windows), куда помещается файл. Затем необходимо соединиться с ресурсом IPC$ и обратиться с его помощью к интерфейсу SCM для создания и старта сервиса, который запустит скопированный файл. Всё это происходит поверх протокола SMB (Server Message Block).

Рисунок 1. Обращение к ресурсу ADMIN$

RPC может работать не только поверх SMB, но и поверх чистого TCP. В этом случае последовательность действий такова: злоумышленник подключается к IPC$, обращается к какому-либо сервису и отправляет ему команды.

Рисунок 2. Передача файла psexecsvc.exe

Запросы к SCM выявляются путём разбора вызовов DCE/RPC и поиска обращений к SVCCTL — интерфейсу менеджера сервисов SCM: OpenServiceW(), StartServiceW().

Рисунок 3. Создание нового сервиса с помощью SCM

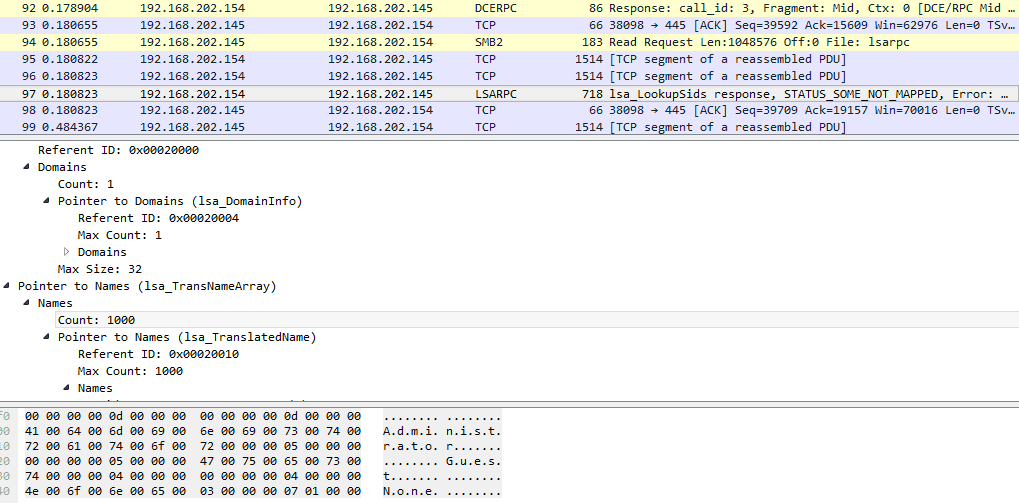

С помощью RPC реализуются и другие техники, например Account Discovery. Отправка запросов сервису Security Accounts Manager по протоколу SAMR позволяет получить список учётных записей и групп в домене, а перебор идентификаторов SID с помощью службы Local Security Authority (LSARPC) позволяет узнать имена пользователей на удалённом узле.

Рисунок 4. Получение учётных записей с помощью lookupsids

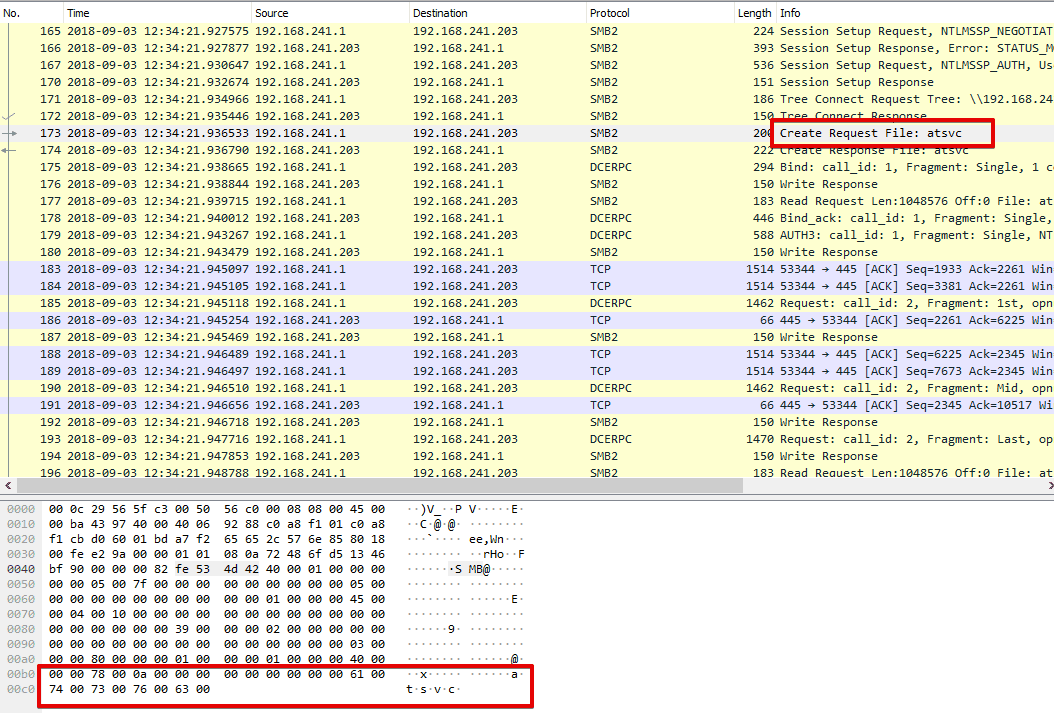

Один из популярных методов закрепления в системе и продвижения по сети — создание задач, выполняемых по расписанию (Scheduled Task), путём отправки запросов сервису планировщика ATSVC.

Рисунок 5. Создание новой задачи в планировщике задач ATSVC

Описанные сценарии вполне легитимны и могут использоваться в повседневной деятельности администраторов, поэтому нужно создавать вспомогательные правила, которые автоматизировали бы обнаружение RPC-вызовов и обращений к сервисам. Эти действия необходимо анализировать в связи с другими событиями, учитывать общий контекст происходящего. Такой анализ может потребовать больших трудозатрат.

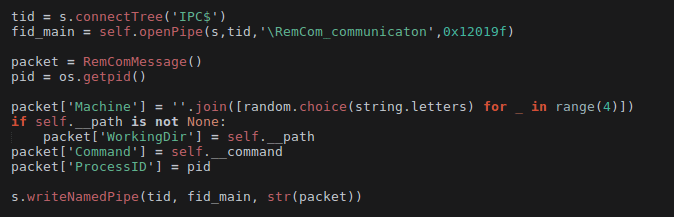

Более эффективны точечные правила, которые анализируют сетевой трафик с учётом порядка команд и значения объектов в запросах, характерных для конкретных инструментов. Например, зная последовательность действий и структуру данных, которые определены в коде утилиты psexec из набора Impacket, можно с большой точностью выявить следы её запуска в трафике.

Рисунок 6. Фрагмент кода psexec

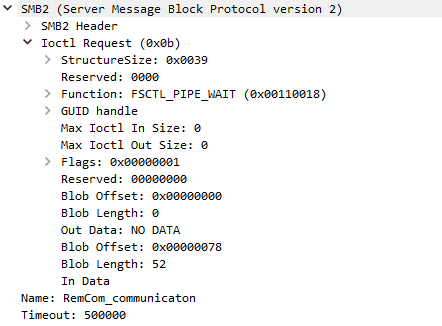

Рисунок 7. SMB-пакет, который отправляется в результате выполнения представленного выше участка кода

Bitcop

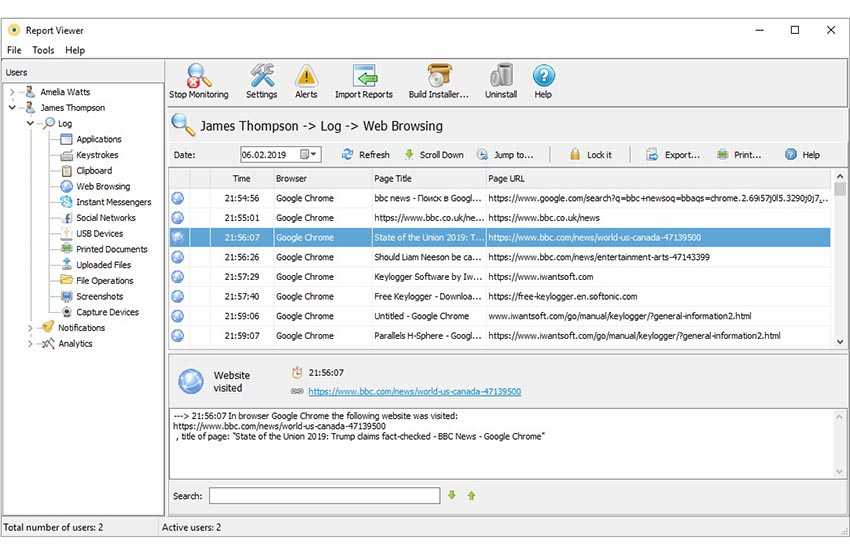

Работает на ОС: Windows XP, Vista, 7, 8, 10Бесплатный режим: полный функционал мониторинга 1 пользователя с облачным хранением данных Программа для комплексного мониторинга всех действий пользователей за компьютером

Многофункциональное ПО для отслеживания работы и действий юзера в период активности ПК. Программное обеспечение обладает широчайшим функционалом, работает тайно, в зависимости от настроек система может сообщать обо всех действиях человека. Есть функция keylogger , она фиксирует все нажатия клавиш на клавиатуре, также отслеживаются поисковые запросы и общение в мессенджерах. На основе полученных данные формируются наглядные отчеты, которые передаются через ftp в облако.

Эта шпионская программа для ПК может эффективно контролировать рабочее время специалистов на местах и фрилансеров. Она просматривает запуск приложений, поисковые запросы, сетевые ресурсы. Можно ограничить доступ к определенным сайтам и приложениям. В ответ на попытку несанкционированного или запрещенного действия программа для скрытого наблюдения за ПК блокирует это действие или отсылает отчет. Отчет формируется в конкретное время по заданным параметрам. Параметры и время задаете вы.

Программу для контроля активности ПК можно эффективно применять в небольших и крупных компаниях, она отлично подходит для наблюдения за компьютером фрилансера с целью отслеживания рабочего времени и формирования удобных наглядных отчетов. Бесплатный режим программы для слежения за компьютером можно использовать без ограничений для одного устройства.

- Ведет учет рабочего времени за ПК,

- Ведет анализ продуктивности,

- Сбор информации о использовании программ и вебсайтов,

- Логирование интернет запросов,

- Учитывает системные события,

- Скрытый режим работы,

- Скриншоты экрана,

- Тайм-трекинг.

Фильтрация

В Charles Proxy очень много вариантов фильтрации запросов.

Начнем с вкладки Structure. Самое примитивное — скопировать хост и вставить в поле Filter. Так мы увидим только запросы с этого хоста. Примерно того же результата можно добиться, если в контекстном меню хоста выбрать Focus. Остальные запросы будут собраны в Other Hosts. Если при этом перейти на закладку Sequence и отметить настройку Focused, то в списке окажется информация только о тех запросах, которые были выбраны на вкладке Structure.

На вкладке Sequence есть аналогичный фильтр.

Charles Proxy умеет работать с регулярными выражениями. Для этого на вкладке Sequence выбираем Settings и отмечаем пункт Filter uses regex. И вписываем в поле поиска элементарную регулярку.

Например, вот так

можно выбрать все запросы, в которых в начале имени хоста находится четыре буквы, а потом идет точка.

Там же можно включить Autoscroll списка запросов или указать максимальное количество строк.

В Charles Proxy можно фильтровать не только отображение, но и запись запросов. Для этого надо зайти в Proxy -> Record settings и задать условия на одной из вкладок — Include или Exclude — так мы включаем или выключаем запись запросов данного хоста.

Похожего результата можно добиться, используя блок-листы. Включить хост в блок лист можно из контекстного меню (команда Block list) или через добавление в Tools -> Block list, где следует отметить Enable Block list.

Блокируемый запрос можно прервать двумя способами (подходящий надо выбрать в настройках):

-

сбросить соединение;

-

вернуть ошибку 403.

От выбранного способа блокировки зависит, какой ответ мы получим.

Можно провести эксперимент. Включим наш тестовый стенд в Block list, выбрав простой сброс соединения. С помощью контекстного меню запроса повторим его (команда Repeat) и получим такой ответ:

Статус запроса — Failed, а в описании ошибки указано, что Connection dropped.

Iwantsoft Free

Работает на ОС: WindowsFree режим: с ограниченным функционалом для частного использования

Простой и удобный в настройке софт для наблюдения за рабочим компьютером, либо за домашним. Наблюдение за компьютером выполняется через просмотр активности с использованием функции блокирования нежелательной или запрещенной информации. Шпион для удаленного слежения за ПК внедряется в систему на глубоком уровне, его работа не видна, он никак не влияет на взаимодействие юзера с машиной.

Дистанционное наблюдение позволяет следить за чужим компьютером в режиме online. Отслеживается весь запускаемый софт и онлайн ресурсы. Имеется возможность составить список нежелательных ресурсов, которые будут блокироваться, либо при открытии которых по ftp будет направляться уведомление со сводкой. Скачав и установив на компьютер этот софт, можно использовать его в том числе как кейлоггер для ПК – он фиксирует все нажатия клавиш и систематизирует их. То есть вы будете знать, где поисковый запрос, где фраза из мессенджера, а где строка текста из рабочего документа.

Настройка решения и мониторинг за компьютерами сотрудников также включает фиксирование и систематизацию данных по рабочей эффективности с функцией time-treker (хотя и достаточно ограниченного по функционалу). Сводки, сохраняемые в сетевые папки или отправляемые через ftp на электронную почту руководителю, не дают комплексного представления о работе отделов и компании в целом. Поэтому данное решение для отслеживания активности и работы на компьютере не подойдет крупным компаниям с серьезным подходом.

Архитектура

Базовая архитектура анализатора цепей включает в себя генератор сигналов, испытательный комплект, один или несколько приемников и дисплей. В некоторых настройках эти устройства являются отдельными инструментами. Большинство анализаторов цепей имеют два тестовых порта, что позволяет измерять четыре S-параметра (S11{ Displaystyle S_ {11} ,}, S21{ Displaystyle S_ {21} ,}, S12{ Displaystyle S_ {12} ,} и S22{ Displaystyle S_ {22} ,}), но инструменты с более чем двумя портами доступны в продаже.

Генератор сигналов

Анализатору цепей необходим тестовый сигнал, и генератор сигналов или источник сигнала предоставит один. В более старых анализаторах цепей не было собственного генератора сигналов, но была возможность управлять автономным генератором сигналов, используя, например, GPIB связь. Практически все современные анализаторы цепей имеют встроенный генератор сигналов. Высокопроизводительные анализаторы цепей имеют два встроенных источника. Два встроенных источника полезны для таких приложений, как тестирование микшера, когда один источник обеспечивает радиочастотный сигнал, а другой — гетеродин; или усилитель мощности интермодуляция тестирование, где для теста требуется два тона.

Набор для тестирования

Испытательный комплект принимает выходной сигнал генератора сигналов и направляет его на тестируемое устройство, а затем направляет измеряемый сигнал на приемники. Он часто отщепляет опорный канал для падающей волны. В SNA опорный канал может поступать на диодный детектор (приемник), выходной сигнал которого отправляется на автоматический контроль уровня генератора сигналов. В результате улучшается контроль выходного сигнала генератора сигналов и повышается точность измерений. В ВАЦ опорный канал идет к приемникам; он нужен, чтобы служить эталоном фазы.

Для разделения сигналов используются направленные ответвители или два резисторных делителя мощности. Некоторые наборы для микроволнового тестирования включают входные микшеры для приемников (например, тестовые наборы для HP 8510).

Приемник

Приемники производят измерения. Сетевой анализатор будет иметь один или несколько приемников, подключенных к его тестовым портам. Эталонный тестовый порт обычно помечен р, а основные тестовые порты А, B, C, …. Некоторые анализаторы выделяют отдельный приемник для каждого тестового порта, но другие используют один или два приемника для всех портов. В р приемник может быть менее чувствительным, чем приемники, используемые на тестовых портах.

Для SNA приемник измеряет только величину сигнала. Приемником может быть детекторный диод, работающий на тестовой частоте. Самый простой SNA будет иметь один тестовый порт, но более точные измерения выполняются, когда также используется эталонный порт. Опорный порт будет компенсировать изменения амплитуды тестового сигнала в плоскости измерения. Можно совместно использовать один детектор и использовать его как для эталонного порта, так и для тестового порта, выполнив два прохода измерения.

Для ВАЦ приемник измеряет как величину, так и фазу сигнала. Ему нужен эталонный канал (р) для определения фазы, поэтому для ВАЦ требуется как минимум два приемника. Обычный метод преобразует с понижением частоты опорного и испытательных каналов, чтобы сделать измерения на более низкой частоте. Фазу можно измерить с помощью . Для ВАЦ требуется как минимум два приемника, но в некоторых из них будет три или четыре приемника для одновременного измерения различных параметров.

Существует несколько архитектур ВАЦ (с шестью портами), которые определяют фазу и величину только на основе измерений мощности.

Процессор и дисплей

Поскольку обработанный радиочастотный сигнал поступает из секции приемника / детектора, необходимо отображать сигнал в формате, который может быть интерпретирован. С уровнями обработки, доступными сегодня, некоторые очень сложные решения доступны в ВЧ-анализаторах цепей. Здесь данные отражения и передачи отформатированы, чтобы можно было как можно проще интерпретировать информацию. Большинство анализаторов цепей RF включают функции, включая линейные и логарифмические развертки, линейные и логарифмические форматы, полярные графики, диаграммы Смита и т. Д. Во многих случаях также добавляются маркеры трассировки, предельные линии и критерии годен / не годен.

NetFlow и другие системы отчетности о потоках

NetFlow — это функция, которая была представлена в маршрутизаторах Cisco в середине 1990-х годов, год или два назад. Технология предоставляет возможность собирать сетевой трафик IP, когда он входит или покидает интерфейс. Это отличается от наблюдение от ширина de полосы где данные подсчитываются, но не собираются. Анализируя собранные данные, вы можете определить такие вещи, как источник и место назначения трафика, класс и тип службы, и в конечном итоге использовать эту информацию для определения причин перегрузки или других сетевых проблем.

Типичная конфигурация мониторинга NetFlow состоит из трех основных компонентов:

- Экспортер потока группирует пакеты в потоки и экспортирует записи потока в один или несколько сборщиков потоков. Это компонент, который находится в сетевом устройстве.

- Сборщик потока отвечает за прием, хранение и предварительную обработку данных потока, полученных от экспортера потока.

- Анализатор потока анализирует полученные данные потока, например, в контексте обнаружения вторжений или профилирования трафика.

На языке NetFlow поток представляет собой однонаправленную последовательность пакетов, разделяющих ряд атрибутов, таких как их входной интерфейс, IP-адреса источника и назначения, IP-протокол (TCP / UDP / ICMP и т. Д.), Исходные и целевые IP-порты. и тип IP-службы. Другими словами, это соответствует сетевому сеансу. Экспортер кормов собирает подробные данные о каждом отдельном корме перед тем, как экспортировать его в сборщик кормов. В большинстве случаев коллектор потока и анализатор являются двумя компонентами одной системы, и мы редко видим их отдельно.

Некогда эксклюзивный продукт Cisco, NetFlow теперь доступен на оборудовании многих поставщиков, включая Juniper, Alcatel-Lucent и Nortel, и это лишь некоторые из них. Некоторые поставщики называют его другим именем, например J-flow для Juniper. Существует даже относительно недавняя стандартизованная версия IETF под названием IPFIX, что означает экспорт информации о потоках Интернет-протокола.

Существует также технология InMon sFlow, несколько эквивалентная, но совершенно другая технология. sFlow использует похожие методы для сбора информации о потоках, но добавляет выборку данных, следовательно, S для получения еще более подробной информации. Только несколько Анализаторы и коллекторы NetFlow может обрабатывать данные sFlow, потому что они слишком разные.

Для чего нужны снифферы?

Сниффер не всегда вредоносен. «Сниффер — общее название оборудования и программного обеспечения. Они могут предназначаться для балансировки трафика, а могут использоваться и злоумышленниками. Есть аппаратные и программные снифферы», — рассказал РБК Трендам эксперт по кибербезопасности «Лаборатории Касперского» Дмитрий Галов.

Есть четыре сферы, в которых люди используют сниффер в благих намерениях:

- Сетевые инженеры: чтобы оптимизировать сеть, они должны следить за трафиком.

- Системные администраторы: им необходимо наблюдать за трафиком, чтобы собирать данные о показателях, вроде пропускной способности сети.

- Специалисты по кибербезопасности: они могут заметить подозрительную активность в Сети, отслеживая ее. Аномальные всплески или различные типы трафика могут указывать на наличие вредоносного программного обеспечения или проникновения хакеров в систему.

- Корпорации. Работодатели могут использовать программное обеспечение для отслеживания своих сотрудников и выяснять, сколько времени в течение рабочего дня они тратят на работу и сколько — на развлечения.

Однако сниффер может быть использован и злоумышленниками для кражи данных. Снифферы анализируют все, что через них проходит, включая незашифрованные пароли и учетные данные. Поэтому хакеры, имеющие к ним доступ, могут завладеть личной информацией пользователей.

Индустрия 4.0

Как защитить свои данные в сети?

В сентябре 2018 года выяснилось, что пользователи сайта и мобильного приложения British Airways подверглись кибератаке. Под угрозой оказались все клиенты международной авиакомпании, осуществившие бронирование авиабилетов на сайте или в приложении в период с 25 августа по 5 сентября 2018 года. В руки злоумышленников попали личные и финансовые данные 380 тыс. человек. Похожая атака была организована на клиентов американского онлайн-магазина Ticketmaster.

В целях обслуживания сети сниффер обеспечивает:

- захват пакетов данных;

- запись и анализ трафика;

- расшифровку пакета;

- устранение неполадок сети;

- тестирование межсетевого экрана;

- обеспечение бесперебойного потока трафика.

Незаконно сниффер используется для:

- сбора личной информации, такой как имена пользователей, пароли, номера кредитных карт и т.д;

- запись сообщений, вроде электронных писем;

- подделки личных данных;

- кражи денег.

Самые популярные модели снифферов:

- WinSniffer — обладает множеством настраиваемых режимов, способен перехватывать пароли различных сервисов;

- CommView — обрабатывает данные, передаваемые по локальной сети и в интернет, собирает сведения, связанные с модемом и сетевой картой, и расшифровывает их, что дает возможность видеть полный список соединений в сети и статистические сведения по IP;

- ZxSniffer — компактный сниффер, известный малым объемом (0,3 МБ);

- SpyNet — популярный анализатор, в основную функциональность которого входят перехват трафика и декодирование пакетов данных;

- IRIS — имеет широкие возможности фильтрации, может перехватывать пакеты с заданными ограничениями.