Антифарминг

Norton 360 и Norton Internet Security

Norton подтверждает, что два его инструмента, Norton 360 и Norton Internet Security, могут защитить вас от фарминг-атак, обнаруживая и блокируя поддельные веб-сайты. Таким образом, вы можете быть уверены, что большинство сайтов, которые вы используете, являются законными. Norton 360 и Norton Internet Security в основном подходят для домашних пользователей.

Вы можете приобрести Norton Internet Security и Norton 360 за 39,99 и 49,99 долларов США соответственно.

Получить их сейчас с официального сайта

OpenDNS

OpenDNS — это самая большая и надежная рекурсивная служба DNS, доступная более чем 65 миллионам пользователей Интернета по всему миру. Инструменты основаны на уникальном способе обработки DNS-запросов и применяют несколько уровней проверки ко всем DNS-запросам.

Использование OpenDNS снижает вероятность атак с использованием фарминга и кеширования, а также других интернет-атак. Инструмент также ускоряет ваше интернет-соединение.

OpenDNS поставляется в нескольких вариантах, подходящих как для домашних пользователей, так и для профессиональных пользователей . OpenDNS Family Shield и OpenDNS Home бесплатны, в то время как OpenDNS VIP поставляется с годовой подпиской в размере $ 19,99.

Продукты для корпоративной безопасности OpenDNS были переименованы в Cisco Umbrella. Вы можете запросить расценки на официальной странице Cisco .

Определить безопасный просмотр

Detect Safe Browsing — это антифарминг, который проверяет надежность веб-сайта до того, как пользователи к нему подключатся. Например, перед подключением пользователей к веб-сайтам онлайн-банкинга DSB быстро сканирует файл hosts и процессы, запущенные на компьютере. Инструмент немедленно предупреждает пользователей и финансовое учреждение, если сканирование обнаруживает вредоносную активность.

DSB — очень надежный инструмент. Вы можете настроить его, используя только URL банка, чтобы избежать ложных срабатываний. Для получения дополнительной информации об этом инструменте вы можете посмотреть видео презентации ниже и прочитать эту страницу часто задаваемых вопросов .

Для получения дополнительной информации о ценах DSB вы можете связаться с Easy Solutions .

Примечание редактора. Если вас интересуют другие инструменты сетевой безопасности, ознакомьтесь с нашей обширной коллекцией руководств .

Эти три инструмента являются наиболее популярным антифармическим программным обеспечением, доступным на данный момент. Если у вас есть какие-либо комментарии, предложения или рекомендации, используйте раздел комментариев ниже, чтобы поделиться своими мыслями.

СВЯЗАННЫЕ ИСТОРИИ, КОТОРЫЕ ВЫ ДОЛЖНЫ ПРОВЕРИТЬ:

- 5 лучших бесплатных программ для оптимизации ПК, которые заряжают ваш компьютер

- 10 лучших антивирусных программ для просмотра

- Вот лучшие антивирусные программы для Windows 10 по тестам

Примечание редактора: этот пост был первоначально опубликован в феврале 2017 года и с тех пор обновлен для свежести и точности.

Comodo TrustConnect

Comodo TrustConnect является одним из лучших программ для повышения безопасности вашей сети. Этот инструмент может защитить вас, когда вы используете общедоступное соединение Wi-Fi и многое другое.

Прежде всего, эта программа гарантирует защиту вашей системы при абсолютно любом общедоступном соединении Wi-Fi, а также шифрует данные, отправляемые через ваше веб-соединение.

Посмотрите на более интересные функции и возможности, которыми вы сможете воспользоваться, если начнете использовать Comodo TrustConnect:

- Этот инструмент действительно легкий, и он защищает вашу сеть и всю вашу систему, не заставляя вас справляться со всеми видами помех, мешающих работе вашего обычного компьютера.

- Comodo TrustConnect способен надежно шифровать всю информацию, которую вы передаете как по проводным, так и по беспроводным соединениям.

- Этот инструмент создаст VPN для того, чтобы скрыть всю вашу личную информацию о веб-серфинге, и он использует 128-битное шифрование.

- Эта служба безопасности Wi-Fi способна создать вокруг вашей системы виртуальный щит, который успешно защитит ее от хакеров.

- Ваш компьютер будет защищен от киберпреступников, которые обычно сканируют систему или даже атакуют ее из локальной сети, которую вы используете.

- Comodo TrustConnect будет шифровать весь трафик, и ваши сообщения, пароли, имена пользователей, личные данные и т. Д. Будут в безопасности.

Если вы хотите защитить свою систему, в то же время оставаясь на связи в Интернете, просто зайдите на веб-сайт Comodo TrustConnect и ознакомьтесь с более удивительными функциями, которые вы сможете использовать, загрузив этот инструмент.

Это одни из лучших инструментов для шифрования Wi-Fi и повышения безопасности вашей сети. Обязательно зайдите на их сайты и ознакомьтесь с наборами функций, которые включены в программы, чтобы принять наилучшее решение для ваших нужд.

Все эти инструменты нацелены на предоставление всевозможных способов повышения вашей безопасности во время серфинга в Интернете и обеспечения безопасности ваших личных данных.

Все эти инструменты совместимы с системами под управлением Windows, а их интерфейсы варьируются от простых до более сложных

Вот почему важно проанализировать их функциональные возможности, чтобы увидеть, какое программное обеспечение наилучшим образом соответствует потребностям вашей сети и техническим навыкам

Насколько безопасны современные стандарты шифрования wifi??

- Wired Equivalent Privacy (WEP) — Очень ненадежный, но все еще используется. По мнению «Лаборатории Касперского», взломщикам потребуется всего несколько минут, чтобы взломать WEP-защищенные сети.

- Открытые сети — Нет безопасности вообще.

- Защищенный доступ Wi-Fi (WPA) — В 2002 году WPA должна была стать лишь промежуточной мерой для замены WEP, и в 2004 году была заменена WPA2. Проблема с WPA заключалась в использовании неэффективного протокола шифрования TKIP, который не является безопасным..

-

Защищенный доступ Wi-Fi 2 (WPA2)

- личный версия достаточно безопасна, но уязвима для атак методом перебора и словаря. Это может позволить перехват сообщений (рукопожатий) между точкой доступа и устройством в начале сеанса Wi-Fi.

- предприятие версия в некоторой степени защищена от перехвата рукопожатия, поскольку она использует дополнительные процедуры авторизации компании.

- Защищенный доступ Wi-Fi 3 (WPA3) — Заменяет WPA2 с января 2023 года, хотя развертывание займет некоторое время. Это обеспечивает лучшую безопасность Wi-Fi на данный момент.

Помните, что ТОЛЬКО устройства, защищенные WPA2, особенно уязвимы для атаки KRACK. Открытая незащищенная сеть не зашифрована и уязвима практически для любого типа атаки, но не с точки зрения KRACK, поскольку не использует WPA2.

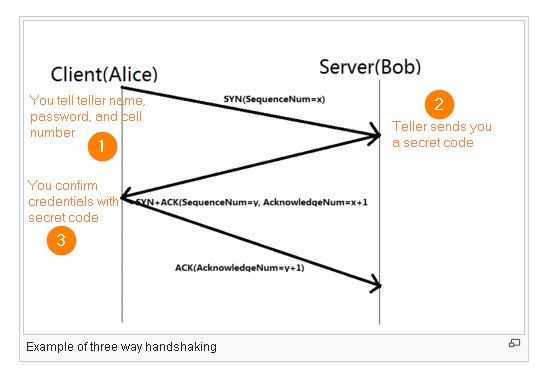

Аналогия

Недостатки в переговорах по установлению связи — точка, где точка доступа (AP) и маршрутизатор встречаются и приветствуются для подтверждения учетных данных клиента — лежат в основе уязвимости WPA2. Мы более подробно рассмотрим, почему в следующем разделе мы рассмотрим, что такое WPA3..

Чтобы установить сцену, вот аналогия для рукопожатия процесс (если вы позволите воображению немного лицензии.)

-

- Давайте представим, что вы в банке, и кассир спрашивает ваше имя, пароль и номер телефона, прежде чем они дадут вам деньги. Вы и банк договорились об этой процедуре безопасности, чтобы доказать, что вы являетесь тем, кем, как вы говорите, вы снимаете деньги.

- Вы даете кассиру свое имя, пароль и номер мобильного телефона. В этом банке следующим шагом процесса является отправка банком на ваш телефон секретный код который вы будете использовать для подтверждения вашей личности.

- Между тем, незаметно для вас, кто-то позади вас в очереди подслушивает и слышит ваше имя и пароль, а главное ваш секретный код.

- После того, как вы покинете банк, подслушиватель прибегает к кассиру и, в то время как ваш секретный код остается в силе, снимает последние из ваших средств, используя ваше украденное имя, пароль и секретный код.

Возможно, вы заметили слабое место в приведенном выше сценарии; безопасность была нарушена на каком-то этапе при установлении ваших учетных данных; не когда ваши полномочия были накладными, а потому что когда вы уходили из банка, ваш секретный код был в силе. Если бы это было не так, ваше имя, пароль, номер мобильного телефона и секретный код были бы бесполезны для подслушивающего.

В этой истории есть поворот: кассир и подслушивающий находятся в сговоре. Этот фальшивый кассир фактически подделал настоящего кассира (который собирается обедать), и это атака «человек посередине». У обоих преступников теперь есть свои учетные данные.

Эта проблема, как мы увидим, решает WPA3.

Насколько уязвима WPA2??

Основной уязвимостью в WPA2 является рукопожатие в четырех направлениях он использует для защиты подключений Wi-Fi с использованием предварительного ключа (PSK). (В WPA3 PSK заменяется рукопожатием одновременной аутентификации равных (SAE).)

В этом разделе мы будем использовать аналогию из предыдущего раздела, чтобы проиллюстрировать проблему.

Какие критерии и функции применяются к отбору?

Мы уже обсудили наиболее важные алгоритмы шифрования. В основном: Чем больше алгоритмов поддерживает программа, тем лучше. Но важнее то, что поддерживаются наиболее распространенные типы. В любом случае, это должен быть AES, Blowfish тоже был бы очень полезен. Если вам необходимо зашифровать данные для вашей компании или для обмена с определенными сторонами и требуется определенный алгоритм, вы должны внимательно проверить информацию в программном обеспечении.

ИПК

Программное обеспечение также должно использовать шифрование через Инфраструктура открытого ключа, то есть с комбинацией открытого и закрытого ключей. Асимметричное шифрование широко признано более безопасным и особенно предназначено для обмена зашифрованными данными, потому что вы можете использовать шифрование, чтобы подтвердить свою личность с помощью личного ключа, и вам нужно только раскрыть свой открытый ключ, в то время как закрытый ключ остается секретным. Или кто-то может зашифровать файл только для вас (с вашим открытым ключом), им не нужно знать ваш закрытый ключ.

Более пристальный взгляд окупается, к сожалению, многие программы шифрования не поддерживают эту функцию. Если вы хотите зашифровать только для себя, это тоже не обязательно.

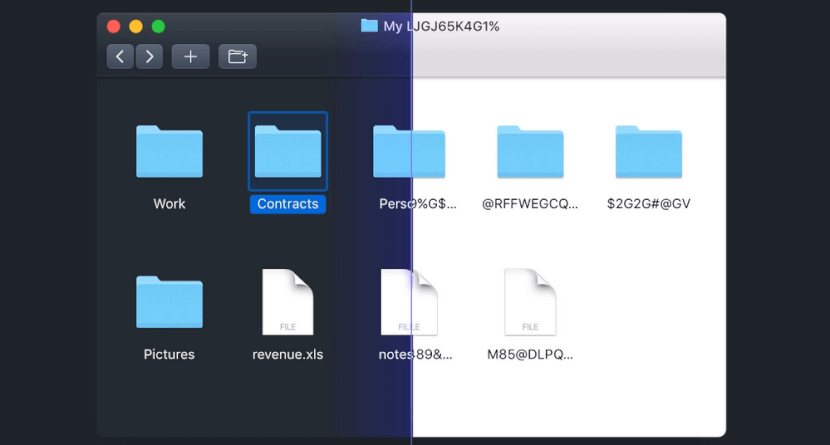

Шифрование файлов и папок

Основные функции шифрования файлов и папок должны заключаться в том, что вы отдельные файлы и папки можно зашифровать на вашем жестком диске. Оба метода выгодны, потому что они позволяют вам точно выбрать, какой контент вы хотите защитить.

Безопасное удаление файлов

Один важный фактор в шифровании файлов часто упускается из виду: зашифрованный файл должен эффективно и безвозвратно удален с диска в противном случае к ним можно было получить доступ с помощью специального оборудования или программного обеспечения для восстановления данных. К сожалению, переместить или удалить файл с жесткого диска недостаточно.

Поскольку файлы все еще могут быть прочитаны на жестком диске в определенных секторах раздела, они должны быть перезаписаны несколько раз различными способами с использованием определенных процессов удаления. Только тогда можно выздоровление действительно невозможно становиться

Обратите внимание на эту особенность, если хотите быть в безопасности

Интеграция файлового менеджера

Чтобы вы могли зашифровать или расшифровать файлы и папки всего двумя щелчками мыши, ваша программа должна быть в проводнике Windows или Finder на Mac. Это неудобно, если вам нужно открывать программу отдельно, чтобы выбрать отдельные файлы или каталоги.

Интеграция с поставщиками облачных хранилищ

Практическая особенность — интеграция с Облачное хранилище, такое как Google Диск, Dropbox или другой. Это касается программ с зашифрованным диском. Здесь можно использовать проводник Windows, чтобы просто перетащить файл из облачного хранилища в зашифрованную папку, где файл сохраняется в зашифрованном виде. Особенно практично, потому что обычное облачное хранилище особенно небезопасно.

Бесплатная пробная версия

Лучшее программное обеспечение для шифрования может изначально протестировано без риска прежде чем вам придется решить, какой из них купить. Такой этап тестирования полезен, потому что вы можете уточнить для себя, можете ли вы справиться с работой программного обеспечения и удовлетворены ли вы его работой и набором функций. Должна быть включена 30-дневная бесплатная пробная версия.

Зачем вам шифровать ваш интернет-трафик?

Шифрование – это защита ваших онлайн-действий и сопровождающей их личной и коммерческой информации от глаз третьих лиц, которые просто хотели бы наблюдать за вашими выходками в Интернете, а также украсть ваш логин, банковские реквизиты, кредитную карту и другая личная информация, которая позволит им украсть вас слепым.

В дополнение к плохим парням, вы сталкиваетесь с государственными учреждениями по всему миру, большинство из которых решительно настроены против конфиденциальности и хотят отслеживать ваши действия в Интернете..

Как будто этого было недостаточно, интернет-провайдерам в Соединенных Штатах теперь разрешают продавать привычки просмотра своих клиентов рекламодателям, чтобы они могли доставлять более целенаправленную рекламу в ваш браузер..

Все это в сумме дает множество людей, которые хотят следить за вашим маршрутом путешествия, когда вы попадаете на информационную супермагистраль. К счастью, можно держать этих навязчивых людей за спиной.

В этой статье мы обсудим различные методы, которые вы можете использовать для шифрования вашего интернет-соединения, сохраняя вашу деятельность и информацию в целости и сохранности. Мы также рассмотрим некоторые лавовые лампы, которые, верите или нет, фактически используются для шифрования около 10% всего интернет-трафика. Подробнее об этом позже.

Какой выбрать тип шифрования и поставить ключ WPA на WiFi роутере?

С теорией разобрались — переходим к практике. Поскольку стандартами WiFi 802.11 «B» и «G», у которых максимальная скорость до 54 мбит/с, уже давно никто не пользуется — сегодня нормой является 802.11 «N» или «AC», которые поддерживают скорость до 300 мбит/с и выше, то рассматривать вариант использования защиты WPA/PSK с типом шифрования TKIP нет смысла. Поэтому когда вы настраиваете беспроводную сеть, то выставляйте по умолчанию

Либо, на крайний случай, в качестве типа шифрования указывайте «Авто», чтобы предусмотреть все-таки подключение устройств с устаревшим WiFi модулем.

Ваше мнение — WiFi вреден?

Да 22.57%

Нет 77.43%

Проголосовало: 50226

При этом ключ WPA, или попросту говоря, пароль для подключения к сети, должен иметь от 8 до 32 символов, включая английские строчные и заглавные буквы, а также различные спецсимволы.

Защита беспроводного режима на маршрутизаторе TP-Link

На приведенных выше скринах показана панель управления современным роутером TP-Link в новой версии прошивки. Настройка шифрования сети здесь находится в разделе «Дополнительные настройки — Беспроводной режим».

В старой «зеленой» версии интересующие нас конфигурации WiFi сети расположены в меню «Беспроводной режим — Защита». Сделаете все, как на изображении — будет супер!

Если заметили, здесь еще есть такой пункт, как «Период обновления группового ключа WPA». Дело в том, что для обеспечения большей защиты реальный цифровой ключ WPA для шифрования подключения динамически меняется. Здесь задается значение в секундах, после которого происходит смена. Я рекомендую не трогать его и оставлять по умолчанию — в разных моделях интервал обновления отличается.

На маршрутизаторах ASUS все параметры WiFi расположены на одной странице «Беспроводная сеть»

Защита сети через руотер Zyxel Keenetic

Аналогично и у Zyxel Keenetic — раздел «Сеть WiFi — Точка доступа»

В роутерах Keenetic без приставки «Zyxel» смена типа шифрования производится в разделе «Домашняя сеть».

Прослушивание трафика сетей WLAN и WiFi

Многие беспроводные карточки поддерживают возможность работы в режиме мониторинга. Этот режим, немного схожий с неселективным режимом адаптеров IEEE 802.3, дает возможность сохранять трафик беспроводной сети даже без установления с ней логической связи. В конкретный момент времени карточка имеет возможность прослушивать только один из каналов, однако большинство сетевых анализаторов беспроводных сетей поддерживают возможность автоматизированного переключения между каналами (channel hoping) для сбора пакетов на всех возможных каналах.

После обнаружения интересующей его беспроводной сети злоумышленник может сконцентрировать внимание на нужном канале и собирать весь трафик этой сети. Как и в случае с несанкционированным подключением, злоумышленник имеет возможность анализировать пакеты, находясь на значительном удалении от точки доступа

Существует множество разнообразных сетевых анализаторов для WLAN. В качестве примера можно привести программы AirMagnet Laptop, Wildpackets Aeropeak и CommView for WiFi для операционной системы Windows и Ethereal, Kismet для Linux.

Для работы сетевого анализатора необходимо установить в систему специальные драйверы сетевой карты, поддерживающие работу в режиме мониторинга (HostAP, AirJack, Madwifi , IPW2200 для Linux). Драйверы для Windows, как правило, входят в поставку сетевого анализатора.

Действия Шаги

Как мы видели в этой статье, было бы неплохо зашифровать как можно больше ваших действий в Интернете. Хотя для настройки некоторых средств защиты, которые мы обсуждали, может потребоваться несколько минут, затрачиваемое время – это серьезные инвестиции в защиту вашей анонимности в Интернете..

1

Включите шифрование для вашей локальной сети Wi-Fi

Когда вы берете свой домашний или малый бизнес маршрутизатор из коробки, он, скорее всего, не имеет включенной защиты паролем (шифрование). Когда вы настраиваете свой новый маршрутизатор, немедленно включите защиту паролем маршрутизатора.

С включенным сетевым паролем никто не может присоединиться к вашей домашней или деловой сети без правильного пароля. Это защищает ваши действия в сети от посторонних.

2

Используйте VPN

Это особенно важно для пользователей компьютеров и мобильных устройств, которые регулярно подключаются к Интернету через любимое кафе или незащищенные точки доступа Wi-Fi в отеле.. VPN заключает ваше интернет-соединение в слой шифрования, защищая все ваши действия в Интернете от посторонних глаз, принадлежащих хакерам, правительству или даже вашему провайдеру

Виртуальная частная сеть также может открыть доступ к заблокированному контенту в Интернете, так что это просто хорошая всесторонняя инвестиция

VPN заключает ваше интернет-соединение в слой шифрования, защищая все ваши действия в Интернете от посторонних глаз, принадлежащих хакерам, правительству или даже вашему провайдеру. Виртуальная частная сеть также может открыть доступ к заблокированному контенту в Интернете, так что это просто хорошая всесторонняя инвестиция.

3

Используйте HTTPS везде

Используя расширение HTTPS Everywhere для браузера Chrome, Firefox или Opera, вы можете заставить совместимые веб-сайты использовать зашифрованный протокол HTTPS для связи с вашим браузером. Это защищает любую информацию, которую вы можете отправлять или получать на веб-сайтах, защищая ее от тех, кто хотел бы украсть вашу личную и банковскую информацию.

4

Используйте Tor Browser

Tor Browser использует серию реле для анонимизации и шифрования трафика вашего браузера. Это мешает другим отслеживать и отслеживать ваши путешествия в интернет-браузере..

5

Используйте приложения для шифрованных сообщений

Если вы беспокоитесь о своей онлайн-безопасности, не забудьте защитить свои сообщения от друзей и семьи. Стандартные тексты SMS не шифруются никоим образом. Используйте зашифрованное приложение для обмена сообщениями, такое как WhatsApp или Signal, чтобы защитить ваши разговоры от контроля со стороны третьих лиц.

Ну, вот и все … О, подожди. Я забыл объяснить, как лавовые лампы используются для шифрования до 10% интернет-трафика.

Cloudflare, Inc., базирующаяся в Сан-Франциско, отвечает за защиту более 6 миллионов веб-сайтов, включая некоторые, о которых вы, возможно, не знаете, например, Uber, Fitbit и OKCupid..

Службы безопасности Cloudflare помогают защитить сайты своих клиентов от атак распределенного отказа в обслуживании (DDoS), которые могут поставить сайт на колени.

Важной частью этой защиты является уровень шифрования, который используется для шифрования и дешифрования личных данных, передаваемых между веб-сайтами и их пользователями. Важнейшим компонентом шифрования является возможность создания действительно случайных чисел для создания ключей шифрования.

Если действительно случайное число не используется, хакеры могут обнаружить и использовать шаблон для взлома шифрования..

Войдите в лавовую лампу – точнее, в стену лавовых ламп. Cloudflare установил стену, полную популярных иконок 60-х годов, и камеру для съемки фотографий и видео ламп, чтобы превратить эти изображения в строку случайных данных..

Каждый раз, когда снимок сделан, на изображении будет какой-то «шум». Таким образом, каждое незначительное изменение в лавовой лампе может повлиять на поток данных, и поскольку «лава» лавовой лампы постоянно течет и изменяется, ну…

Для получения дополнительной информации о стене лавы светильника Cloudflare, посетите веб-сайт Nerdist.

Max Eddy

Administrator

Sorry! The Author has not filled his profile.

Как установить сертификат trusted CA на Android-устройство?

Я создал свой собственный сертификат CA, и теперь я хочу установить его на своем устройстве Android Froyo (HTC Desire Z), чтобы устройство доверяло моему сертификату.

Android хранит сертификаты CA в своем хранилище ключей Java в /system/etc/security/cacerts.bks . Я скопировал файл на свой компьютер, добавил свой сертификат с помощью portecle 1.5 и подтолкнул его обратно к устройству.

теперь Android, похоже, не перезагружает файл автоматически. Я прочитал в нескольких сообщениях в блоге, что мне нужно перезагрузите устройство. Это приводит к тому, что файл снова перезаписывается оригинальным.

моя следующая попытка состояла в том, чтобы установить сертификат с SD-карты, скопировав его и используя соответствующую опцию из меню настроек. Устройство говорит мне, что сертификат был установлен, но, по-видимому, он не доверяет сертификату. Кроме того, когда я пытаюсь скопировать хранилище ключей на свой компьютер, я все еще нахожу оригинальный запас cacerts.bks .

Итак, каков правильный способ установите мой собственный корневой сертификат CA на устройстве Android 2.2 в качестве доверенного сертификата? Есть ли способ сделать это программно?

Общие сведения о программах шифрования

Шифрование — это процесс кодирования информации таким образом, что она не может быть доступной другим людям, если они не имеют необходимый ключ для декодирования. Шифрование, как правило, используется для защиты важных документов, но это также хороший способ остановить людей, которые пытаются украсть ваши личные данные.

Основные категории утилит шифрования

Зачем использовать категории? Чтобы разбить огромное множество программ шифрования информации на более простые и понятные наборы программ, т.е. структурировать. Данная статья ограничивается набором утилит для шифрования файлов и папок.

- Утилиты шифрования файлов и папок — эти утилиты рассматриваются в данной статье. Эти утилиты шифрования работают напрямую с файлами и папками, в отличие от утилит, которые осуществляют шифрование и хранение файлов в томах (архивах, то есть в контейнерах файлов). Данные утилиты шифрования могут работать в режиме «по требованию» или в режиме «на лету».

- Утилиты шифрования виртуальных дисков. Такие утилиты работают посредством создания томов (зашифрованных контейнеров/архивов), которые представляются в файловой системе в качестве виртуальных дисков, имеющих свою букву, например, «L:». Эти диски могут содержать как файлы, так и папки. Файловая система компьютера может читать, писать и создавать документы в режиме реального времени, т.е. в открытом виде. Такие утилиты работают в режиме «на лету».

- Full-drive утилиты шифрования — шифруют все устройства хранения данных, например, сами жесткие диски, разделы диска и USB устройства. Некоторые из утилит в этой категории также могут зашифровать диск, на котором установлена операционная система.

- Клиентские утилиты шифрования в «облаке»: новая категория утилит шифрования. Эти утилиты шифрования файлов используются до загрузки или синхронизации с «облаком». Файлы находятся в зашифрованном виде при передаче и во время хранения в «облаке». Утилиты шифрования в «облаке» используют различные формы виртуализации, чтобы представить доступ к исходному тексту на стороне клиента. При этом вся работа происходит в режиме «на лету».

Предостережения

- Операционные системы порочны: эхо ваших личных данных — файлы подкачки, временные файлы, файлы режима энергосбережения («сна системы»), удаленные файлы, артефакты браузеров, и т.д. — скорее всего, останутся на любом компьютере, который вы используете для доступа к данным. Это нетривиальная задача — выделить это эхо ваших личных данных. Если вам необходима защита данных жесткого диска во время их перемещения или поступления извне, то это достаточно сложная задача. Например, когда вы осуществляете создание зашифрованного архива файлов или разархивирование такого архива, то, соответственно, оригинальные версии файлов или копии оригинальных файлов из этого архива остаются на жестком диске. Они так же могут остаться в местах хранилища временных файлов (ака папки Temp и т.д.). И получается, что задача удаления этих оригинальных версий становится задачей не простого удаления этих файлов посредством команды «удалить».

- Тот факт, что программа шифрования «работает» не означает, что она является безопасной. Новые утилиты шифрования часто появляются после того, как «кто-то» прочитает прикладную криптографию, выберет алгоритм и возьмется за разработку. Может быть даже «кто-то» использует проверенный опенсурс код. Реализует пользовательский интерфейс. Убедится в том, что она работает. И подумает, что на этом все закончено. Но, это не так. Такая программа наверняка наполнена фатальными багами. «Функциональность не означает качество, и никакое бета-тестирование не раскроет проблемы безопасности. Большинство продуктов представляют собой красивое слово ‘соблюдается’. Они используют алгоритмы криптографии, но сами не являются безопасными.» (Вольный перевод) — Брюс Шнайер, из Security Pitfalls in Cryptography. (исходная фраза: «Functionality does not equal quality, and no amount of beta testing will ever reveal a security flaw. Too many products are merely buzzword compliant; they use secure cryptography, but they are not secure.»).

- Использование шифрования — не является достаточным для обеспечения безопасности ваших данных. Существует множество способов обойти защиту, поэтому если ваши данные «очень секретные», то необходимо так же задумываться и о других путях защиты. Как «старт» для дополнительных поисков можно использовать статью риски использования криптографического ПО.

Мобильность клиентов

Многие клиенты беспроводных сетей мобильны в буквальном смысле этого слова, т.е. часто изменяют свое месторасположение. Это приводит к тому, что они часто работают с беспроводными сетями, отличными от сети компании. При этом часто не соблюдаются элементарные требования безопасности, и передача ценных данных (зачастую это пароли пользователей, совпадающие с теми, которые используются в сети компании) происходит по незащищенным каналам связи, или хуже того — по каналам, контролируемым злоумышленником.

Для того, чтобы осознать проблемы безопасности клиентов беспроводных сетей, можно представить их в качестве клиентов VPN, получающих доступ к корпоративной сети через агрессивную среду Интернета, в то время, как потенциальные нарушители находятся в одном с ними локальном сегменте. Сейчас мало кто позволит незащищенному клиенту использовать VPN, однако, применение беспроводных сетей без должной защиты клиентов — вполне распространенная практика.

Во время прошлогодней выставки-конференции Infosecurity Moscow 2005 Учебный центр «Информзащита» совместно с компанией Positive Technologies провел эксперимент, позволивший оценить, насколько специалисты в области безопасности серьезно относятся к беспроводным сетям.

С этой целью была развернута беспроводная сеть-приманка (honeynet), позволявшая после некоторых усилий получить доступ к Internet. Каково же было удивление исследователей, когда оказалось, что многие из участников Infosecurity не только не прочь использовать чужую беспроводную сеть, но получают с ее помощью корпоративную почту. При этом многие из них, как потом выяснилось при личной беседе, не представляют, что их трафик может анализировать не только владелец ресурса, но и любой находящийся рядом приемник.

Протокол обеспечения устройств (DPP) для управления сетями и устройствами IoT

Wi-Fi CERTIFIED Easy Connect (который заменяет WPA2 WiFi Provisioning Service) помогает вам подключить все ваши устройства, даже те, которые не имеют удобного интерфейса для ввода вашего пароля (например, Google Home или ваш умный холодильник), используя одно промежуточное устройство.

Wi-Fi Alliance описывает, как это работает: владелец сети выбирает одно устройство в качестве центральной точки конфигурации. Хотя устройство с приятным графическим интерфейсом является самым простым, вы можете использовать любое устройство, способное сканировать код быстрого ответа (QR) или использовать NFC в качестве устройства конфигуратора. Запуск DPP — процедура регистрации «один размер подходит всем» — с этого устройства подключаются все отсканированные устройства и выдаются им учетные данные, необходимые для доступа к сети.. Замечания: Это дополнительная функция и доступна только на устройствах с Простое подключение.

![Лучшее программное обеспечение для шифрования wi-fi [руководство по 2020] - gadgetshelp,com](http://tehnik-shop.ru/wp-content/uploads/6/2/a/62a9bffe41ea2c93963699906be0fdd8.png)