Управляйте вашим вниманием

64. Медитируйте.Вот тут65. Прекратите работать в режиме многозадачности.66. Записывайте всё, о чем вам нужно помнить67. Ведите список всего, что вы ждете68. Пользуйтесь «ритуалом записи мозга».69. Потребляйте продукты, которые помогают улучшить концентрацию.70. Делайте «уборку до первоначального состояния». 71. Замедлитесь.72. Полностью отключайте интернет, когда вам нужно что-то сделать.73. Боритесь с искушениями, заранее репетируя свои поступки. 74. Меньше используйте свой смартфон.в течение одного часа в день75. Ставьте свой смартфон в «автономный режим» (flight mode) между 8 вечера и 8 утра76. Чтобы войти в состояние потока77. Делайте меньше. 78. Смотрите на картинки симпатичных детенышей животных.

Тестирование на проникновение – подготовительные действия

Для проведения тестирования на проникновение методом, описанным ниже, Вам нужна платформа разработки Metasploit. Лучше всего скачать её с официального сайта коммерческого оператора Rapid 7.

Перейдите на страницу загрузки и выберите бесплатную версию Metasploit Community. Оператор захочет собрать данные от как можно большем количестве пользователей. Кроме того, он предпочитает распространять коммерческую версию Metasploit. Поэтому, перед началом загрузки, вам нужно заполнить регистрационную форму.

Компания вправе распространять программное обеспечение только в пределах США. Поэтому допускается загрузка только пользователями, имеющими соответствующий адрес и номер телефона.

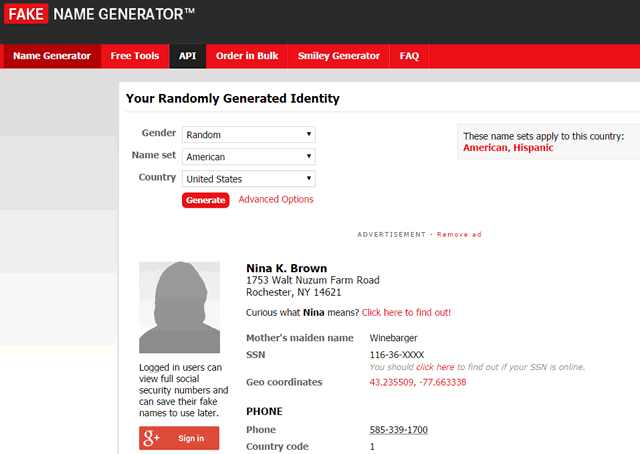

Если принципы нравственной природы не останавливают Вас перед вводом ложных данных, вы можете воспользоваться сервисом Web-Fake Name Generator и создать фиктивную личность.

С помощью этого сервиса вы можете создать фиктивный профиль пользователя из США (или любого другого уголка мира), содержащий даже номер телефона и одноразовый адрес электронной почты

С помощью этого сервиса вы можете создать фиктивный профиль пользователя из США (или любого другого уголка мира), содержащий даже номер телефона и одноразовый адрес электронной почты

Помните, что в строке Name set должна быть указана опция American, а в строке Country опция United States. Если вы хотите использовать одноразовый адрес электронной почты, указанный в разделе Online, нажмите на ссылку Click here to activate it! правой кнопкой мыши, а затем выберите пункт Открыть в новой вкладке. Тогда вы можете просто скопировать данные со страницы профиля, имея доступ к временному почтовому ящика на другой вкладке.

Когда вы подтвердите данные, введенные в форму, Rapid 7 отправит лицензионный ключ на указанный адрес электронной почты. Хотя он не требуется для запуска бесплатной версии платформы (Metasploit Community), но предоставляет доступ к веб-интерфейсу.

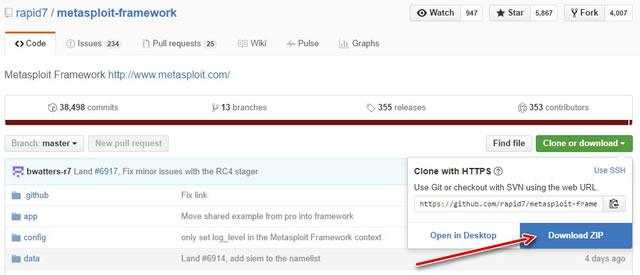

Если вы не хотите вводить ложных персональных данных или использовать временный адрес электронной почты, вы можете скачать open-source разновидность платформы Metasploit. Доступную на сервисе GitHub.

Достаточно нажать на кнопку Download ZIP, которая находится в правой части страницы. Заметим, однако, что указанной версией платформы можно управлять только из консоли командной строки.

Тестирование на проникновение – рекомендуемый порядок действий

Когда речь идёт о проведении атак с помощью специальных инструментов взлома, многим пользователям приходят на ум преступники, которые незаконным путем пытаются получить доступ к чужим компьютера или инфраструктуре компании.

Однако, в реальности, платформы разработки, такие как Metasploit, можно применять в соответствии с законодательством. Администратор сети не нарушает законы, когда осуществляет контролируемое нападение на свою компьютерную систему с целью изучения её устойчивости.

Если вы создали в доме собственную локальную сеть, состоящую, например, с настольного компьютера, NAS-сервера и мобильных устройств, вы являетесь администратором этой сети. Поэтому вы можете, по желанию, атаковать с помощью Metasploit и другими инструментами свою инфраструктуру, чтобы проверить, достаточно ли надежно она защищена от злоумышленников и выявить возможные недостатки.

У наших западных соседей даже государственные органы рекомендуют проведение таких тестов на проникновение. Федеральное Управление IT-безопасности (BSI) опубликовало инструкцию, в которой описывает пятиступенчатую процедуру тестирования.

- Получение базовой информации. Сначала нужно определить, через какие IP-адреса вы можете связаться с инфраструктурой.

- Сканирование целевой системы. Затем следует просканировать порты в оборудовании. Таким образом, вы узнаете, какие сервисы или программы доступны с точки зрения агрессора.

- Выявление системы и программного обеспечения. Проведите анализ целевой инфраструктуры (например, FTP-сервера), чтобы определить или угадать версию программного обеспечения.

- Поиск уязвимостей. Когда известно, какие системы и приложения доступны в целевой сети, вы можете начать поиск уязвимостей.

- Попытка использования найденных уязвимостей. Действительная атака идёт только на последнем этапе. В худшем случае, то есть в случае успешной атаки, злоумышленнику удастся получить полный доступ к целевой инфраструктуре.

Некоторые организации распространяют инструкции, в которых предусматривают еще несколько этапов. Но, для проверки стойкости собственной инфраструктуры достаточно вышеупомянутой инструкции, состоящей из пяти этапов.

Будучи системным администратором, вы должны знать, через какие IP-адреса вы можете установить контакт с вашим оборудованием.

Этот сервис позволяет определить IP-адрес на основе обычного URL

Этот сервис позволяет определить IP-адрес на основе обычного URL

Объясните свои функции

Вы часто создаете сложные электронные таблицы Excel, а затем вынуждены объяснять их работу своим коллегам? Возможно, вы сможете избежать этой обязанности, если будете аннотировать свои формулы

Добавьте следующее в конец формулы, чтобы дать себе возможность объяснить свою работу:

Это позволяет ненавязчиво получить дополнительную информацию о том, что происходит за кулисами

Не злоупотребляйте этой функцией, так как в итоге вы можете внести в документ слишком много письменной информации. Однако, если вы ожидаете, что другим пользователям потребуется объяснение, оставление краткой заметки может сэкономить время

Завершение работы и немного истории

Даже для того, чтобы выйти из учетной записи Виндоуз (logoff) или отключить компьютер (shutdown) вам больше не понадобятся громоздкие меню.

Internet Explorer сегодня, при существующих многочисленных альтернативах, используют очень немногие. Тем не менее, команды для запуска этого браузера (iexplore) и работы с его свойствами (inetcpl.cpl) существуют. Они могут оказаться вам полезными, если вы отдаете предпочтение привычному средству навигации в веб-пространстве.

Разумеется, вам будут необходимы далеко не все рассмотренные команды. Вспомните, какие задачи чаще всего приходится вам выполнять. Скорее всего, в числе показанных они есть. С ними вы перестанете расходовать время на изучение последовательностей системных окон, поскольку сможете сразу переходить к нужному именно в данный момент.

Продолжаете ли вы и сейчас считать, что графический интерфейс удобнее?

Тайм-менеджмент: что это такое простыми словами

Наверняка в вашем окружении есть люди, которые, по вашим ощущениям, успевают всё. И дети у них накормлены, и дом сияет чистотой, и на работе все идеально. Может, у них больше 24 часов в сутках? Нет, у них времени ровно столько же, сколько и у вас.

Как обычно бывает? Тут не досмотрел, тут не успел, тут забыл, тут лень и получается: весь день что-то делаете, а не сделано ни-че-го. Так в чем же секрет людей, которые успевают всё? Нет, магии вне Хогвартса здесь нет и время останавливать они не умеют. Они просто знают, КАК контролировать свое время. Они понимают, как правильно планировать свой день и сделать это так, чтобы успеть выполнить максимальное количество нужных задач и в том числе отдохнуть.

В Википедии, понятию дано такое определение:

Управление временем, организация времени, тайм-менеджмент (англ. time management) – технология организации времени и повышения эффективности его использования.

Суть, вроде, та же, но как сложно написано, верно?

Мы мудрить не будем. Поэтому, раз уж вы задумались о том, ЧТО такое тайм-менеджмент, значит вам интересно узнать и о том, КАК планировать свое время, какие методы, фишки и лайфхаки для этого есть. Наша команда в этом вопросе опытна, поэтому у нас для вас много интересного, полезного, а главное – работающего на практике. Берите блокнот, ручку, чашку чая. Начинаем!

Как тратить время на более полезные вещи?

Добавьте в избранное проводника любимые расположения

Избранное в области переходов проводника помогает ускорить навигацию, даже если вы пользуетесь другим файловым менеджером. В проводнике мы каждый день сохраняем файлы, открываем документы, прикрепляем вложения, заливаем картинки и файлы в Сеть.

По ссылкам избранного можно моментально попадать в нужные расположения. Просто перетащите нужные папки в избранное, и они всегда будут под рукой.

Что интересного есть на картинке? Заметьте, что в некоторых программах открываются окна старого типа (слева), где есть только пять ярлыков. Их можно настроить – это старый фокус. Но если туда добавить ссылку на избранное, вы будете в одном щелчке мыши от всех своих любимых папок. Можете исправить мой пример, задав свои пути.

Подробнее читайте в записях:

- Как эффективно настроить окна “Открыть” и “Сохранить как” для ускорения навигации

- Как ускорить работу в системе с помощью избранного

Обратите внимание, что одно из мест у меня отдано поиску новых картинок. Это очень быстрый способ перемещения к нужным файлам!

Часто задаваемые вопросы

Хорошо, пришло время проявить самоуверенность и быстро ответить на некоторые распространенные вопросы!

C++ лучше, чем Python для взлома?

C++ не обязательно лучше Python для взлома. Но в то время как Python обычно считается более удобным для пользователя и простым в освоении, C++ даст вам больше контроля над управлением памятью и низкоуровневыми операциями.

В конце концов, если вы хотите заняться хакерством, вы, вероятно, захотите выучить оба языка.

Используют ли хакеры Python?

Да, многие хакеры используют Python. Из языков, которые мы здесь рассмотрели, Python, безусловно, является наиболее универсальным, поскольку его можно использовать для широкого круга задач, от веб-разработки до анализа данных.

Используют ли хакеры JavaScript?

Это хороший! И да, хакеры используют JavaScript. Хотя он не так широко используется, как Python или C++, он все же может быть полезным инструментом этического взлома, особенно когда речь идет о безопасности веб-приложений.

Нужно ли этичным хакерам глубоко знать язык Си?

Нет, этичным хакерам не нужно глубоко знать язык C. Тем не менее, базовое понимание C будет полезно, особенно когда речь идет о разработке и реверс-инжиниринге.

Кроме того, многие инструменты и фреймворки, используемые в этическом хакерстве, написаны на C, поэтому знание языка облегчит понимание того, как они работают, и адаптирует их к вашим потребностям. В конце концов, вы хотите быть хакером, верно?

Какие еще навыки вам нужны, чтобы стать великим этичным хакером?

Помимо владения одним или несколькими языками программирования, этичные хакеры должны хорошо разбираться в компьютерных системах и сетях. Они также должны уметь мыслить как злоумышленники, что означает быть изобретательными и находчивыми.

Наконец, этический взлом не обязательно должен быть индивидуальным занятием

Важно уметь хорошо работать с другими, так как вам часто придется сотрудничать с другими, чтобы находить и использовать уязвимости, а также помогать защищать системы

Как этичные хакеры могут зарабатывать на жизнь?

Этические хакеры могут зарабатывать на жизнь разными способами. Некоторые работают консультантами, помогая компаниям защищать свои системы. Другие работают в составе службы безопасности компании или организации. А третьи работают самостоятельно, договариваясь о своих услугах с теми, кто в них нуждается.

Некоторые этичные хакеры зарабатывают на жизнь, участвуя в программах вознаграждения за обнаружение ошибок, таких как программы, организованные HackerOne. Это программы, запущенные компаниями, которые хотят улучшить свою безопасность и готовы платить за обнаружение ошибок в своих системах.

Какой доход может получить этичный хакер?

На этот вопрос сложно ответить, так как он зависит от многих факторов, таких как опыт, набор навыков, местоположение и от того, работаете ли вы самостоятельно или в компании.

При этом этичные хакеры могут неплохо зарабатывать. Некоторые зарабатывают шестизначные суммы и более.

Тестирование на проникновение – получение информации

Профессиональный исследователь безопасности, осуществляет атаку на проникновение из всех возможных источников, чтобы получить основные сведения об инфраструктуре целевой аудитории. Например, применяется DNS-запросы, чтобы определить, какие IP-адреса принадлежат к URL-адресу, и какие услуги предоставляет компания.

С помощью команды set настраивают загруженный модуль. Наглядный пример представляет модуль quick_tftp_pro_mode

С помощью команды set настраивают загруженный модуль. Наглядный пример представляет модуль quick_tftp_pro_mode

Веб-сайты многих компаний предоставляют, например, отдельный IP-адрес, по которому доступны специальные сервисы доступа к данным для сотрудников вне офиса. Сам сайт может находиться у поставщика интернет-услуги, а услуга передачи данных может быть реализована непосредственно с собственных серверов компании.

Изучая устойчивость собственной ИТ-инфраструктуры, Вам не нужно заниматься такими вопросами. Достаточно проверить IP-адрес вашего маршрутизатора. Этот адрес указан в интерфейсе конфигурации роутера. Кроме того, вы можете проверить его с помощью портала SpeedTest (в левом нижнем углу) или интернетометра от Яндекса.

Тестирование на проникновение – метод установки платформы Metasploit

Для того, чтобы провести пробную атаку на свою ИТ-инфраструктуру, необходимо иметь в распоряжении отдельный компьютер.

Лучше всего использовать для этой цели экземпляр оснащенный независимым доступом в интернет. Ведь тест имеет целью определить, может ли ваше оборудование быть уязвимым для атак из интернета.

Если тестовый компьютер оснащен картой беспроводной локальной сети, можно создать отдельную ссылку, с помощью смартфона. Условием является предоставление, так называемого, модема через оператора сотовой сети.

Среда Linux

На сайте Metasploit доступны 32-разрядная и 64-разрядная разновидность платформы. Пользователи, которые предпочитают Linux, могут воспользоваться дистрибутивом Kali Linux. Это специальная версия Linux, разработанная с мыслью о проведении тестирования на проникновение. Содержит платформу для разработчиков Metasploit. Преимуществом этого решения является тот факт, что в системе установлены все зависимые пакеты.

Чтобы воспользоваться Metasploit в среде Kali Linux, надо вызвать сначала стартовые скрипты Init, введите следующие две команды:

После этого вы можете запустить консоль командой Metasploit

Альтернатива

Metasploit также доступен в виде виртуальной машины, которая запускается с помощью программного обеспечения для виртуализации VirtualBox. Metasploitable позволяет быстро ознакомиться с возможностями платформы разработки. Такую виртуальную машину можно запустить в VirtualBox как из Windows, так и Linux.

Пользователи, имеющие большую сноровку в работе с Windows, могут воспользоваться Metasploit в версии, предназначенной для этой операционной системы.

Среда Windows

Провести установку платформы Metasploit в Windows помогает мастер – как и во многих других приложениях. Вы можете принять все параметры, предлагаемые установщиком. По умолчанию папка установки C:/metasploit. Мастер отобразит подсказку, что необходимо отключить антивирусную программу и брандмауэр, чтобы обеспечить правильную работу Metasploit.

Платформа располагает несколькими элементами вредоносного кода, который используют некоторыми вирусы-вымогатели. Поэтому рекомендуется установить эту платформу в предназначенной только для этой цели тестовой системе, в которой нет антивируса. Если атака завершится неудачей или в то же время компьютер станет жертвой случайного агрессора, пользователь не получает никаких повреждений.

В тестовой системе не должно находиться никаких конфиденциальных данных пользователя, которые может перехватить вирус. Однако, если Вы не имеете в распоряжении отдельного компьютера, который может послужить вам для проведения такого теста, изменить настройки антивируса таким образом, чтобы он не сканировал папку C:/metasploit.

Мастер установки попросит указать порт, через который вы будете обращаться с платформы Metasploit. Вы можете принять предложение мастера (порт 3790), однако, обязательно запомните ваш выбор. Примите другие параметры, которые предложит мастер и завершите установку.

Установочный файл, размер которого достигает 185 MB, зашифрован и плотно сжат. На слабо эффективном компьютере процесс распаковки и установки может занять несколько минут. Завершите установку, нажав кнопку Finish.

Тогда Вы увидите на экране диалоговое окно, а в нём сохраненную локально информационную страницу. Вы узнаете из неё, что правильный веб-интерфейс платформы Metasploit Pro защищает SSL-сертификат. Вы должны игнорировать предупреждения браузера, чтобы получить доступ к локальному серверу Metasploit. Нажмите появившуюся ссылку (например, https://localhost:790). Если вы выбрали другой номер порта, на странице появится другое число.

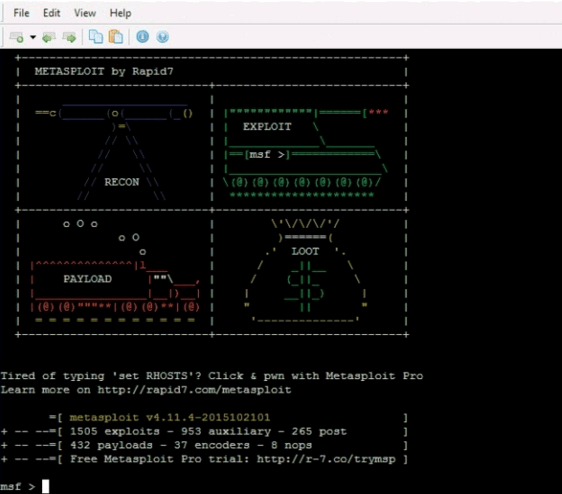

Информационная страница отображает количество модулей exploit, auxiliary payload доступных в текущей версии пакета Metasploit

Информационная страница отображает количество модулей exploit, auxiliary payload доступных в текущей версии пакета Metasploit

В свою очередь, Вы должны создать учетную запись на сайте Metasploit. Введите любое имя пользователя и пароль. Затем появится запрос на лицензионный ключ. Получите его по электронной почте после загрузки установочного файла.

Этот ключ необходим для работы с веб-интерфейсом Metasploit, который входит в состав коммерческой платформы и предоставляет несколько полезных инструментов. Тем не менее, вы можете успешно выполнить тесты на проникновение без лицензионного ключа и упомянутого интерфейса.

В этом уроке мы расскажем вам, как выполнять отдельные действия только в текстовой консоли, так и в окне командной строки.

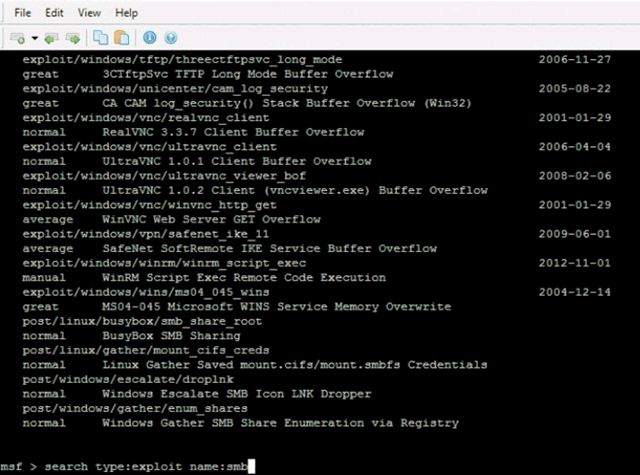

Команда search используется для поиска модулей в пакете Metasploit

Команда search используется для поиска модулей в пакете Metasploit

Атака через уязвимые драйверы

Интересным с точки зрения подхода является атака типа Bring Your Own Vulnerable Driver (BYOVD) – установка уязвимого драйвера на целевую систему в ходе развития атаки. Такой тип атаки сложен для обнаружения тем, что используется легитимный «доверенный» (и потому, как правило, менее тщательно проверяемый автоматическими защитными средствами) код с цифровой подписью, который имеет, к тому же, и высокие привилегии (работает на уровне ядра операционной системы). Интересно, что рекомендованный Microsoft способ блокировки используемых в атаках уязвимых драйверов с помощью технологии HVCI имеет большое количество недокументированных ограничений, таких как проблемы совместимости формата блок-листов и неработающее их автоматическое обновление средствами Windows Update, – всё это делает тактику эффективной для атакующих.

Интересные примеры такой атаки описаны в исследовании команды Eset, которые были представлены на конференции Virus Bulletin в 2022 году. APT группа Lazarus в конце 2021 года использовала технику BYOVD и уязвимый (CVE-2021-21551) легитимный и подписанный драйвер Dell. По сравнению с другими APT, использующими BYOVD, этот случай в своем роде уникален, поскольку группа использует достаточно сложный набор способов отключения интерфейсов мониторинга безопасности и техники изменения переменных ядра Windows и обратных вызовов (callbacks) ядра, которые ранее не были замечены в каком-либо другом вредоносном ПО.

Следует отметить интересную деталь: в недавнем расследовании, которое мы проводили, были обнаружены следы этой же техники с использованием того же уязвимого dbutil драйвера, но другой группой – APT428.

Подкуп сотрудника

В 2020 году прогремела история попытки подкупа сотрудника завода Tesla с целью установки вредоносного ПО. Попытки подкупа инсайдера бывали и ранее, однако тут интересно то, что к такой тактике прибегла не какая-то связанная с государством APT, а, вероятнее всего, одна из групп, занимающихся кибервымогательством и продажей украденных данных.

Проблема инсайдерских угроз всегда была актуальна. Так, например, в 2020 году один из сотрудников General Electric украл более 8000 конфиденциальных документов компании за последние 8 лет, чтобы создать компанию-конкурента. И, как кажется, таких проблем в будущем может стать намного больше

«Принцип трёх дел»

Кто придумал: Крис Бейли, канадский писатель и консультант.

В чём заключается: это альтернатива методу «девяти дел». Тут тоже выбор и иерархия дел, но акцент — на самые важные дела. А остальные пока подождут. Нужно каждый день выполнять три самые важные задачи

Сосредоточьтесь на них и не распыляйте внимание на другие, менее важные дела

Кому подходит: метод полезен, когда вы чувствуете, что за рутиной и мелочёвкой не успеваете сделать что-то по-настоящему важное и главные цели ускользают. «Принцип трёх дел» поможет расставить приоритеты — правда, за счёт второстепенных задач

Но иногда это вполне оправданно. Кроме того, этот метод, как и метод «девяти дел», подходит людям, которым проще планировать день через дела и задачи, а не разбивая его на временные интервалы.

Техника временных блоков

Многие пишут себе список задач на день, но при этом всё равно не успевают выполнить всё, что запланировали. Часто это происходит из-за того, что простой список задач не учитывает две вещи: во-первых, сколько времени занимает каждое дело, а во-вторых, когда именно им надо заняться. Метод временных блоков учитывает и то, и другое.

В чём заключается: суть в том, чтобы заранее выделять время на каждое дело. И в это время не заниматься ничем кроме него.

На практике это может выглядеть так:

10:00–12:00. Написать отчёт

12:30–13:30. Проверить почту, ответить заказчикам

14:00–14:30. Сходить в магазин

15:00–17:30. Сделать проект

18:00–19:00. Убраться дома

Похоже на распорядок дня? Не совсем, потому что в этой технике временные интервалы выделяются только для задач, которые вы запланировали на день. В остальном распорядок может быть свободным.

Кому подходит: это довольно требовательная методика. Лучше всего она подойдёт дисциплинированным людям — тем, кто умеет выполнять планы, придерживаясь графика, а также грамотно планировать и оценивать свои силы

Важно, чтобы дела можно было сделать за отведённое время. Обычно у таких людей и так почти нет проблем с управлением временем

Но им может пригодиться сама идея.

Телесные «хаки»

28. Упражняйтесь.29. Питайтесь правильно. 30. Перестаньте пить кофе по привычке.31. Употребляйте кофеин умно. 32. Прекратите употреблять кофеин за 4-6 часов перед сном. Примечание переводчика: помните, что кофеин — это не только кофе, но и чай.33. Пейте больше воды.34. Пейте пол-литра воды сразу после пробуждения. 35. Ведите «дневник питания». 36. Спите достаточно, даже если для этого нужно поспать подольше. 37. Скажите нет «стаканчику на ночь».38. Установите кондиционер в вашем офисе на 21-22ºC. 39. Установите кондиционер на 18.5ºC на ночь. 40. Вздремните. 41. Постоянно следите за тем, сколько у вас энергии, и действуйте соответственно. 42. Определите свое «биологически лучшее время»43. Улыбайтесь! 44. Покрасьте ваш офис в правильные цвета.45. Не подвергайте себя «голубому излучению» перед сном. 46. Получайте больше натурального света.47. Скачайте f.lux.(Примечание переводчика: мне читать с красноватого экрана оказалось достаточно тяжело, поэтому я довольно быстро отключил это приложение)

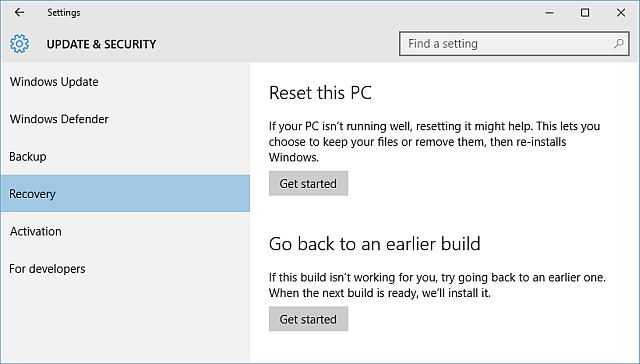

Сброс и Восстановление

Также получение макияжа Windows 10 — это параметры сброса и восстановления

, В Windows 8 появились опции «Обновить этот компьютер» и «Сбросить этот компьютер».

, Это было сокращено до единственной опции «Сброс». В другом крупном изменении Windows 10 не имеет раздела восстановления, чтобы освободить место на устройствах с меньшим объемом памяти. Хотя это вызывает очевидную озабоченность, доступные вам варианты должны помочь вам в случае критического сбоя.

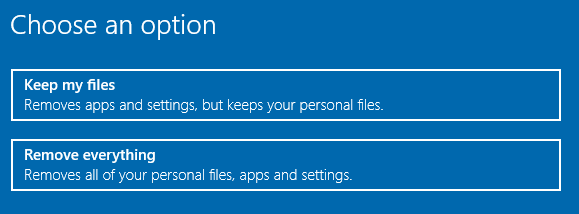

Сброс означает, что вам больше не нужно полагаться исключительно на резервные копии образа системы, хотя они по-прежнему должны быть центральной функцией вашей программы обслуживания. Чтобы найти функцию сброса, перейдите на Настройки> Обновление Безопасность> Восстановление> Начало работы. Нажатие кнопки Начать позволяет выбирать между Храните мои файлы или же Удалить все, где первый выполняет «обновление системы», а второй — полную очистку

, в комплекте с безопасным инструментом стирания диска. Используйте второй вариант, если вы решите продать свое устройство Windows 10 в любое время.

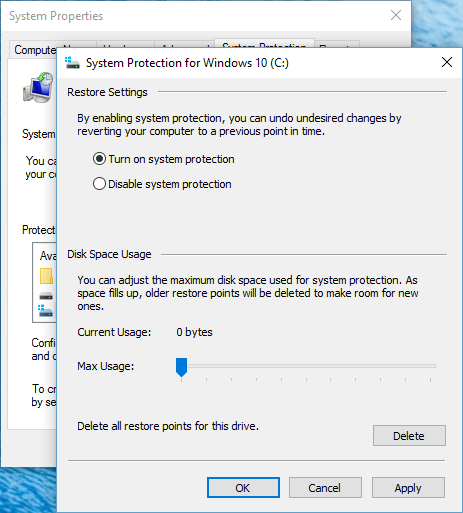

Восстановление системы

Восстановление системы не сильно изменилось — просто убедитесь, что ваша система делает резервные копии, которые спасут вас от проблем. Давайте проверим, включена ли защита системы.

Голова к Панель управления щелкнув правой кнопкой мыши меню «Пуск». Теперь ищем восстановление, с последующим Восстановление> Настройка восстановления системы> Настройка> Включить защиту системы. Этого также можно добиться, набрав создать точку восстановления в поле поиска.

Чтобы использовать точку восстановления системы, вам потребуется доступ к дополнительным параметрам запуска. Голова к Настройки> Обновление Безопасность> Восстановление. Здесь вы увидите опцию Advanced Startup. Выбрать Перезагрузить сейчас. Расширенный запуск также можно активировать, удерживая сдвиг при нажатии Запустить снова в меню Пуск.

После перезагрузки вы сможете использовать точку восстановления, использовать определенный образ системы, использовать функцию автоматического восстановления или получить доступ к командной строке.

, Все варианты ваши!

Тестирование на проникновение – консоль Metasploit

После установки платформы Metasploit, в Windows автоматически запускается браузер и открывает интерфейс коммерческой версии. Стоит, однако, ознакомиться с консолью, чтобы иметь возможность использовать любую версию данной платформы. Вызовите её, нажав на Логотип Windows | Все программы/приложения | Metasploit | Metasploit Console.

На экране появится окно командной строки. При первом запуске платформы нужно подождать некоторое время, пока включатся все сервисы. Консоль просигнализирует о готовности приема команд от пользователя, отобразив последовательность символов msf > (акроним от Мetasploit Framework). В этой консоли вводятся команды, как в окне командной строки Windows (CMD) или в библиотеке оболочки bash. Каждую команду нужно, конечно, подтверждать клавишей Enter. Ниже мы приводим основные команды Metasploit.

Banner – cразу после запуска консоль показывает количество доступных модулей exploit (ок. 1500), auxiliary (ок. 950) и вспомогательных (более 400). Для того, чтобы снова вызвать эту информацию, просто введите banner. Модули exploit предназначены для использования уязвимостей программного обеспечения. Модули auxiliary помогают собирать информацию о целевой системе.

Самые простые средства выполняют запросы DNS, более сложные проводят простое сканирование портов, а наиболее продвинутые – это специальные сканеры (например, FTP-серверов). Под понятием модуля payload скрывается код вредителя. Это, как правило, сценарий, атакующий систему через эксплойт, например, открывает лазейку, которая позволяет получить полный контроль над системой, или собирает конфиденциальные данные и отправляет их заказчику.

Snow и Search – с помощью команды show можно вызвать список всех модулей или эксплойтов, которые доступны в установленном экземпляре Metasploit. Чтобы получить, например, обзор эксплойтов, введите show exploits. Введите команду show -h для получения дополнительных советов. Список результатов, однако, настолько обширный, что многократно превышает возможности отображения в консоли. Так что, если вы ищете конкретный эксплойт для атаки конкретной системы, лучше использовать команды search. Она поддерживает, в частности, параметры type и name. Если вы думаете, что в системе имеется уязвимость в передаче файлов через SMB (Server Message Block), вы найдете соответствующий эксплойт, введя следующую команду:

Список всех параметров можно получить с помощью команды .

Модули use, set и back – действие отдельных модулей Metasploit управляется с помощью различных параметров. С помощью эксплойтов можно вводить адрес системы назначения и имя вредоносного кода. В случае вспомогательных модулей вписывается адрес назначения или диапазон адресов. Например, если вы хотите указать настройку модуля, который нашли ранее с помощью команды search, примените команду use путь_модуля/название_модуля. Модули, представленные в списке результатов команды search, можно выделить с помощью мыши, а затем вставлять через меню Edit | Paste.

Наш пример поиска выбрал, в частности, exploit quick_tftp_pro_mode. Несмотря на то, что он существует с 2008 г., но классифицируется как good. Так что, если в целевой системе установлена старая версия Quick TFT, есть большая вероятность, что эксплойту удастся внедрить вредоносный код на атакуемое оборудование.

В результате поиска уязвимостей на FTP-серверах, нам удалось найти, например, код программы Quick FTP. Хотя эта уязвимость уже очень старая, есть много компьютеров без соответствующего обновления

В результате поиска уязвимостей на FTP-серверах, нам удалось найти, например, код программы Quick FTP. Хотя эта уязвимость уже очень старая, есть много компьютеров без соответствующего обновления

Чтобы активировать exploit, о котором идёт речь, введите следующую команду:

Чтобы определить, какие параметры предлагает данный модуль, вы должны использовать команду show options:

Типичные аргументы, используемые в уязвимостях – это RHOST и RPORT. Первый из них – это IP-адрес атакуемой системы, второй же номер порта. Чтобы изменить значения параметров, используйте команду set значение параметра.

После загрузки сканирующего или атакующего модуля можно вызвать список доступных параметров команды show options

После загрузки сканирующего или атакующего модуля можно вызвать список доступных параметров команды show options

В приведенном выше примере команда может иметь следующий вид:

Введите back, чтобы завершить настройку модуля.