Решение 1. Добавьте исключение в Java

Иногда пользователи VPN блокируются в веб-браузерах, таких как IE, Mozilla Firefox, Google Chrome и т. Д., Особенно когда они хотят получить доступ к веб-содержимому Java; поэтому необходимо добавить такие сайты в список исключений на Java.

Вот как это сделать в панели управления Java:

- Перейдите в Пуск> введите «Панель управления Java» и нажмите клавишу «Ввод». Либо дважды щелкните значок Java на панели задач, чтобы открыть диалоговое окно панели управления Java.

- Теперь перейдите на вкладку «Безопасность». Если «Уровень безопасности» установлен на «Очень высокий», уменьшите его до «Высокий».

- Нажмите кнопку «Изменить список сайтов» (это позволит вам добавить URL-адрес веб-сайта, ответственного за… заблокированный защитой Java)

- Нажмите «Добавить», чтобы ввести URL сайта.

- В выделенной строке введите URL-адрес и нажмите кнопку «ОК».

- После запуска веб-браузера и попытки ввода URL-адреса появится запрос «Доверяете ли вы?», Установите флажки «Всегда доверять» и нажмите «ОК».

Примечание. Если панель управления Java не появилась, это означает, что Java неправильно настроена на вашем ПК с Windows. (Решение 7-как настроить Java).

Сообщения о недостижимости узла назначения

Когда маршрутизатор не может передать или доставить IP-пакет, он отсылает узлу, отправившему этот пакет, сообщение “Узел назначения недостижим” (тип сообщения – 3). Это сообщение содержит в поле кода значение, уточняющее причину, по которой пакет не был доставлен. Причина кодируется следующим образом:

| Код | Причина |

| Сеть недостижима | |

| 1 | Узел недостижим |

| 2 | Протокол недостижим |

| 3 | Порт недостижим |

| 4 | Требуется фрагментация, а бит DF установлен |

| 5 | Ошибка в маршруте, заданном источником |

| 6 | Сеть назначения неизвестна |

| 7 | Узел назначения неизвестен |

| 8 | Узел-источник изолирован |

| 9 | Взаимодействие с сетью назначения административно запрещено |

| 10 | Взаимодействие с узлом назначения административно запрещено |

| 11 | Сеть недостижима для заданного класса сервиса |

| 12 | Узел недостижим для заданного класса сервиса |

Маршрутизатор, обнаруживший по какой-либо причине, что он не может передать IP-пакет далее по сети, должен отправить ICMP-сообщение узлу-источнику, и только потом отбросить пакет. Кроме причины ошибки, ICMP-сообщение включает также заголовок недоставленного пакета и его первые 64 бита поля данных.

Узел или сеть назначения могут быть недостижимы из-за временной неработоспособности аппаратуры, из-за того, что отправитель указал неверный адрес назначения, а также из-за того, что маршрутизатор не имеет данных о маршруте к сети назначения.

Недостижимость протокола и порта означают отсутствие реализации какого-либо протокола прикладного уровня в узле назначения или же отсутствие открытого порта протоколов UDP или TCP в узле назначения.

Ошибка фрагментации возникает тогда, когда отправитель послал в сеть пакет с признаком DF, запрещающим фрагментацию, а маршрутизатор столкнулся с необходимостью передачи этого пакета в сеть со значением MTU меньшим, чем размер пакета.

Включить Ping через брандмауэр

Однако пользователи также могут пинговать, не выключая WDF. Пользователи могут сделать это, настроив исключение запроса пинга WDF. Следуйте приведенным ниже инструкциям, чтобы установить исключение для запроса ping

- Щелкните правой кнопкой мыши кнопку «Пуск», чтобы открыть меню Win + X.

- Выбрать Командная строка (администратор) открыть окно подсказки.

- Сначала введите «netsh advfirewall add rule name =« ICMP Allow входящий эхо-запрос V4 »protocol = icmpv4: 8, любой dir = в действии = allow’ и нажмите клавишу Return, чтобы настроить исключение ICMPv4.

Затем введите «netsh advfirewall добавить имя правила =« ICMP Allow входящий эхо-запрос V6 »протокол = icmpv6: 8, любой dir = в действии = разрешить» в окне командной строки, как показано ниже, и нажмите клавишу Enter.

После этого пользователи могут вводить свои эхо-запросы в командной строке.

Сброс групповой политики к значениям по умолчанию

Настройки Групповой политики делятся на несколько конфигураций, как персонализация, настройки брандмауэра, принтеры, политики безопасности и т.д. Мы рассмотрим несколько способов с помощью которых вы можете сбросить соответствующие политики в состояние по умолчанию.

Выполните следующие действия, чтобы сбросить измененные параметры объекта групповой политики.

1. Нажмите Клавиши Win + R на клавиатуре, для запуска аплета «Выполнить». Введите в строку gpedit.msc и нажмите Enter, чтобы открыть редактор локальных групповых политик.

2. В открывшемся окне редактора групповой политики перейдите по следующему пути в левой боковой панели :

Политика Локальный компьютер → Конфигурация компьютера → Административные шаблоны → Все Параметры

3. Теперь, в правой части окна, нужно упорядочить параметры политики с помощью столбца «Состояние», так что все политики, которые включены / отключены можно получить в верху списка.

4. Далее вы должны изменить параметры политик с включено / отключено, на не заданно и применить настройки.

5. Повторите то же самое для пути указанного ниже:

Политика локальный компьютер → Конфигурация пользователя → Административные шаблоны → Все Параметры

6. Это позволит восстановить все параметры групповой политики к настройкам по умолчанию. Однако, если вы столкнулись с проблемами, как потеря привилегий администратора или проблемы входа в систему, то вы можете попробовать метод ниже.

Восстановление локальных политик безопасности по умолчанию

Политики безопасности вашей учетной записи администратора в Windows 10, находятся в другой консоли управления — secpol.msc (Локальная политика безопасности). Эта оснастка параметр безопасности расширяет групповые политики и помогает определить политики безопасности для компьютеров в домене.

Выполните следующие действия, чтобы изменить политику безопасности на вашей машине:

1. Откройте Командную строку (от имени администратора).

2. Введите следующую команду в окне командной строки и нажмите клавишу Enter:

secedit /configure /cfg %windir%infdefltbase.inf /db defltbase.sdb /verbose

3. После завершения задачи, перезагрузите компьютер, чтобы изменения вступили в силу.

Сброс объектов групповой политики с помощью командной строки

Данный метод включает в себя удаление папки параметров групповой политики с диска, на котором установлена операционная система. Выполните следующие действия, чтобы сделать это с помощью командной строки от имени администратора.

1. Откройте Командную строку как администратор

2. Введите следующие команды одну за другой.

RD /S /Q "%WinDir%System32GroupPolicyUsers"

RD /S /Q "%WinDir%System32GroupPolicy"

gpupdate /force

3. После этого, перезагрузите компьютер.

Примечание: Убедитесь, что вы создали точку восстановления системы перед внесением изменений в реестр или объектов групповой политики.

Рейтинг: /5 — голосов —>

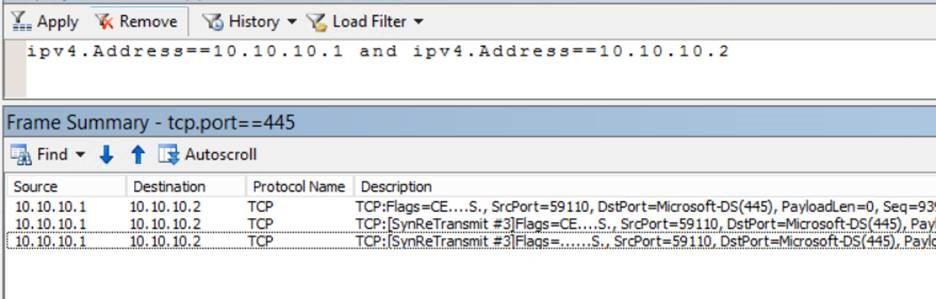

Неправильный параметр в заголовке TCP

Такое поведение возникает, когда пакеты изменяются в сети устройствами среднего уровня, а TCP на принимающем конце не может принять пакет, например изменяемый порядковый номер или пакеты, воспроизводимые средним устройством путем изменения порядкового номера. Опять же, одновременная трассировка сети в источнике и назначении сможет определить, будут ли изменены какие-либо заголовки TCP. Начните с сравнения трассировки источника и целевой трассировки. Вы сможете заметить, есть ли изменения в самих пакетах или какие-либо новые пакеты достигают назначения от имени источника.

В этом случае вам снова потребуется помощь от команды сети, чтобы определить любое устройство, которое изменяет пакеты или отправляет пакеты в место назначения. Наиболее распространенными из них являются устройства RiverBed или акселераторы глобальной сети.

Перенаправление маршрута

Маршрутные таблицы у компьютеров обычно являются статическими, так как конфигурируются администратором сети, а у маршрутизаторов – динамическими, формируемыми автоматически с помощью протоколов обмена маршрутной информации. Поэтому с течением времени при изменении топологии сети маршрутные таблицы компьютеров могут устаревать. Кроме того, эти таблицы обычно содержат минимум информации, например, только адреса нескольких маршрутизаторов.

Для корректировки поведения компьютеров маршрутизатор может использовать сообщение протокола ICMP, называемое “Перенаправление маршрута” (Redirect).

Это сообщение посылается в том случае, когда маршрутизатор видит, что компьютер отправляет пакет некоторой сети назначения нерациональным образом, то есть не тому маршрутизатору локальной сети, от которого начинается более короткий маршрут к сети назначения.

Механизм перенаправления протокола ICMP позволяет компьютерам содержать в конфигурационном файле только IP-адреса его локальных маршрутизаторов. С помощью сообщений о перенаправлении маршрутизаторы будут сообщать компьютеру всю необходимую ему информацию о том, какому маршрутизатору следует отправлять пакеты для той или иной сети назначения. То есть маршрутизаторы передадут компьютеру нужную ему часть их таблиц маршрутизации.

В сообщении “Перенаправление маршрута” маршрутизатор помещает IP-адрес маршрутизатора, которым нужно пользоваться в дальнейшем, и заголовок исходного пакета с первыми 64 битами его поля данных. Из заголовка пакета узел узнает, для какой сети необходимо пользоваться указанным маршрутизатором.

Прибегнем к помощи редактора реестра в домашней Windows 10

1. Вызываем меню Win→X при помощи соответствующей комбинации или контекстного меню Пуска.

2. В списке выбираем «Выполнить».

Все то же легко выполнить при помощи клавишного сочетания Win+R.

3. Вводим и выполняем команду «regedit», чтобы вызвать редактор реестра.

4. Разворачиваем ветку HKLM.

5. Переходим по пути SOFTWARE — Microsoft.

6. Аналогичным образом разворачиваем каталог Policies, расположенный по пути: Windows — CurrentVersion.

7. Нажимаем по ветке «System».

8. В правом фрейме открываем диалог редактирования параметра «EnableLUA» посредством двойного клика.

9. Поле «Значение» изменяем на «0», кликнув «Ввод» на клавиатуре.

Жмём по появившемуся оповещению, предварительно сохранив результаты работы (в различных редакторах) для перезагрузки компьютера.

Общая характеристика протокола ICMP

ICMP (англ. Internet Control Message Protocol — протокол межсетевых управляющих сообщений) — сетевой протокол, входящий в стек протоколов TCP/IP. В основном ICMP используется для передачи сообщений об ошибках и других исключительных ситуациях, возникших при передаче данных, например, запрашиваемая услуга недоступна, или хост, или маршрутизатор не отвечают. Также на ICMP возлагаются некоторые сервисные функции.

Протокол ICMP описал в RFC 792 от 1981 года Jon Postel (с дополнениями в RFC 950). ICMP является стандартом Интернета (входит в стандарт STD 5 вместе с IP). Хотя формально протокол использует IP (ICMP-пакеты инкапсулируются в IP пакеты), он является неотъемлемой частью IP и обязателен при реализации стека TCP/IP. Текущая версия ICMP для IPv4 называется ICMPv4. В IPv6 существует аналогичный протокол ICMPv6.

Протокол обмена управляющими сообщениями ICMP (Internet Control Message Protocol) позволяет маршрутизатору сообщить конечному узлу об ошибках, с которыми машрутизатор столкнулся при передаче какого-либо IP-пакета от данного конечного узла.

Управляющие сообщения ICMP не могут направляться промежуточному маршрутизатору, который участвовал в передаче пакета, с которым возникли проблемы, так как для такой посылки нет адресной информации – пакет несет в себе только адрес источника и адрес назначения, не фиксируя адреса промежуточных маршрутизаторов.

Протокол ICMP – это протокол сообщения об ошибках, а не протокол коррекции ошибок. Конечный узел может предпринять некоторые действия для того, чтобы ошибка больше не возникала, но эти действия протоколом ICMP не регламентируются.

Каждое сообщение протокола ICMP передается по сети внутри пакета IP. Пакеты IP с сообщениями ICMP маршрутизируются точно так же, как и любые другие пакеты, без приоритетов, поэтому они также могут теряться. Кроме того, в загруженной сети они могут вызывать дополнительную загрузку маршрутизаторов. Для того, чтобы не вызывать лавины сообщения об ошибках, потери пакетов IP, переносящие сообщения ICMP об ошибках, не могут порождать новые сообщения ICMP.

Enable ping in windows 10. Graphic mode.

It is also possible to create specific rules to enable and disable ping by entering the Windows 10 Firewall Advanced Security Configuration. With this intention, just type Firewall on the search bar:

Open firewall with advanced security

Immediately the Firewall options will be displayed. As we did before, we have to create a rule for IPv4 and another for IPv6.

Windows Firewall with advanced security options

So first, select the Inbound Rules option in the left column and right-click the mouse to create a New Rule:

Creating a new firewall rule

A rule creation wizard will start. Please select Custom in the rule type and press Next to continue.

Select custom rule

On the next screen select All programs and press Next to continue.

Select All programs

In the protocol type, select ICMPv4 and then click on customize.

Define protocol and Ports

In the pop-up screen activate the Specific ICMP types box and navigate until you activate the Echo Request option. Press accept to apply the changes.

Select Echo Request in Specific ICMP types

Next, we can define which specific IP addresses this rule will apply, on the contrary, we will allow the requests of all the addresses. Once the selection is made, press next to continue.

Define IP direction to apply the rule

Now select Allow the connection and press Next to continue

Select Allow the connection

In the following screen, we have to select when the new rule will be applied. Please check the 3 available options and press next to continue.

Select profile to apply the rule

Finally, we only have to assign a name to the rule and press Finish to close the wizard.

Sets the name of the rule

Finally, we can see the rule created correctly. To create the exception for IPv6 addressing, we have to repeat the same process but in the protocol and ports window, we have to select ICMPv6.

Inbound rule correctly created

To disable any of the created rules, just right-click on it and choose Disable Rule.

Disable rule in Windows Firewall

Формат сообщений протокола ICMP

Существует несколько типов сообщений ICMP. Каждый тип сообщения имеет свой формат, при этом все они начинаются с общих трех полей: 8-битного целого числа, обозначающего тип сообщения (TYPE), 8-битного поля кода (CODE), который конкретизирует назначение сообщения, и 16-битного поля контрольной суммы (CHECKSUM). Кроме того, сообщение ICMP всегда содержит заголовок и первые 64 бита данных пакета IP, который вызвал ошибку. Это делается для того, чтобы узел-отправитель смог более точно проанализировать причину ошибки, так как все протоколы прикладного уровня стека TCP/IP содержат наиболее важную информацию для анализа в первых 64 битах своих сообщений.

Поле типа может иметь следующие значения:

| ICMP-сообщение | Описание сообщения | |

| Тип | Код | |

| Эхо-ответ (ping-отклик) | ||

| 3 | Адресат недостижим | |

| * Сеть недостижима | ||

| 1 | * ЭВМ не достижима | |

| 2 | * Протокол не доступен | |

| 3 | * Порт не доступен | |

| 4 | * Необходима фрагментация сообщения | |

| 5 | * Исходный маршрут вышел из строя | |

| 6 | * Сеть места назначения не известна | |

| 7 | * ЭВМ места назначения не известна | |

| 8 | * Исходная ЭВМ изолирована | |

| 9 | * Связь с сетью места назначения административно запрещена | |

| 10 | * Связь с ЭВМ места назначения административно запрещена | |

| 11 | * Сеть не доступна для данного вида сервиса | |

| 12 | * ЭВМ не доступна для данного вида сервиса | |

| 13 | * Связь административно запрещена с помощью фильтра. | |

| 14 | * Нарушение старшинства ЭВМ | |

| 15 | * Дискриминация по старшинству | |

| 4 | * Отключение источника при переполнении очереди (quench) | |

| 5 | Переадресовать (изменить маршрут) | |

| Переадресовать дейтограмму в сеть (устарело) | ||

| 1 | Переадресовать дейтограмму на ЭВМ | |

| 2 | Переадресовать дейтограмму для типа сервиса (tos) и сети | |

| 3 | Переадресовать дейтограмму для типа сервиса и ЭВМ | |

| 8 | Эхо запроса (ping-запрос). | |

| 9 | Объявление маршрутизатора | |

| 10 | Запрос маршрутизатора | |

| 11 | Для дейтограммы время жизни истекло (ttl=0): | |

| *при передаче | ||

| 1 | * при сборке (случай фрагментации). | |

| 12 | * Проблема с параметрами дейтограммы | |

| * Ошибка в ip-заголовке | ||

| 1 | * Отсутствует необходимая опция | |

| 13 | Запрос временной метки | |

| 14 | Временная метка-отклик | |

| 15 | Запрос информации (устарел) | |

| 16 | Информационный отклик (устарел) | |

| 17 | Запрос адресной маски | |

| 18 | Отклик на запрос адресной маски |

Как видно из используемых типов сообщений, протокол ICMP представляет собой некоторое объединение протоколов, решающих свои узкие задачи.

IGMP — Internet Group Management Protocol

Как и ICMP, IGMP представляет расширение протокола IP и должен быть реализован модулем IP. IGMP используется приложениями групповой рассылки. При отправке широковещательного сообщения в локальной сети каждый узел этой сети анализирует сообщение вплоть до транспортного уровня, чтобы проверить, хочет ли какое-либо приложение получать сообщения от порта широковещательной передачи. Если ожидающие приложения отсутствуют, сообщение уничтожается и не передается выше транспортного уровня. Это означает, что каждому хосту нужно затратить несколько циклов центрального процессора (ЦП) независимо от того, интересует его широковещательное сообщение или нет.

При групповой рассылке этот момент учитывается, и сообщения отправляются не всем узлам локальной сети, а только группе узлов. Сетевая интерфейсная плата может определить, интересуется ли система данным сообщением, анализируя широковещательный МАС-адрес и не прибегая к помощи ЦП.

Заинтересованность в сообщениях групповой рассылки регистрируется отправкой запроса на членство в группе через IGMP-сообщение. Аналогично можно использовать IGMP, чтобы отказаться от членства.

Видео: как разными способами избавиться от блокировки запуска приложения

Блокируем PING на одиночном компьютере

Для блокирования всех PING пакетов с компьютера и на него нам необходимо создать полититку IPSec, которая будет блокировать весь ICMP трафик. Для начала проверьте отвечает ли ваш компьютер на ICMP запросы:

Для настройки одиночного компьютера нам необходимо выполнить следующие шаги:

Сконфигурируем список IP Filter Lists и Filter Actions

- Откройте окно MMC (Start > Run > MMC).

- Добавьте оснастку IP Security and Policy Management.

- Выберите какой компьютер будет управляться этой политикой – в нашем случае это локальный компьтер. Нажмите Close, потом нажмитеOk.

- Правой кнопкой нажмите на IP Security Policies в левой половине консоле MMC. Выберите Manage IP Filter Lists and Filter Actions.

- Вам не нужно настраивать или создавать IP фильтр для ICMP (протокол в котором работает PING), так как такой фильтр уже существует по умолчанию – All ICMP Traffic.

Однако вы можете сконфигурировать сколь угодно сложный IP фильтр, к примеру запретить пинговать ваш компьютер со всех IP, кроме нескольких определенных. В одной из следующих статей посвященных IPSec мы подробно рассмотрим создание IP фильтров, следите за обновлениями.

- В окне Manage IP Filter Lists and Filter actions просмотрите ваши фильтры и если все в порядке нажмите на вкладку Manage Filter Actions. Теперь нам нужно добавить действие для фильтра, которое будет блокировать определенный трафик, нажмем Add.

- В первом окне приветствия нажимаем Next.

- В поле Filter Action Name вводим Block и нажимаем Next.

- В Filter Action General Options выбираем Block, после чего жмем Next.

- Вернитесь в окно Manage IP Filter Lists and Filter actions и просмотрите ваши фильтры и если все в порядке, нажмите Close. Вы можете добавить фильтры и действия для фильтров в любое время.

Следующим шагом будет конфигурирование политики IPSec и её применение.

Конфигурируем политику IPSe

- В той же MMC консоле нажмите правой кнопкой по IP Security Policies и выберите Create IP Security Policy.

- Пропустите приветствие мастера нажав Next.

- В поле IP Security Policy Name введите соответствующее случаю имя, например “Block PING”. Нажмите Next

- В окне Запросов безопасного соединения сними галочку с чекбокса Active the Default Response Rule. НажмитеNext

- Отметьте чекбокс изменить свойства и нажмите Finish.

- Нам нужно добавить IP фильтры и действия фильтров в новую политику IPSec. В окне новый политике IPSec нажмите Add

- Нажмите Next.

- В окне Tunnel Endpoint убедитесь что выбрано значение по умолчанию и нажмите Next.

- В окне Network Type выберите All Network Connections и нажмите Next.

- В списке IP фильтров выберите “All ICMP Traffic” (или любой другой IP фильтр сконфигурированный в шаге #5 в начале этой статьи). Если, по каким то причинам вы не сконфигурировали IP фильтр прежде, вы можете сделать это сейчас, нажав Add. Итак, отмечаем нужный фильтр и нажимаем Next.

- В окне действия фильтра выбираем “Block”.

Применяем политику IPSec

- В той же самой MMC консоли, нажмите правой кнопкой на новую политику и выберите Assign.

Все, политика работает, попробуйте пропинговать какой либо узел. В следующих статьях мы посмотрим что есть ещё в политиках IPSec, каким образом можно распространять политики на большое количество компьютеров.

Постовой

Компания ООО “Такелажник” один из лидеров в области перевозки спецтехники. Наша компания может предоставить вам в аренду спецтехнику, выполнить любые такелажные работы.

Где находится и как работает локальная политика безопасности

Локальные средства безопасности «десятки» управляются службой «Клиент групповой политики». Если эта служба отключена, средство Group Politics Editor не запустится или будет давать сбои в настройке.

Запуск редактора локальной политики безопасности Windows 10

Дайте команду «Пуск — Выполнить» и введите в открывшейся строке команду gpedit.msc.

Подтвердите ввод, нажав OK

Запустить редактор также можно, введя «gpedit» в поиске главного меню Windows 8/10.

Функционал редактора групповой политики

Настройка сервиса ГПБ включает в себя:

- конфигурацию программ — управляет сторонними приложениями;

- конфигурацию «десятки» — управляет настройками безопасности системы;

- административные шаблоны — фактически это замена утомительного редактирования настроек из реестра.

Основное окно редактора показывает все настройки групповой политики

Удаление пакетов

Когда один одноранговый узел TCP отправляет TCP-пакеты, для которых не получен ответ с другого конца, одноранговый узел TCP в конечном итоге перенаправляет данные, а если ответа не получено, он завершит сеанс, отправив ACK RESET (этот ACK RESET означает, что приложение подтверждает, какие данные обмениваются до сих пор. но из-за удаления пакетов подключение закрывается).

Одновременная трассировка сети в источнике и назначении поможет проверить это поведение, когда на стороне источника вы увидите пакеты, передаваемые повторно, а в месте назначения ни один из этих пакетов не отображается. Этот сценарий означает, что сетевое устройство между источником и назначением удаляет пакеты.

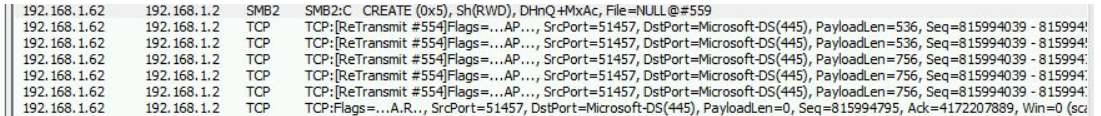

Если начальное подтверждение TCP завершается сбоем из-за удаления пакетов, то вы увидите, что пакет TCP SYN повторно передается только три раза.

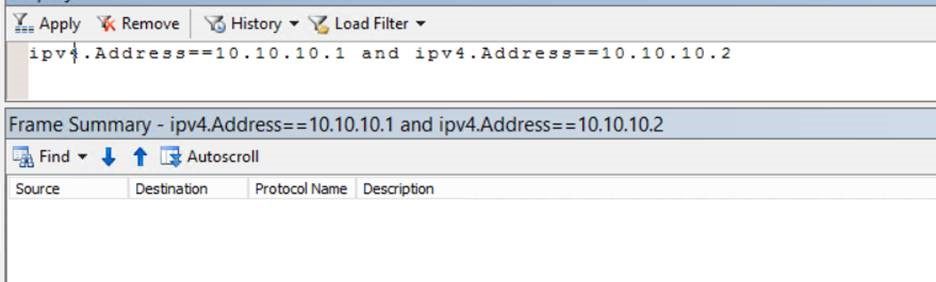

Подключение на стороне источника через порт 445:

Конечная сторона: при применении того же фильтра пакеты не отображаются.

Для остальных данных TCP передаст пакеты пять раз.

Исходная трассировка 192.168.1.62:

Целевая трассировка 192.168.1.2:

Вы не увидите ни одного из указанных выше пакетов. Обратитесь к сетевой команде, чтобы изучить различные прыжки и узнать, может ли какой-либо из них вызвать падение сети.

Если вы видите, что пакеты SYN достигают назначения, но назначение по-прежнему не отвечает, убедитесь, что порт, к которому вы пытаетесь подключиться, находится в состоянии прослушивания. (Выходные данные Netstat помогут). Если порт прослушивает и по-прежнему нет ответа, то может быть падение мппы.

ICMP — Internet Control Message Protocol

ICMP — это протокол управления сообщениями в Интернете, используется IP-устройствами, чтобы информировать другие IP-устройства о действиях и ошибках в сети. Без TCP IP не является надежным протоколом: он не отправляет подтверждения, не проверяет данные на ошибки (только контрольную сумму заголовка) и не повторяет передачу.

Об ошибках можно информировать с помощью сообщений ICMP. Сообщения ICMP используются для отправки ответной реакции о состоянии сети. Например, маршрутизатор, не найдя подходящего элемента для сети в таблице маршрутизации, отправляет сообщение ICMP «недостижимый пункт назначения». Найдя лучший путь, маршрутизатор может послать сообщение ICMP «перенаправить».

ICMP не располагается поверх IP, как могло бы показаться, напротив, сообщения ICMP отправляются внутри заголовка IP. Следовательно, протокол ICMP должен быть реализован модулем IP стека сети. Эти поля сообщения ICMP ставятся в начале заголовка IP:

| Длина | Поле | Описание |

|---|---|---|

| 1 байт | Тип | В этом поле задается тип сообщения ICMP. Например, значение типа, равное 3, означает, что пункт назначения недостижим, 11 определяет, что время истекло, 12 — обнаружены некорректные параметры заголовка. |

| 1 байт | Код | Код предоставляет дополнительную информацию о типе сообщения. Для типа «недостижимый пункт назначения» код указывает, что именно недостижимо: сеть (0), хост (1), протокол (2) или порт (3). |

| 2 байта | Контрольная сумма | Контрольная сумма сообщения ICMP. |

| 4 байта | Зависит от типа | В последних 4 байтах заголовка ICMP может предоставляться дополнительная информация, зависящая от типа сообщения. |

Команда ping

Утилита ping командной строки Windows отправляет ICMP-сообщение «эхо» целевому устройству, указанному именем хоста или IP-адресом в команде ping. Если устройство достижимо, обратно отправляется сообщение «отклик на эхо».

Эта команда очень полезна, когда нужно проверить, можно ли достичь данного устройства, есть ли проблемы на пути к нему (команда PING -t продолжает посылать сообщения, пока не будет остановлена) и как быстро сообщение доходит до устройства.

Если вы не можете достичь какого-либо хоста с использованием команды ping, то это не означает, что его нельзя достичь с помощью других протоколов. ICMP-сообщения «эхо»могут блокироваться маршрутизаторами или брандмауэрами.

На следующем снимке экрана показан вывод, создаваемый командой ping для хоста с IP-адресом 212.183.100.193. По умолчанию ping посылает узлу назначения четыре ICMP-сообщения и ждет откликов. На снимке показано, что были отправлены 32 байта данных и время, при этом не было получено отклика, поэтому все 4 пакета были потеряны:

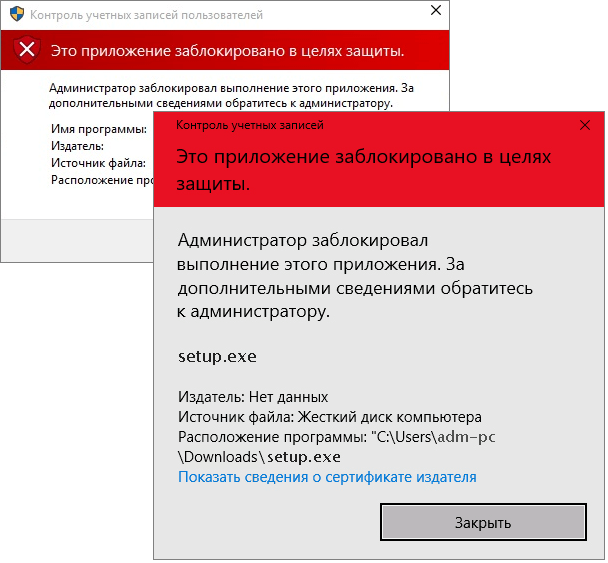

Это приложение заблокировано в целях защиты

Данная ошибка может возникать в разных ситуациях. Чаще всего, такие проблемы встречаются при запуске программ, скачанных с ненадежных сайтов, но она также может появляться и при попытке запуска программ, скачанных с официального сайта разработчика или скопированных с официального диска с драйверами. При этом, несмотря на упоминание администратора, ошибка может появляться даже на личном компьютере, где пользователь является единственным администратором.

Основная причина появления ошибки «Это приложение заблокировано в целях защиты» – это недействительная цифровая подпись программы. При обнаружении недействительной подписи контроль учетных записей Windows 10 предполагает, что программа была изменена злоумышленниками, например, подверглась заражению вирусами. Хотя на самом деле файл может быть вполне безопасным.

Ниже мы рассмотрим несколько простых способов обхода этой блокировки и запуска подобных программ. Но, использовать эти способы стоит только в том случае, если вы на 100% уверены, что получили файл из надежного источника и он безопасен.

Способ 5: удалить недавно установленные обновления

Обновления Windows могут вызвать определенные проблемы на вашем ПК, даже если они важны. Если эта проблема начала появляться после того, как вы установили обновление, возможно, обновление вызвало эту проблему. Выполните следующие действия, чтобы найти и удалить недавно установленные обновления на вашем компьютере:

- Нажмите кнопку питания и загрузитесь, чтобы войти в безопасный режим.

- Нажмите «Windows» и «I» для запуска настроек.

-

В окне настроек перейдите в «Обновление и безопасность».

-

Теперь нажмите на «Обновить историю».

-

Появится список всех недавно установленных обновлений. Определите последние обновления с момента возникновения проблемы.

-

Нажмите «Удалить обновления».

- Наконец, в списке последних обновлений. Найдите самые последние обновления в списке и дважды щелкните их, чтобы удалить их.

Если этот метод устраняет проблему «Подготовка параметров безопасности Windows 10», вам следует временно запретить Windows устанавливать эти обновления.

ТАКЖЕ ЧИТАЙТЕ: Исправьте ошибки Windows Update с помощью специального инструмента Microsoft

Почему приложение заблокировано в целях защиты

Как известно, при запуске любого приложения операционная система Windows проверяет его цифровую подпись. В зависимости от легитимности данной подписи, она принимает решение о запуске программы без дополнительных диалоговых окон-предупреждений. Соответственно, если с цифровой подписью программы имеются проблемы, например, она является поддельной или запрещенной, при запуске исполняемого файла возникнет ошибка «Это приложение заблокировано в целях защиты».

Обратите внимание: В зависимости от версии операционной системы Windows 10, ошибка «Это приложение заблокировано в целях защиты» может отличаться по внешнему виду

Цифровая подпись может не распознаваться операционной системой и в том случае, когда ее срок действия подошел к концу. В такой ситуации также будет возникать указанная ошибка, но такая программа, чаще всего, не несет в себе потенциальной угрозы. Возможны ситуации, когда ошибка возникает даже при запуске программ, загруженных с официального сайта Microsoft, например, старых драйверов или утилит.

![Icmp протокол диагностики перегрузки сети [айти бубен]](http://tehnik-shop.ru/wp-content/uploads/5/d/3/5d36ba6a531e95cb4ec87021cfefca23.png)