Хорошие особенности оперы

Быстрый набор

Одна из отличных функций настройки Opera — быстрый набор. Когда вы открываете браузер или новую вкладку, появляется эта удобная страница, отображающая все нужные вам сайты и расширения, которые вы посещаете на регулярной основе.

Вы можете создавать папки для похожих сайтов, таких как социальные сети, новости или покупки. Вы можете добавить расширения, такие как виджеты погоды, аналоговые часы и сигналы обратного отсчета. Вы даже можете придать ему красивую тему от статичных изображений до анимированных.

Экран быстрого набора также приятно отображает ссылки на ваши закладки, вкладки и историю вместе с опцией поиска, чтобы найти что-то новое. Для всего этого удобства и настройки, быстрый набор, безусловно, выделяется

оперы.

Обнаружить

Как упоминалось выше, на экране быстрого набора есть ссылка на Discover. Это не может считаться главной особенностью Opera, но это, безусловно, хороший вариант. Это не только даст вам Главные новости в новостях, но и 14 дополнительных категорий для просмотра.

Посмотрите, что нового в сфере бизнеса, развлечений, спорта или технологий, одним щелчком мыши. Кроме того, вы можете настроить Главные новости, чтобы включить или исключить любую из этих категорий. Discover — это просто удобное дополнение к основному экрану быстрого набора.

Синхронизация и Opera Mini

Если вы заядлый пользователь Opera, то, скорее всего, вы воспользуетесь синхронизацией со своими мобильными устройствами. Вход в свою учетную запись Opera, как и в большинстве других браузеров, позволяет получать доступ к закладкам, истории и настройкам, где бы вы ни входили.

Opera Mini, доступная бесплатно в App Store и Google Play, — это удобная и быстро загружаемая опция браузера для вашего мобильного устройства. Вы можете получить доступ к тем же замечательным функциям, что и веб-версия Opera. Вы можете настроить экран быстрого набора, который также содержит ваши закладки, быстро просмотреть историю и открыть потрясающий раздел «Обнаружение» для главных новостей и других новостей. Оперный Мини-компаньон

это конечно плюс.

Простой пример

Вы когда-нибудь слышали о Tor? Это безопасная сеть, использующая луковую маршрутизацию, чтобы все ваши действия были как можно более зашифрованы и скрыты. Знаете ли вы, что Tor на самом деле означает «луковый роутер»? Если раньше это имя звучало для вас странно, теперь вы знаете, почему оно называется так, как оно есть.

В любом случае, вот пример использования Tor, чтобы помочь вам немного лучше представить процесс маршрутизации лука. Этот абстрактный пример, который отправляет вас в путешествие по пакету данных через луковую маршрутизацию Tor.

- На вашем компьютере установлен клиент луковичной маршрутизации, в данном случае Tor. Этот клиент шифрует все пакеты данных, отправленные с вашего компьютера (Алиса).

- Ваш компьютер отправляет пакет данных на узел А.

- Узел A зашифровывает ваш уже зашифрованный пакет данных и отправляет его Узлу B.

- Узел B шифрует уже зашифрованный пакет данных и отправляет его Узлу C.

- Этот цикл продолжается до тех пор, пока пакет данных не достигнет узла Z, который является «выходным узлом».

- Узел Z расшифровывает все уровни шифрования вашего пакета данных и, наконец, отправляет его по назначению (Боб). Получатель думает, что ваш пакет данных произошел от узла Z, а не от вас.

- Когда данные отправляются обратно вам, цепочка переворачивается, когда узел Z становится первым узлом, а ваш компьютер — узлом выхода.

Как вы можете видеть, многоуровневое шифрование сильно затрудняет взлом ваших пакетов данных. Это как хранилище внутри хранилища внутри хранилища — даже если вы взломаете его, вам все равно придется взломать все остальное.

Недостатки

Временной анализ

Одна из причин, по которой типичные интернет-соединения не считаются анонимными, — это возможность Интернет-провайдеры для отслеживания и регистрации соединений между компьютерами. Например, когда человек получает доступ к определенному веб-сайту, сами данные могут быть защищены через такое соединение, как HTTPS таким образом, пароль пользователя, электронные письма или другой контент не видны посторонним лицам, но есть запись о самом подключении, времени его возникновения и объеме переданных данных. Луковая маршрутизация создает и скрывает путь между двумя компьютерами, так что нет заметного соединения напрямую от человека к веб-сайту, но все еще существуют записи о соединениях между компьютерами. Анализ трафика выполняет поиск этих записей о соединениях, сделанных потенциальным отправителем, и пытается сопоставить время и передачу данных с соединениями, установленными для потенциального получателя. Если злоумышленник скомпрометировал оба конца маршрута, можно увидеть, что отправитель передал объем данных на неизвестный компьютер за определенное количество секунд до того, как другой неизвестный компьютер передал данные того же точного размера в конкретное место назначения. Факторы, которые могут облегчить анализ трафика, включают выход из строя узлов или выход из сети. и скомпрометированный узел отслеживает сеанс, когда он происходит, когда цепочки периодически перестраиваются.

Маршрутизация чеснока вариант луковой маршрутизации, связанный с I2P сеть, которая одновременно шифрует несколько сообщений, что увеличивает скорость передачи данных и усложняет ее для злоумышленников для проведения анализа трафика.

Уязвимость выходного узла

Хотя отправляемое сообщение передается внутри нескольких уровней шифрования, задача выходного узла, как последнего узла в цепочке, заключается в расшифровке последнего уровня и доставке сообщения получателю. Таким образом, скомпрометированный выходной узел может получать передаваемые необработанные данные, потенциально включая пароли, личные сообщения, номера банковских счетов и другие формы личной информации. Дэн Эгерстад, шведский исследователь, использовал такую атаку для сбора паролей более 100 учетных записей электронной почты, связанных с иностранными посольствами.

Уязвимости выходного узла аналогичны уязвимостям в незащищенных беспроводных сетях, где данные, передаваемые пользователем в сети, могут быть перехвачены другим пользователем или оператором маршрутизатора. Обе проблемы решаются с помощью безопасного сквозного соединения, например SSL или же безопасный HTTP (S-HTTP). Если там есть сквозное шифрование между отправителем и получателем, и отправитель не соблазняется доверять ложному сертификату SSL, предлагаемому выходным узлом, тогда даже последний посредник не может просмотреть исходное сообщение.

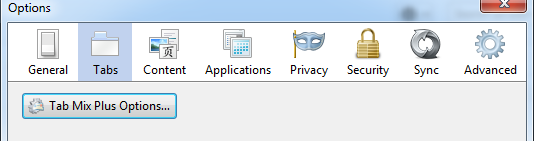

Открытие параметров расширения в Firefox

Самый быстрый путь к открытию опций Tab Mix Plus — через собственное меню опций Firefox. В строке меню перейдите> Инструменты> Параметры или — если строка меню скрыта — используйте кнопку Firefox и выберите Параметры. В окне параметров переключитесь на вкладку «Вкладки» и нажмите кнопку «Параметры вкладки Mix Plus».

Как правило, к параметрам расширения можно получить доступ через менеджер надстроек Firefox, который можно открыть через> Инструменты> Надстройки в строке меню или через> кнопку Firefox> Надстройки. Сочетание клавиш для открытия диспетчера дополнений: + + . В диспетчере дополнений переключитесь на «Расширения» в левой панели, найдите соответствующее расширение и нажмите кнопку «Параметры».

Tab Mix Plus Обзор возможностей

Tab Mix Plus является всеобъемлющим расширением, и очень мало что он не может сделать, когда дело доходит до управления вкладками в Firefox. Вот очень краткое описание его возможностей:

- Определите поведение ссылки.

- Управляйте событиями для новых вкладок, открытия, закрытия или объединения вкладок.

- Настройте внешний вид, кнопки и меню Tab Mix Plus.

- Управляйте жестами мыши и поведением нажатия.

- Настройте управление сессиями.

Установка и использование Tor

Во-первых, используйте apt для установки Tor и Privoxy.

$ sudo apt-get install tor privoxy

Вы обнаружите, что apt хочет установить некоторые необходимые зависимости, такие как libevent1 и tsocks. Двигайтесь дальше и подтвердите установку этих пакетов, и через несколько мгновений новое программное обеспечение будет установлено. Ubuntu будет запускать Tor и Privoxy автоматически в виде сервисов, но вам нужно будет их сконфигурировать.

Во-первых, настраиваем Privoxy на использование Tor. Используя sudo, откройте ваш любимый текстовый редактор и откройте в нем файл /etc/privoxy/config. Если вы хотите быть аккуратным, найдите раздел и добавьте следующую строку (не забудьте в конце поставить точку!):

forward-socks4a / localhost:9050 .

Если вы торопитесь или не стремитесь к аккуратности, просто добавьте эту строку в самом начале файла.

Прежде, чем сохранить файл, и выйти из редактора, вам нужно позаботиться еще об одной особенности. По умолчанию Privoxy сохраняет всю информацию, что не способствует полной конфиденциальности. Программа регистрирует все, что она делает, так что если вы хотите отключить эту возможность, найдите раздел и закомментируйте строку с этой настройкой, а именно:

# logfile logfile

Кроме того, Privoxy хранит все перехваченные куки, так что ищите раздел и закомментируйте строку с этой настройкой следующим образом:

# jarfile jarfile

Сохраните файл /etc/privoxy/config и перезапустите Privoxy:

$ sudo /etc/init.d/privoxy restart

![]()

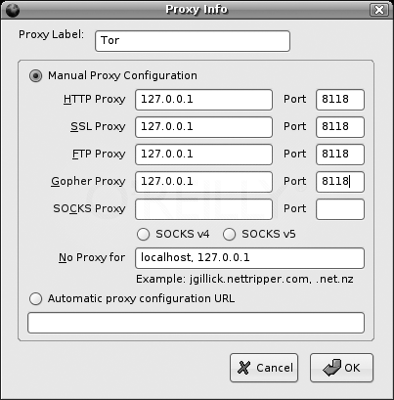

Рис. 7-7. После того, как будет установлен SwitchProxy, он появится в виде инструментальной панели Firefox

На панели инструментов Proxy щелкните по кнопке Add (Добавить). В окне Select Proxy Type (Выбрать тип прокси) оставьте выбранным вариант Standard (Стандартный) и нажмите Next (Далее). В окне Proxy Info (Информация о прокси) введите Tor в качестве Proxy Label. Затем для первых четырех прокси (HTTP, SSL, FTP и Gopher) введите в качестве хоста адрес , а качестве порта — порт . Окончательный результат вашей настройки показан на рис. 7-8.

Рис. 7-8. Сконфигурируйте SwitchProxy так, чтобы можно использовать Tor

Нажмите кнопку OK для того, чтобы закрыть окно Proxy Info (Информация о прокси). Вернитесь в Firefox, выберите Tor в выпадающем меню на инструментальной панели Proxy и нажмите кнопку Apply (Применить). На панели инструментов в поле Status (Статус) сообщение должно измениться с Using No Proxy (Без прокси) на Using Tor (Использование Tor). Чтобы убедиться, что Tor работает правильно, перейдите с помощью Firefox на страницу

, на которой будет приведено большое текстовое сообщение, указывающее, что Firefox пользуется программой Tor.

Слабые стороны луковичной маршрутизации

Есть организации, которым не нравится то, что делает Tor. Эти группы часто выступают в качестве добровольцев и размещают серверы в сети Tor в надежде проанализировать трафик. Однако, как и в приведенном выше примере, сеть Tor может в определенной степени противостоять шпионам.

Если ваши узлы входа и выхода принадлежат шпионской организации, они могут несколько контролировать вашу деятельность. Они видят, как вы отправляете данные в узел Entry, а затем некоторые данные покидают узел Exit по назначению. Если крот контролирует время, которое он занимает, теоретически он может привязать трафик к вам. Таким образом, хотя чрезвычайно сложно контролировать кого-либо в сети Tor, это не невозможно.

К счастью, для того, чтобы организация сделала это, им нужно повезти. На момент написания статьи Tor Metric сообщает, что используется около 5000 реле. Браузер Tor будет случайным образом выбирать три из них при подключении, что усложнит для организации целевую ориентацию на вас.

Кроме того, некоторые пользователи используют VPN перед подключением к Tor. Таким образом, любые шпионы в сети Tor будут отслеживать пользователя обратно к своему провайдеру VPN. Если пользователь использует VPN с соблюдением конфиденциальности, шпионам не повезет.

Еще один момент, сделанный в приведенном выше примере, заключается в том, что вы не можете доверять курьерам личную информацию. Это потому, что Courier C (узел выхода) может видеть, что вы отправляете. Если они злонамеренные, они могут использовать сеть как средство сбора информации. К счастью, есть способы обезопасить себя от вредоносного узла выхода. , например, только с использованием HTTPS.

Разработка и внедрение

Луковая маршрутизация была разработана в середине 1990-х годов в Исследовательской лаборатории ВМС США сотрудниками Полом Сайверсоном , Майклом Дж. Ридом и Дэвидом Голдшлагом для защиты коммуникаций американской разведки в сети. Он был доработан Агентством перспективных оборонных исследовательских проектов (DARPA) и запатентован ВМС в 1998 году.

Этот метод был опубликован теми же сотрудниками путем публикации статьи в IEEE Journal of Communications в том же году. На нем изображено использование метода для защиты пользователя от сети и сторонних наблюдателей, которые подслушивают и проводят атаки анализа трафика

Наиболее важной частью этого исследования являются конфигурации и приложения луковой маршрутизации для существующих электронных услуг, таких как виртуальная частная сеть , просмотр веб-страниц , электронная почта , удаленный вход в систему и электронные деньги

Основываясь на существующей технологии луковой маршрутизации, компьютерщики Роджер Динглдайн и Ник Мэтьюсон присоединились к Полу Сайверсону в 2002 году для разработки того, что стало самой крупной и самой известной реализацией луковой маршрутизации, которая тогда называлась проектом луковой маршрутизации (проект Tor ).

После того, как Военно-морская исследовательская лаборатория выпустила код для Tor под свободной лицензией , Динглдайн, Мэтьюсон и еще пять человек основали The Tor Project как некоммерческую организацию в 2006 году при финансовой поддержке Электронной Frontier Foundation и ряд других организаций.

Превосходная безопасность Chromebook

Мы знаем, что Windows 8 является самой безопасной версией Windows

до сих пор мы знаем, что машины с Linux обычно считаются самыми безопасными

из традиционных операционных систем, и мы знаем, что Mac всегда одерживали верх в борьбе за отсутствие вирусов.

Chromebook лучше, чем все. Если вы заходите на подозрительный веб-сайт, нажимая на неверную ссылку, случайно открываете хитрое вложение электронной почты или загружаете программу с сомнительным происхождением, Chromebook покрывает вас. Это происходит из-за операционной системы устройства без сохранения состояния (что означает, что уникальная конфигурация программного обеспечения не сохраняется локально — скорее, она все синхронизируется с «облаком») и его встроенной многоуровневой защиты, которая включает в себя такие функции, как автоматические обновления, просмотр в песочнице, проверенные загрузочное и локализованное шифрование данных. Chromebook не решает все проблемы цифровой безопасности

, но они являются отличным началом.

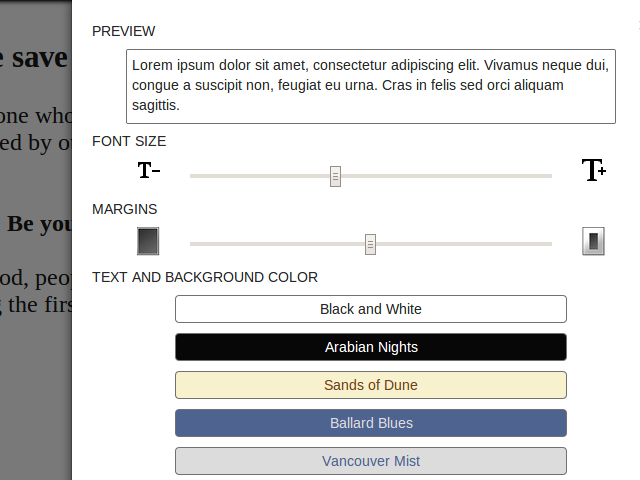

Readium

Readium — это простое в использовании приложение для чтения электронных книг и управления ими. Импортируйте ePubs из Интернета или загружайте их со своего компьютера, чтобы читать их в чистом и понятном интерфейсе Readium.

Как и в любом приличном электронном ридере, есть настройки для оптимизации интерфейса ридера, как вы считаете нужным. Измените размеры шрифта и поля, выберите из нескольких тем и выберите между одностраничным и двухстраничным отображением. Возможность удаления электронной книги доступна только через представление списка (а не представление эскизов) в библиотеке, поэтому ее может быть сложно найти изначально. У Readium достаточно настроек, чтобы вы могли наслаждаться чтением, не теряя при этом функций приложения.

На странице Readium в Chrome Web Store не упоминается офлайн-поддержка, но я был приятно удивлен, обнаружив, что приложение работает, даже когда я не был подключен к Интернету. Чтобы быть вдвойне уверенным, я тестировал Readium на нескольких устройствах, и он был доступен в автономном режиме без сбоев.

Кроме того, вы можете удалить программное обеспечение для настольных ПК, потому что Chrome способен обрабатывать PDF-файлы.

также. Более того, он запрограммирован на это по умолчанию, что означает, что вам не нужно устанавливать для него отдельное приложение.

Структура данных

В этом примере лук источник данных отправляет лук маршрутизатору A, который удаляет слой шифрования, чтобы узнать только, куда его отправить дальше и откуда он пришел (хотя он не знает, является ли отправитель источником или просто другой узел). Маршрутизатор A отправляет его на маршрутизатор B, который расшифровывает другой уровень, чтобы узнать его следующий пункт назначения. Маршрутизатор B отправляет его маршрутизатору C, который удаляет последний уровень шифрования и передает исходное сообщение по назначению.

Метафорически луковица — это структура данных, сформированная путем «обертывания» сообщения последовательными уровнями шифрования, которые должны быть расшифрованы («очищены» или «развернуты») таким количеством промежуточных компьютеров, сколько уровней имеется до прибытия в пункт назначения. Исходное сообщение остается скрытым, поскольку оно передается от одного узла к другому, и ни один посредник не знает ни источник, ни конечный пункт назначения данных, что позволяет отправителю оставаться анонимным.

Создание и передача лука

Чтобы создать и передать луковицу, отправитель выбирает набор узлов из списка, предоставленного «узлом каталога». Выбранные узлы выстраиваются в путь, называемый «цепочкой» или «цепью», по которому будет передаваться сообщение. Чтобы сохранить анонимность отправителя, ни один узел в цепи не может определить, является ли узел до него отправителем или другим посредником, таким как он сам. Точно так же ни один узел в схеме не может сказать, сколько других узлов находится в схеме, и только последний узел, «выходной узел», может определить свое собственное положение в цепи.

С помощью криптография с асимметричным ключом, отправитель получает открытый ключ из узла каталога, чтобы отправить зашифрованное сообщение первому («входному») узлу, установив соединение и поделился секретом («сеансовый ключ»). Используя установленную зашифрованную ссылку на входной узел, отправитель может затем ретранслировать сообщение через первый узел на второй узел в цепочке, используя шифрование, которое может расшифровать только второй узел, а не первый. Когда второй узел получает сообщение, он устанавливает соединение с первым узлом. Хотя это расширяет зашифрованную ссылку от отправителя, второй узел не может определить, является ли первый узел отправителем или просто другим узлом в цепи. Затем отправитель может отправить сообщение через первый и второй узлы третьему узлу, зашифрованное так, что только третий узел может его расшифровать. Третье, как и второе, становится связанным с создателем, но соединяется только со вторым. Этот процесс можно повторять для построения все больших и больших цепочек, но обычно ограничивается для сохранения производительности.

Когда цепочка завершена, отправитель может отправлять данные через Интернет анонимно. Когда конечный получатель данных отправляет данные обратно, промежуточные узлы поддерживают ту же ссылку обратно к отправителю, с данными снова многоуровневыми, но в обратном порядке, так что последний узел на этот раз удаляет первый уровень шифрования, а первый узел удаляет последний уровень шифрования перед отправкой данных, например веб-страницы, отправителю.

Все ваши данные в облаке

Помимо безопасности, ключевым преимуществом системы Chromebook без сохранения состояния является то, что ничего не сохраняется локально — вместо этого все ваши приложения, настройки, документы и данные сохраняются на серверах Google в облаке

, На практике это означает, что если вам не повезло потерять свою машину, ее украли или перебросить чашку кофе на нее, ваша информация абсолютно не рискует. Сравните это с Windows или Mac, где, если вы не достаточно усердны, чтобы делать резервные копии на еженедельной основе, вы рискуете потерять все, и легко понять, почему Chromebook обладает таким преимуществом.

Google, хранящий все ваши данные на серверах, находящихся вне вашего контроля, может вызвать тревожные звонки в сознании некоторых людей — но, честно говоря, если вам не нравится, когда ваши данные хранятся во внешней организации, вероятно, лучше никогда не включать компьютер. Или откройте банковский счет. Или есть договор на мобильный телефон. Или телевизионная подписка. Или … (вы поняли).

CLEO ((Организатор расширений для компактных библиотек) [Больше не доступно]

CLEO работает как упаковщик расширений. Это действительно полезно, если у вас много надстроек и вы хотите сохранить их вместе. CLEO упаковывает их все в один устанавливаемый файл, который можно сохранить в качестве резервной копии, экспортировать в другое место или использовать на нескольких компьютерах в виде одного устанавливаемого пакета. CLEO работает с FEBE как пакетный установщик и установщик.

Я был немного удивлен, что расширения для браузеров для управления надстройками не так уж велики. На самом деле, это лучшее, что я смог найти, а некоторые другие были либо несовместимы, либо получали не очень горячие замечания от пользователей. Конечно, я хотел бы сказать хорошее слово для Сборщик дополнений Mozilla Firefox. Я сделал полный обзор этого инструмента в прошлом году. Это по-прежнему актуально, если вам нужна помощь в управлении вашими обширными коллекциями дополнений.

Есть ли у вас надстройка Firefox, которую вы хотели бы включить сюда? По последним подсчетам, сколько дополнений у вас установлено?

индексирование

Индексирование — это когда данные из обхода обрабатываются и помещаются в базу данных.

Представьте себе, что вы составляете список всех ваших книг, их издателей, их авторов, их жанров, количества страниц и т. Д. Сканирование — это когда вы просматриваете каждую книгу, а индексирование — когда вы регистрируете их в своем списке.

А теперь представьте, что это не просто комната, полная книг, а каждая библиотека в мире. Это небольшая версия того, что делает Google, которая хранит все эти данные в огромных центрах обработки данных с тысячами петабайтных дисков.

Вот загляните в один из поисковых центров данных Google:

Idées de contenu à inclure dans votre blog d’entreprise

Nouvelles de l’industrie

Tenez vos lecteurs au courant des dernières nouvelles du secteur. Vous pouvez écrire sur les nouveaux produits, les changements dans le secteur ou tout autre sujet susceptible d’intéresser vos lecteurs. Les Héros du Sport donnent par exemple des conseils sur l’univers du sport et Job Assistant sur le recrutement et l’emploi.

Actualités de l’entreprise

Utilisez votre blog pour partager les nouvelles de votre entreprise, comme les nouvelles embauches, les promotions ou les projets d’expansion. C’est un excellent moyen de tenir vos clients au courant de ce qui se passe dans votre entreprise.

Revues de produits

Si vous vendez des produits, envisagez de rédiger des commentaires sur ces produits sur votre blog. Vous pouvez fournir une évaluation honnête du produit et faire savoir à vos lecteurs si vous le recommandez.

Astuces et conseils

Si vous êtes un expert dans votre secteur, partagez vos trucs et astuces avec vos lecteurs. Vous pouvez écrire sur la façon d’utiliser vos produits ou services, ou donner des conseils sur d’autres sujets liés à votre secteur.

Études de cas

Partagez des études de cas montrant comment votre entreprise a aidé ses clients à réussir (exemple Retbutiko). C’est un excellent moyen de montrer aux clients potentiels ce que vous pouvez faire pour eux.

Слабые стороны

Анализ времени

Одна из причин, по которой типичные интернет-соединения не рассматриваются анонимный — это способность интернет-провайдеров отслеживать и регистрировать соединения между компьютерами. Например, когда человек обращается к определенному веб-сайту, сами данные могут быть защищены через соединение, подобное HTTPS, так что пароль пользователя, электронные письма или другой контент не видны внешней стороне, но есть запись о самом подключении, времени его возникновения и объеме переданных данных. Луковая маршрутизация создает и скрывает путь между двумя компьютерами, так что нет заметного соединения напрямую от человека к веб-сайту, но все еще существуют записи о соединениях между компьютерами. Анализ трафика выполняет поиск этих записей о соединениях, сделанных потенциальным отправителем, и пытается сопоставить время и передачу данных с соединениями, сделанными с потенциальным получателем. Если злоумышленник скомпрометировал оба конца маршрута, можно увидеть, что отправитель передал объем данных на неизвестный компьютер за определенное количество секунд до того, как другой неизвестный компьютер передал данные такого же точного размера в конкретное место назначения. Факторы, которые могут облегчить анализ трафика, включают выход из строя узлов сети или выход из нее, а также скомпрометированный узел, отслеживающий сеанс, который происходит при периодическом восстановлении цепочек.

Маршрутизация по чесноку является вариантом луковой маршрутизации, связанной с Сеть I2P, которая одновременно шифрует несколько сообщений, что увеличивает скорость передачи данных и затрудняет анализ трафика злоумышленниками.

Уязвимость выходного узла

Хотя сообщение отправляемое сообщение передается внутри нескольких уровней шифрования, задача выходного узла, как конечного узла в цепочке, состоит в расшифровке последнего уровня и доставке сообщения получателю. Таким образом, скомпрометированный выходной узел может получить передаваемые необработанные данные, потенциально включая пароли, личные сообщения, номера банковских счетов и другие формы личной информации. Дэн Эгерстад, шведский исследователь, использовал такую атаку для сбора паролей более чем 100 учетных записей электронной почты, связанных с иностранными посольствами.

Уязвимости выходных узлов аналогичны уязвимостям в незащищенных беспроводных сетях, где данные передаются через Пользователь в сети может быть перехвачен другим пользователем или оператором маршрутизатора. Обе проблемы решаются с помощью безопасного сквозного соединения, такого как SSL или безопасный HTTP (S-HTTP). Если существует сквозное шифрование между отправителем и получателем, и отправитель не соблазняется доверять ложному сертификату SSL, предлагаемому выходным узлом, то даже последний посредник не может просмотреть Исходное сообщение.

Как перенести расширения из Chrome в Edge

По словам автора Эрика Лоуренса, требуется всего несколько настроек для преобразования расширения Chrome в расширение, которое будет работать с Firefox или Edge.

Пользователь Reddit silviub88 мог загружать расширения без каких-либо изменений в сценариях, хотя он должен был дать разрешение на соответствующий каталог. Как и инженер Microsoft Edge Джейкоб Росси, он отмечает, что поддерживаются не все API, следовательно, не все расширения — даже если вы можете их загрузить — будут работать. К счастью, инструмент портирования для расширений Chrome уже в пути.

Silviub88 объясняет ручной процесс более подробно, используя в качестве примера расширение BetterTTV. Очевидно, что сначала необходимо загрузить расширение с помощью Chrome.