Глобальная конфигурация

Для настройки любой функции маршрутизатора необходимо войти в режим настройки. Это первый ребенок отцовства. В родительском режиме вы вводите команду config.

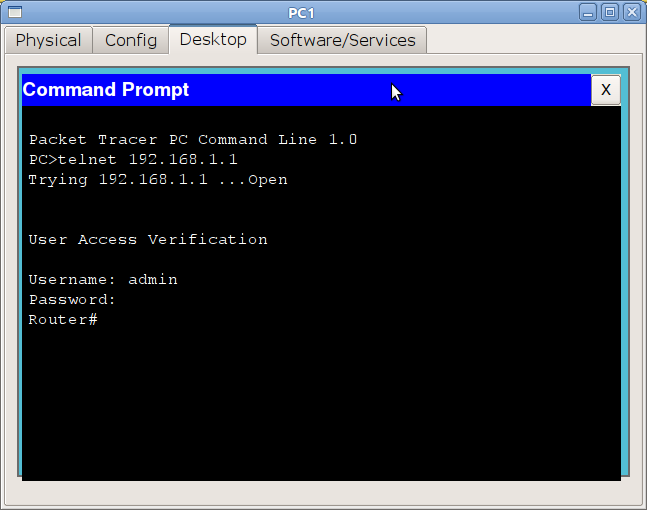

Как показано выше, приглашение изменится, чтобы указать, в каком режиме вы находитесь в данный момент. В режиме конфигурации вы можете установить параметры для общесистемного использования, называемые глобальными конфигурациями. Например, дайте вашему маршрутизатору имя, чтобы вы могли легко его идентифицировать. Вы можете сделать это в режиме конфигурации с помощью команды hostname.

Как показано выше, когда вы устанавливаете имя хоста с помощью команды hostname, приглашение немедленно изменится, заменив Router на ExampleName. (Примечание: назовите свои маршрутизаторы согласно организованной схеме имен.)

Еще одна полезная команда из режима настройки – указать DNS-сервер, который будет использоваться для маршрутизатора:

Здесь вы также можете установить пароль для привилегированного режима.

До тех пор, пока вы не нажмете Ctrl-Z (или не введете команду exit до перехода в родительский режим), ваша команда не будет затронута. Вы можете перейти в режим настройки, выполнить несколько разных команд, а затем нажать Ctrl-Z, чтобы активировать их. Каждый раз, когда вы нажимаете Ctrl-Z, вы возвращаетесь в родительский режим и получаете запрос:

Здесь вы используете команду show для проверки результатов команд, введенных вами в режиме конфигурации. Чтобы проверить результаты команды ip name-server, введите команду show host.

«Тип носителя» – это устройство, интерфейс которого является портом, таким как Ethernet, Token Ring, FDDI, последовательный порт и т. Д. Номер слота подходит только для маршрутизаторов, которые предоставляют номер слота, чтобы вы могли установить модули. Модули включают в себя несколько портов для данного устройства. Серия 7200 является примером. Эти модули с возможностью горячей замены. Вы можете удалить модуль из его слота и заменить его другим модулем, не отключая службу, предоставляемую другими модулями, установленными в маршрутизаторе. Эти слоты нумеруются на маршрутизаторе.

Номер порта основан на эталонном порте с другими портами в модуле. Нумерация проводится слева направо, и все начинается с 0, а не с одной цифры.

Например, Cisco 7206 – это маршрутизатор серии 7200 с 6 слотами. Для обозначения интерфейса как третьего порта модуля Ethernet, установленного в шестом слоте, это будет интерфейс 6/2. Поэтому для отображения конфигурации интерфейса вам необходимо использовать команду:

Если у вашего роутера нет слотов, например 1600, имя интерфейса включает в себя только:

Например:

Вот пример настройки последовательного порта с IP-адресом:

Затем проверьте конфигурацию:

Примечание о команде no shutdown. Интерфейс может быть настроен правильно и физически подключен, но все еще возникают проблемы. В этом состоянии это не будет работать. Команда, вызывающая эту ошибку, завершает работу.

В Cisco IOS способ отменить или удалить результаты для любой команды состоит в том, чтобы поместить это перед этим. Например, если вы хотите отменить назначение IP-адреса, назначенного последовательному интерфейсу 1/1:

Настройка большинства интерфейсов для подключений к локальной сети может включать в себя только назначение адреса сетевого уровня и обеспечение того, чтобы интерфейс не отключался. Часто нет необходимости указывать инкапсуляцию канального уровня. Обратите внимание, что часто необходимо указывать инкапсуляцию совместимого канального уровня, такого как Frame Relay и ATM. Последовательные интерфейсы по умолчанию должны использовать HDLC. Однако углубленное обсуждение протоколов передачи данных выходит за рамки этого документа. Вам нужно будет найти команду инкапсуляции IOS для получения более подробной информации

ip route 0.0.0.0 0.0.0.0

Создание статического маршрута на сеть 0.0.0.0 это другой способ установить шлюз последнего выбора для маршрутизатора. Однако, на маршрутизаторе должен быть включен ip routing.

Заметим, что протокол маршрутизации IGRP не понимает маршрут 0.0.0.0. Поэтому он не может вещать маршрут по умолчанию созданный с помощью команды ip route 0.0.0.0 0.0.0.0. Взамен используйте команду ip default-network.EIGRP может вещать маршрут на сеть 0.0.0.0, но статический маршрут быть впрыснут в протокол маршрутизации командой redistribute.

Маршрут по умолчанию созданный командой ip route 0.0.0.0 0.0.0.0 не распространяется протоколами маршрутизации OSPF и IS-IS. Дополнительно, маршрут по умолчанию не может быть впрыснут в OSPF или IS-IS используя команду redistribute. Для генерации маршрута по умолчанию в роутинговом домене OSPF или IS-IS используйте команду default-information originate.

В следующем примере мы настраиваем шлюз последнего выбора

router-3#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.router-3(config)#ip route 0.0.0.0 0.0.0.0 170.170.3.4router-3(config)#^Zrouter-3#

router-3#show ip route

Gateway of last resort is 170.170.3.4 to network 0.0.0.0170.170.0.0/24 is subnetted, 2 subnets

C 170.170.2.0 is directly connected, Serial0C 170.170.3.0 is directly connected, Ethernet0S* 0.0.0.0/0 [1/0] via 170.170.3.4router-3#

Если вы настраиваете несколько сетей как кандидаты в маршруты по умолчанию, используя команду ip default-network, сеть которая имеет наименьшую административную дистанцию выбирается как сеть для шлюза последнего выбора. Если сети имеют одну и туже административную дистанцию, тогда первая по списку сеть в таблице маршрутизации (show ip route) выбирается как сеть для шлюза последнего выбора.

Если вы используете обе команды ip default-network и ip route 0.0.0.0 0.0.0.0 для конфигурации кандидатов в сети по умолчанию, и сеть используемая в команде ip default-network известна статически, то сеть определенная в команде ip default-network иметь преимущество и выбирается как сеть для шлюза последнего выбора.

Если же сеть используемая в команде ip default-network доставляется протоколом маршрутизации, то команда ip route 0.0.0.0 0.0.0.0, которая имеет меньшую административную дистанцию, имеет преимущество.

Если вы используете несколько команд ip route 0.0.0.0 0.0.0.0 для конфигурации маршрутов по умолчанию, трафик будет балансироваться по нескольким маршрутам

Раздаем адреса по DHCP

R1(config)# service dhcp R1(config)# ip dhcp pool R1(config-pool)# network 192.168.x.x 255.255.255.0 R1(config-pool)# default-router 192.168.20.1 R1(config-pool)# domain-name "имя" R1(config-pool)# dns-server 192.168.20.101 R1(config-pool)# lease 7 R1(config)# ip dhcp excluded-address 192.168.20.1

Сохранение настроек роутера

Для того чтобы не повредить конфигурационные файлы после выключения устройства можно сделать сохранение настроек командой copy running-config startup-config

Просмотр интерфейса show interfaces

Позволяет просмотреть статус всех интерфейсов на устройстве. Если указать конкретный порт, то отобразится информация только по указанному интерфейсу. Например:

Router# show interfaces FastEthernet 0/0 FastEthernet0/0 is up, line protocol is up (connected) Hardware is Lance, address is 0030.a399.3901 (bia 0030.a399.3901) MTU 1500 bytes, BW 100000 Kbit, DLY 100 usec, reliability 255/255, txload 1/255, rxload 1/255 Encapsulation ARPA, loopback not set ARP type: ARPA, ARP Timeout 04:00:00, Last input 00:00:08, output 00:00:05, output hang never Last clearing of "show interface" counters never Input queue: 0/75/0 (size/max/drops); Total output drops: 0 Queueing strategy: fifo Output queue :0/40 (size/max) 5 minute input rate 0 bits/sec, 0 packets/sec 5 minute output rate 0 bits/sec, 0 packets/sec 0 packets input, 0 bytes, 0 no buffer Received 0 broadcasts, 0 runts, 0 giants, 0 throttles 0 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored, 0 abort 0 input packets with dribble condition detected 0 packets output, 0 bytes, 0 underruns 0 output errors, 0 collisions, 1 interface resets 0 babbles, 0 late collision, 0 deferred 0 lost carrier, 0 no carrier 0 output buffer failures, 0 output buffers swapped out

Основная полученная информация

- FastEthernet0/0 is up, line protocol is up (connected) — порт включен и получает сигнал от подключенного к нему кабеля.

- Hardware is Lance, address is 0030.a399.3901 (bia 0030.a399.3901) — информация о модели интерфейса и его физическом адресе

- Encapsulation ARPA, loopback not set — указывает тип инкапсулирования для данного интерфейса.

Интерфейс может быть в различном состоянии:

— «UP» — включен, поднят

— «DOWN» — выключен, нет линка

— «Administratively down» — административная блокировка

Различие заключается в том, что отключенный интерфейс находится в рабочем состоянии, но не обменивается данными с подключенной к нему средой, а в состоянии административной блокировки интерфейс отключен на уровне конфигурации.

Пример административной блокировки порта

Router# show interfaces FastEthernet 0/0 FastEthernet0/1 is administratively down, line protocol is down (disabled) Hardware is Lance, address is 0030.a399.3902 (bia 0030.a399.3902) MTU 1500 bytes, BW 100000 Kbit, DLY 100 usec, reliability 255/255, txload 1/255, rxload 1/255 Encapsulation ARPA, loopback not set ...

Пароли по умолчанию Cisco (действует в ноябре 2018 г.)

| Модель Cisco | Имя пользователя по умолчанию | Пароль по умолчанию | IP-адрес по умолчанию |

|---|---|---|---|

| ESW-520-24-K9 | сиг | сиг | 192.168.10.2 |

| ESW-520-24P-K9 | сиг | сиг | 192.168.10.2 |

| ESW-520-48-K9 | сиг | сиг | 192.168.10.2 |

| ESW-520-48P-K9 | сиг | сиг | 192.168.10.2 |

| ESW-520-8P-K9 | сиг | сиг | 192.168.10.2 |

| ESW-540-24-K9 | сиг | сиг | 192.168.10.2 |

| ESW-540-24P-K9 | сиг | сиг | 192.168.10.2 |

| ESW-540-48-K9 | сиг | сиг | 192.168.10.2 |

| ESW-540-8P-K9 | сиг | сиг | 192.168.10.2 |

| RV016 | админ | админ | 192.168.1.1 |

| RV042 | админ | админ | 192.168.1.1 |

| RV042G | админ | админ | 192.168.1.1 |

| RV082 | админ | админ | 192.168.1.1 |

| RV110W | сиг | сиг | 192.168.1.1 |

| RV120W | админ | админ | 192.168.1.1 |

| RV130 | сиг | сиг | 192.168.1.1 |

| RV130W | сиг | сиг | 192.168.1.1 |

| RV132W | сиг | сиг | 192.168.1.1 |

| RV134W | сиг | сиг | 192.168.1.1 |

| RV180 | сиг | сиг | 192.168.1.1 |

| RV180W | сиг | сиг | 192.168.1.1 |

| RV215W | сиг | сиг | 192.168.1.1 |

| RV220W | сиг | сиг | 192.168.1.1 |

| RV320 | сиг | сиг | 192.168.1.1 |

| RV325 | сиг | сиг | 192.168.1.1 |

| RV340 | сиг | сиг | 192.168.1.1 |

| RV340W | сиг | сиг | 192.168.1.1 |

| RV345 | сиг | сиг | 192.168.1.1 |

| RVL200 | админ | админ | 192.168.1.1 |

| RVS4000 | админ | админ | 192.168.1.1 |

| SF200-48 | сиг | сиг | 192.168.1.254 |

| SF300-08 | сиг | сиг | 192.168.1.254 |

| SF300-24 | сиг | сиг | 192.168.1.254 |

| SF300-24P | сиг | сиг | 192.168.1.254 |

| SF300-48 | сиг | сиг | 192.168.1.254 |

| SF300-48P | сиг | сиг | 192.168.1.254 |

| SF302-08 | сиг | сиг | 192.168.1.254 |

| SF302-08MP | сиг | сиг | 192.168.1.254 |

| SF302-08P | сиг | сиг | 192.168.1.254 |

| SFE1000P | админ | никто | DHCP1 |

| SFE2000 | админ | админ | 192.168.1.254 |

| SFE2000P | админ | админ | 192.168.1.254 |

| SFE2010 | админ | админ | 192.168.1.254 |

| SFE2010P | админ | админ | 192.168.1.254 |

| SG200-08 | сиг | сиг | 192.168.1.254 |

| SG200-08P | сиг | сиг | 192.168.1.254 |

| SG200-26 | сиг | сиг | 192.168.1.254 |

| SG200-50 | сиг | сиг | 192.168.1.254 |

| SG300-10 | сиг | сиг | 192.168.1.254 |

| SG300-10MP | сиг | сиг | 192.168.1.254 |

| SG300-10P | сиг | сиг | 192.168.1.254 |

| SG300-20 | сиг | сиг | 192.168.1.254 |

| SG300-28 | сиг | сиг | 192.168.1.254 |

| SG300-28P | сиг | сиг | 192.168.1.254 |

| SG300-52 | сиг | сиг | 192.168.1.254 |

| SG500-28 | сиг | сиг | 192.168.1.254 |

| SG500-52 | сиг | сиг | 192.168.1.254 |

| SGE2000 | админ | админ | 192.168.1.254 |

| SGE2000P | админ | админ | 192.168.1.254 |

| SGE2010 | админ | админ | 192.168.1.254 |

| SGE2010P | админ | админ | 192.168.1.254 |

| SLM2005 | админ | админ | 192.168.1.254 |

| SLM2008 | админ | админ | 192.168.1.254 |

| SLM2024 | админ | админ | 192.168.1.254 |

| SLM2048 | админ | админ | 192.168.1.254 |

| SLM224G | админ | админ | 192.168.1.254 |

| SLM224G4PS | админ | админ | 192.168.1.254 |

| SLM224G4S | админ | админ | 192.168.1.254 |

| SLM224P | админ | админ | 192.168.1.254 |

| SLM248G | админ | админ | 192.168.1.254 |

| SLM248G4PS | админ | админ | 192.168.1.254 |

| SLM248G4S | админ | админ | 192.168.1.254 |

| SLM248P | админ | админ | 192.168.1.254 |

| SPA2102 | админ | никто | 192.168.0.1 |

| SPA3102 | админ | никто | 192.168.0.1 |

| SPA8000 | админ | никто | 192.168.0.1 |

| SPA8800 | админ | никто | 192.168.0.1 |

| SRP520 | админ | админ | 192.168.15.1 |

| SRP520-U | админ | админ | 192.168.15.1 |

| SRW2008 | админ | никто | 192.168.1.254 |

| SRW2008MP | админ | никто | 192.168.1.254 |

| SRW2008P | админ | никто | 192.168.1.254 |

| SRW2016 | админ | никто | 192.168.1.254 |

| SRW2024 | админ | никто | 192.168.1.254 |

| SRW2024P | админ | никто | 192.168.1.254 |

| SRW2048 | админ | никто | 192.168.1.254 |

| SRW208 | админ | никто | 192.168.1.254 |

| SRW208G | админ | никто | 192.168.1.254 |

| SRW208L | админ | никто | 192.168.1.254 |

| SRW208MP | админ | никто | 192.168.1.254 |

| SRW208P | админ | никто | 192.168.1.254 |

| SRW224G4 | админ | никто | 192.168.1.254 |

| SRW224G4P | админ | никто | 192.168.1.254 |

| SRW224P | админ | никто | 192.168.1.254 |

| SRW248G4 | админ | никто | 192.168.1.254 |

| SRW248G4P | админ | никто | 192.168.1.254 |

| Valet (M10)2 | админ | админ | 192.168.1.1 |

| Valet Plus (M20)2 | админ | админ | 192.168.1.1 |

| WRP400 | админ | админ | 192.168.15.1 |

| WRV200 | админ | админ | 192.168.1.1 |

| WRV210 | админ | админ | 192.168.1.1 |

| WRV54G | админ | админ | 192.168.1.1 |

| WRVS4400N | админ | админ | 192.168.1.1 |

1 IP-адрес коммутатора Cisco SFE1000P по умолчанию назначается через DHCP, что означает, что он будет отличаться в зависимости от сети, в которой он установлен. Самый простой способ определить IP-адрес для вашего SFE1000P — это войти в маршрутизатор или DHCP-сервер, который назначил динамический IP-адрес и ищет его в списке подключенных устройств.

2 Маршрутизаторы Cisco Valet M10 & Valet M20 фактически поддерживаются Linksys. Cisco принадлежала Linksys с 2003 по 2013 год и заклеймила маршрутизаторы Valet своими Cisco имя и логотип. Для получения дополнительной информации см. Нашу страницу поддержки и пароля по умолчанию для веб-сайта Cisco Valet M10 и Valet Plus M20.

Если вы не можете найти свое устройство Cisco в приведенной выше таблице, просто дайте мне знать, и я просмотрю информацию по умолчанию для входа в систему и дам вам знать. Это также помогает мне, потому что тогда я могу добавить его в список для других.

Настройте коммутатор Cisco для душевного спокойствия!

Правильная настройка коммутатора Cisco означает, что ваша сеть может эффективно устанавливать соединения. Выполнение простых задач, таких как настройка паролей и создание списков контроля доступа, которые могут получить доступ к коммутатору, позволяет вам оставаться в безопасности в сети. Неполные или неправильные конфигурации — это уязвимость, которую злоумышленники могут использовать.

Настройка коммутатора Cisco — это только полдела, вам также необходимо регулярно отслеживать его состояние. Любые проблемы с производительностью вашего коммутатора могут оказать существенное влияние на ваших пользователей.

Использование инструмента мониторинга сети и анализатора сети может помочь вам удаленно контролировать коммутаторы и анализировать проблемы производительности. Потеря времени на настройку коммутатора и назначение надежных паролей дает вам душевное спокойствие, позволяя безопасно общаться в Интернете.

Настройте NetFlow для управления коммутатором Cisco (дополнительно)

Также полезно использовать анализатор сетевого трафика для мониторинга сетевого трафика. В качестве устройства Cisco ваш коммутатор будет иметь протокол связи NetFlow. Тем не менее, он должен быть настроен в первую очередь. Вы можете настроить NetFlow, выполнив четыре шага ниже. Прежде чем мы начнем, войдите в режим глобальной конфигурации, выполнив следующую команду:

Switch # настроить терминал

Создать запись потока

- Первым шагом является создание записи потока (вы можете изменить имя). Вы можете сделать это, введя следующую команду:#flow record Comparitechrecord

- После того, как вы ввели предыдущую команду, вам нужно установить адрес источника IPv4, адрес назначения IPv4, протокол iPv4, порт источника транспорта, порт назначения транспорта, DOS IPv4, вход интерфейса и выход интерфейса. Вы можете сделать это, введя следующую команду:Switch # соответствует исходному адресу ipv4

Switch # match ipv4 адрес назначения

Коммутатор # соответствует протоколу ipv4

Коммутатор # соответствует транспортному исходному порту

Коммутатор # соответствует транспортному порту назначения

Switch # match ipv4 tos

Переключатель # соответствует входу интерфейса

Коммутатор # собирать выходные данные интерфейса

- Чтобы завершить настройку записи потока и определить тип данных, которые вы собираетесь собирать, введите следующие команды:Коммутатор # собирать выходные данные интерфейса

Switch # собирать встречные байты

Switch # сбор счетчика пакетов

Переключатель # собирать метку времени sys-uptime первым

Переключатель # собирать метку времени sys-uptime последний

Создайте экспортер потока

-

- Теперь вы должны создать экспортер потока для хранения информации, которую вы хотите экспортировать во внешний анализатор сети. Первый шаг — назвать экспортер потока:Switch # flow exporter Comparitechexport

- Введите IP-адрес сервера, на котором включен сетевой анализатор (измените IP-адрес):Переключатель № назначения 117.156.45.241

- Настройте интерфейс, с которым вы хотите экспортировать пакеты:Переключатель # источник назначения gigabitEthernet 0/1

- Настройте порт, который программный агент будет использовать для прослушивания сетевых пакетов:Коммутатор # транспортный UDP 2055

- Установите тип данных протокола, который вы собираетесь экспортировать, введя эту команду:Коммутатор # протокол экспорта netflow-v9

- Чтобы убедиться в отсутствии пропусков при отправке данных потока, введите следующую команду:Switch # template data timeout 60

Создать монитор потока

- После того, как вы настроили экспортер потока, пришло время создать монитор потока. Создайте монитор потока с помощью следующей команды:<Switch # монитор потока Comparitechmonitor

- Свяжите монитор потока с записью потока и экспортером, который мы настроили ранее:Переключатель # запись Comparitechrecord Switch # экспортер Comparitechexport

- Чтобы убедиться, что информация о потоке собирается и нормализуется без задержки, введите следующую команду:Switch # cache тайм-аут активен 60 Switch # таймаут таймаута неактивен 15

- Введите команду выхода:Switch # выход

- Вам необходимо ввести интерфейсы, которые будут собирать данные NetFlow. Если это интерфейс Ethernet, вы должны ввести следующее:Коммутатор # интерфейс гигабитныйEthernet 0/1

- Используйте следующую команду для настройки NetFlow на нескольких интерфейсах (команда ввода будет по-прежнему собирать данные в обоих направлениях):Switch # ip flow monitor Мониторинг входного сигнала

- Если вы хотите собирать данные NetFlow только на одном интерфейсе, вы должны использовать команду ввода и вывода. Таким образом, вы должны ввести следующее:Switch # ip flow monitor Мониторинг входного сигнала Switch # ip flow monitor Выходной сигнал сравнительного монитора

- Выйдите из режима конфигурации, введя следующую команду:Switch # выход

- Сохраните ваши настройки, чтобы закончить.

Privilege Level

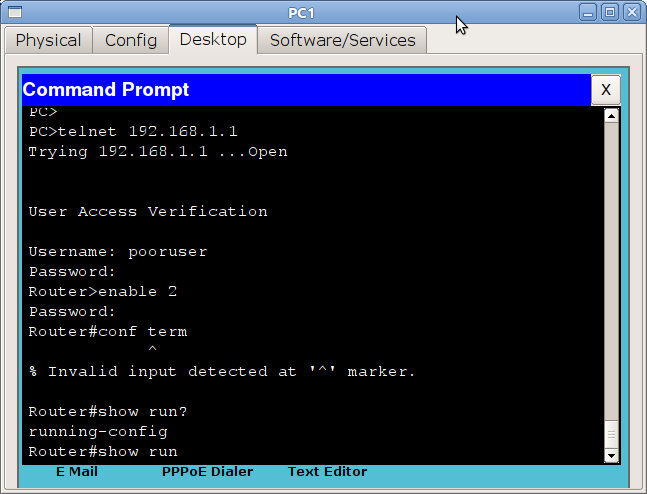

Ещё один важный момент, которому в статьях уделяют мало внимания: .

Как понятно из латинского звучания — это уровень прав пользователя. Всего существует 16 уровней: 0-15.

- — это команды disable, enable, exit, help и logout, которые работают во всех режимах;

- — это команды пользовательского режима, то есть как только вы попадаете на циску и увидите приглашение Router> вы имеете уровень 1;

- — это команды привилегированного режима, вроде, как root в Unix’ах.

Пример 1

После входа на маршрутизатор при такой настройке вы сразу увидите со всеми вытекающими правами.

Пример 1: privilege level 15

Пример 1: privilege level 15

Все уровни со 2 по 14 настраиваются вручную. То есть, например, вы можете дать добро пользователю с privelege level 2 на выполнение команды .

Пример 2

Настроить права для конкретного пользователя поможет уже упомянутая прежде команда

В первой строке назначаем уровень прав пользователю, во второй команду, разрешенную для этого уровня, в третьей задаём пароль для входа в привилегированный режим с этим уровнем.

После этого из пользовательского режима вы можете выполнить команду и, введя пароль l2poorpass, попасть в привилегированный режим, в котором будут доступны все команды уровня 1 + команды уровня 2.

Пример 2: privilege level для конкретного пользователя

Пример 2: privilege level для конкретного пользователя

Для чего это может быть нужно? В российских реалиях практически ни для чего, потому что обычно на устройство нужно заходить инженерам сразу с полными правами. Ну разве что 15-й уровень ставят, чтобы двойную аутентификацию не проходить. А все другие уровни опять же для того, чтобы персонал младшего состава (техподдержка, например) мог зайти и промониторить какие-то параметры или настроить некритичную функцию.

Вопросы и ответы по входу в роутер Cisco

Вопрос эксперту

Какое имя пользователя и пароль для маршрутизаторов Cisco? Большинство маршрутизаторов Cisco имеют имя пользователя по умолчанию admin и пароль по умолчанию admin.

Какой пароль по умолчанию для роутера Cisco? Большинство маршрутизаторов Cisco имеют пароль администратора по умолчанию.

Каков IP-адрес маршрутизатора Cisco по умолчанию? Большинство маршрутизаторов Cisco используют 192.168.1.254 в качестве IP-адреса по умолчанию.

Как войти в маршрутизатор Cisco? Сначала введите IP-адрес маршрутизатора в адресной строке браузера, затем введите имя пользователя и пароль маршрутизатора, а затем нажмите OK или ВХОД.

Выше вы можете найти наиболее вероятные учетные данные по умолчанию.

Как устранить неполадки маршрутизатора Cisco? Сначала проверьте, подключен ли кабель WAN к правильному порту маршрутизатора, помеченному как «WAN». Затем проверьте, подключены ли вы с помощью сети Wi-Fi или кабеля локальной сети, подключенного к порту маршрутизатора с маркировкой LAN.

Как сбросить пароль для входа в маршрутизатор Cisco?

Сброс пароля администратора большинства маршрутизаторов Cisco прост и требует нажатия кнопки сброса, расположенной на самом маршрутизаторе, в течение 5–10 секунд.

Пересылка между доменами

с использованием шлюза по умолчанию

Теперь, когда мой компьютер определил, что сервер базы данных принадлежит другому домену, ему нужно знать, какой маршрутизатор использовать для соединения с этим сервером. Для этого он проверяет адрес его шлюза по умолчанию.

Адрес шлюза по умолчанию моего компьютера 192.168.1.254. Он соответствует IP-адресу интерфейса маршрутизатора, который подключен к его домену. Основываясь на адресе шлюза по умолчанию, мой компьютер знает, что когда ему нужно отправить что-либо на IP-адрес вне своего собственного широковещательного домена, он должен передать это сообщение через маршрутизатор.

Мой компьютер посылает ARP-запрос по адресу 192.168.1.254, и маршрутизатор в ответе сообщает, что его собственный MAC-адрес — 0073.37c1.5c01. Мой компьютер собирает Ethernet-кадр и отправляет его на MAC-адрес маршрутизатора. Но в то же время он собирает «конверт» поменьше, называемый IP-пакетом. Если Ethernet-кадр — это большой конверт с MAC-адресами, то IP-пакет — конверт поменьше, содержащий лишь IP-адреса отправителя и получателя.

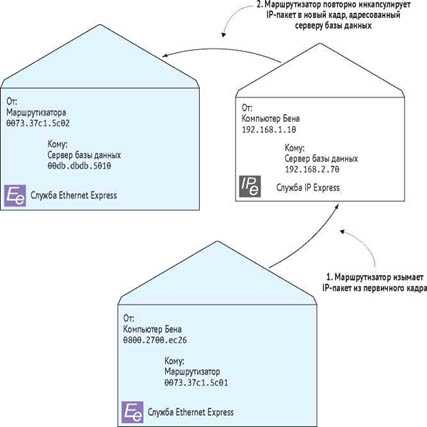

IP-пакет содержит IP-адрес моего компьютера 192.168.1.10 (отправителя) и IP-адрес 192.168.2.70 сервера базы данных (получателя). На рис. 12 показано, как мой компьютер размещает этот малый конверт — IP-пакет — внутри большого конверта — Ethernet-кадра, в котором MAC-адрес маршрутизатора указан как адрес получателя. Этот процесс «наполнения Ethernet-конверта» называется инкапсуляцией.

Мой компьютер отсылает маршрутизатору Ethernet-кадр, который содержит IP-пакет. Маршрутизатор, получив Ethernet-кадр, извлекает IP-пакет и видит IP-адрес получателя. Маршрутизатор определяет, что 192.168.2.70 — это адрес, принадлежащий домену 2, который подключен к одному из его интерфейсов.

Тогда он отправляет ARP-запрос серверу, используя его IP-адрес 192.168.2.70. ARP-запрос говорит: «Это 192.168.2.254. У кого 192.168.2.70?» Сервер отвечает, указывая свой MAC-адрес, а маршрутизатор берет IP-пакет и вкладывает его в новый Ethernet-кадр, в котором уже содержится MAC-адрес сервера как получателя. Все это отражено на рис. 13.

Рис. 12

Рис. 13. Маршрутизатор повторно инкапсулирует IP-пакет, переданный моим компьютером

На шаге 1 маршрутизатор удаляет (декапсулирует) IP-пакет из первичного кадра. На шаге 2 маршрутизатор повторно инкапсулирует пакет в новый кадр, адресованный серверу базы данных.

Отмечу, что сам IP-пакет никогда не изменяется в процессе пересылки. Маршрутизатор сохраняет оба IP-адреса, как отправителя, так и получателя, и заменяет только MAC-адреса в Ethernet-кадре. Далее он отправляет новый Ethernet-кадр серверу. Сервер, получив его, извлекает IP-пакет и говорит: «Эй! Я и есть 192.168.2.70! Этот пакет предназначен для меня».

Рисунок 14 иллюстрирует, как маршрутизатор пересылает пакет за пределы домена, скрывая MAC-адреса одного домена от устройств другого. Этот процесс называется IP-маршрутизацией.

Рис. 14. Использование маршрутизатора для пересылки информации между доменами

На шаге 1 мой компьютер отправляет ARP-запрос, чтобы получить MAC-адрес. На шаге 2 маршрутизатор отправляет ARP-ответ, содержащий его IP-адрес. На шаге 3 мой компьютер пересылает кадр, адресованный маршрутизатору, по его MAC-адресу (0073.37c1.5cO1). Кадр содержит IP-пакет, адресованный серверу базы данных (192.168.2.70). На шаге 4 маршрутизатор отправляет ARP-запрос для получения MAC-адреса сервера. На шаге 5 сервер отправляет ARP-ответ. Наконец, на шаге 6 маршрутизатор отправляет кадр, адресованный серверу базы данных, по его MAC-адресу (O0db.dbdb.5O1O); пересылаемый кадр содержит оригинальный IP-пакет.

Пришла пора подвести итоги. На рис. 15 показано, как IP-пакет проходит весь путь от моего компьютера до сервера базы данных без лавинной передачи на все устройства.

Рис. 15. Использование маршрутизации и коммуникации для пересылки IP-пакета между доменами без лавинной передачи

На шаге 1 мой компьютер инкапсулирует IP-пакет в кадр, адресованный маршрутизатору. Кадр пересылается на Коммутатор 1, который пересылает его на Коммутатор 2. На шаге 2 маршрутизатор удаляет IP-пакет, видит IP-адрес получателя и инкапсулирует его в новый кадр, адресованный серверу базы данных. На шаге 3 маршрутизатор пересылает новый кадр на Коммутатор 2, который и пересылает его на сервер.

Служба шифрования паролей

В любом случае, пароли, заданный для доступа по telnet или через консоль видны открытым текстом, ниже приведён кусок вывода команды show running-config:

Router#show running-config … line vty 0 4 password MyPassword login …

Для того, чтобы скрыть и эти пароли надо включить службу шифрования паролей:

Router#configure terminal Enter configuration commands, one per line. End with CNTL/Z. Router(config)#service password-encryption Router(config)#exit Router# %SYS-5-CONFIG_I: Configured from console by console Router#show running-config Building configuration... … enable secret 5 $1$mERr$KnP4XAeHLfyk/RPXMCetr0 enable password 7 080C556B0718071B173B0D17393C2B3A37 … line vty 0 4 password 7 080C557E080A16001D1908 login …

Настройка интерфейса Serial

Заходим на интерфейс

router (config)# interface serial 0/0/0

Устанавливаем IP на интерфейс

router (config)# ip add 192.168.1.1 255.255.255.0

Устанавливаем скорость порта

router (config)# clock rate 56000

Поднимаем интерфейс

router (config)# no shutdown

Команда encapsulation определяет тип протокола канального уровня и формат передаваемых данных для конкретного интерфейса. Например:

Router# configure Router(config)# interface serial0/1/1 Router(config-if)# encapsulation ? frame-relay Frame Relay networks hdlc Serial HDLC synchronous ppp Point-to-Point protocol Router (config-if)# encapsulation ppp

Аппаратные и физические соединения

Также возможно, что причиной сбоя является ваше аппаратное или физическое соединение. Любой из них может быть проблематичным, от отказа материнской платы до обрыва кабеля или сбоя питания. Тем не менее, этот документ не будет описывать способы устранения таких проблем, за исключением нескольких простых исправлений ниже.

Проверьте, включен ли ваш маршрутизатор. Также необходимо убедиться, что кабели не повреждены и не ослаблены. Также убедитесь, что кабели подключены к правильным портам. В дополнение к этому простому совету, вам нужно проверить дополнительные ресурсы.

Из-под контроля

Если точка сбоя не находится на линии, проблема может быть в устройстве. Затем вы можете позвонить администратору устройства, сообщить им о вашей проблеме и попросить о помощи.

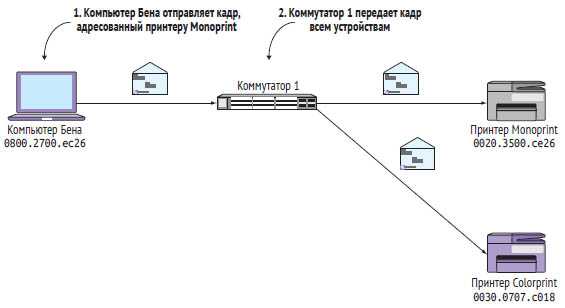

Ethernet-кадр: большой конверт

Мой компьютер создает Ethernet-кадр, содержащий указания на источник — его собственный MAC-адрес — и конечный адресат — MAC-адрес принтера. Рисунок 3 демонстрирует Ethernet-кадр в виде большого конверта с адресами отправителя и получателя.

Рис. 3 Ethernet-кадр содержит MAC-адреса отправителя и получателя

Мой компьютер собирает данные, которые хочет обработать на принтере, помещает их в «большой конверт» и отправляет на коммутатор. Коммутатор получает кадр и обращается к MAC-адресу удаленного принтера. Изначально коммутатор не знает, подключен к нему принтер или нет, поэтому он рассылает кадр всем остальным подключенным сетевым устройствам для определения, есть ли среди них принтер. Это называется лавинной передачей.

На шаге 1, на рис. 4, мой компьютер отправляет Ethernet-кадр, адресованный принтеру Monoprint, со своим MAC-адресом (0020.35O0.ce26). На шаге 2 коммутатор рассылает этот кадр всем подключенным устройствам.

Рис. 4 Лавинная передача Ethernet-кадра

Когда все говорят, никто не слушает

Лавинная передача имеет тот же эффект, что и крик в рупор в большой толпе. Все слышат вас, но в то же время в толпе люди не могут расслышать друг друга. Для увеличения эффективности вы временно прекращаете их общение. Но даже после того, как вы прокричали в рупор, пройдет какое-то время, после того как люди получат ваше сообщение и поймут, что оно адресовано не им. То же самое происходит, когда коммутатор рассылает сообщение всем устройствам. Все они не в состоянии слышать друг друга, пока идет лавинная передача. А затем они должны обработать сообщение, чтобы понять — должны ли они что-то сделать в соответствии с ним. Это явление называется прерыванием.

Хотя несколько рассылок кадров и прерываний и не представляется чем-то значительным, представьте, что произойдет в толпе, скажем человек на 1000, в которой у каждого есть рупор. Как раз в тот момент, как вы собрались отправить мне сообщение через свой рупор, кто-то прямо рядом с вами кричит что-нибудь еще через свой. После того как у вас утихнет звон в ушах, вы поднимаете свой рупор только для того, чтобы опять быть прерванным кем-нибудь еще. Пока, наконец, не произойдет пауза, достаточная для пересылки сообщения. Да, это проблема. Вы действуете со всеми остальными в одной среде — в воздухе. При таком методе коммуникации «один — многим» трудно ожидать, что конкретная персона получит сообщение вовремя. И чем больше толпа, тем больше проблем.

В сети с несколькими устройствами лавинная передача не представляет проблем. А если в локальной сети сотни или тысячи устройств, то это проблематично. И это порождает другую проблему. Сеть, которая не может связать тысячи устройств, практически бесполезна.

Пароль на Telnet и SSH

Доступ по протоколам telnet или ssh может быть осуществлён только после того как на устройстве настроен какой-то ip-адрес, а так же заданы пароли

В этом важное отличие от доступа по консоли. Если пароли не заданы, то по консоли можно зайти без пароля, а по Telnet или SSH зайти нельзя – будет выдано сообщение, что пока нет пароля, удалённый вход запрещён

Задаются пароли следующим образом:

Router#configure terminal Enter configuration commands, one per line. End with CNTL/Z. Router(config)#line vty 0 4 Router(config-line)#password MyPassword Router(config-line)#login Router(config-line)#exit Router(config)#exit Router#

Процедура аналогична настройке пароля на консоль, только действия выполняются не в режиме конфигурирования консоли (con 0), а в режиме настройки виртуальных терминалов (vty 0 4), где цифры «0» и «4» следует трактовать как «Перейти в подрежим конфигурирования всех виртуальных терминалов с нулевого по четвёртый». Обычно для telnet-а используются именно эти 5 виртуальных терминалов. Если один терминал занят подключением, то человек подключится к следующему свободному. Этот же пароль будет работать и для доступа по SSH, если сам SSH настроен.

Привилегированные и непривилегированные режимы

Когда вы впервые подключаетесь к маршрутизатору и вводите пароль (при необходимости), вы входите в режим EXEC, первый режим, в котором вы можете использовать команды из командной строки. Отсюда вы можете использовать непривилегированные команды, такие как ping, telnet и rlogin. Вы можете использовать команду show для получения системной информации. В привилегированном режиме вы можете использовать команду show version, чтобы отобразить версию IOS, на которой работает маршрутизатор. Бой шоу? отобразит все доступные команды показа в режиме, в котором вы находитесь в данный момент.

Вы должны войти в привилегированный режим, чтобы настроить свой маршрутизатор. Сделайте это с помощью команды enable. Привилегированный режим обычно защищен паролем, если маршрутизатор не был настроен. Вы можете выбрать привилегированный режим без защиты паролем, но все должны установить пароль для безопасности. При вводе команды enable и предоставлении пароля вы войдете в привилегированный режим.

Чтобы помочь пользователям отслеживать, в каком режиме они находятся, командная строка будет меняться при каждом переходе в другой режим.

Если вы только что включили маршрутизатор, там будут стоять заводские настройки. Если он уже настроен, вы можете просмотреть его текущую конфигурацию. Даже если он не был настроен ранее, вы также можете вручную использовать команду show перед началом настройки маршрутизатора. Войдите в привилегированный режим, введя команду enable, затем введите несколько команд show, чтобы увидеть, что они показывают. Помните, команда показа? отобразит все доступные команды показа в текущем режиме. Попробуйте это с помощью команд ниже:

Когда вы входите в привилегированный режим с помощью команды enable, вы находитесь в режиме верхнего уровня привилегированного режима, известного в этом документе как «родительский режим». Это режим, в котором вы можете отобразить большую часть информации о маршрутизаторе. Как вы знаете, вы можете сделать это с помощью команд show. Здесь вы можете узнать конфигурацию интерфейса. Может показать, какие протоколы IP используются, такие как протоколы динамической маршрутизации. Вы можете просмотреть ARP маршрутизацию и маршрутизацию и ряд других важных опций.

При настройке маршрутизатора вы переходите в несколько подрежимов для установки параметров, а затем возвращаетесь в родительский режим для отображения результатов. Вы также вернетесь в родительский режим, чтобы перейти в другие дочерние режимы. Чтобы вернуться в родительский режим, просто нажмите Ctrl-Z. Это приведет к выполнению только что введенных вами команд и вернет вас в родительский режим.