Обратите внимание, что этот ответ относится к версиям Ubuntu с использованием Wayland, 17.10 является первой версией, использующей Wayland по умолчанию.

Это особенность, а не ошибка! Это особенность дизайна Wayland, что вы не можете запускать графические приложения как root из терминала.

Основные обсуждения, конечно же, на сайтах Fedora. См. Ошибка Fedora # 1274451, а графические приложения не могут запускаться как root в wayland (например, gedit, beesu, gparted, nautilus) в Ask Fedora.

Отчет об ошибке Ubuntu: Ошибка Fedora # 1274451 Ошибка в Ubuntu: Ошибка в Fedora # 1274451

Потенциальная работа. Если вы редактируете системные файлы с помощью графического редактора (например, gedit), используйте инструмент командной строки, например nano или vim или emacs. nano, как правило, проще для новых пользователей, vim является более мощным и имеет больше возможностей, см. этот учебник Vim или аналогичный.

Во всяком случае, если вы действительно хотите или хотите Потенциал работаем вокруг , сначала установите xhost, что вынуждает отказаться от Xserver.

Чтобы установить разрешения:

По завершении удаления разрешений

Вы можете добавить графическую / настольную функцию для этого в соответствии с , это Vim Tutorial

Приложения pkexec’ed могут быть исцелены с помощью xhost +si:localuser:root в автозапуске XDG следующим образом:

Вы можете добавить эту команду xhost в .bashrc, но я бы посоветовал пару псевдонимов

Вы можете назвать псевдонимы независимо вы хотите.

Подробнее см .:

https://bugs.launchpad.net/ubuntu/+source/backintime/+bug/1713313 https: //bugs.launchpad. net / ubuntu / + source / nmap / + ошибка / 1713311 Arch Wiki: Запуск X-приложений как root Arch Wiki: Xhost Что такое xhost и xhost + si?

Вернитесь к Xorg

Если вы предпочитаете Xorg по любой причине, вы можете выбрать запуск на Xorg при входе в систему

См. Как вы переключаетесь с Wayland на Xorg в Ubuntu 17.10?

Что такое API

API (англ. Application Programming Interface — программный интерфейс приложения) — это набор способов и правил, по которым различные программы общаются между собой и обмениваются данными.

Все эти взаимодействия происходят с помощью функций, классов, методов, структур, а иногда констант одной программы, к которой обращаются другие. Это основной принцип работы API.

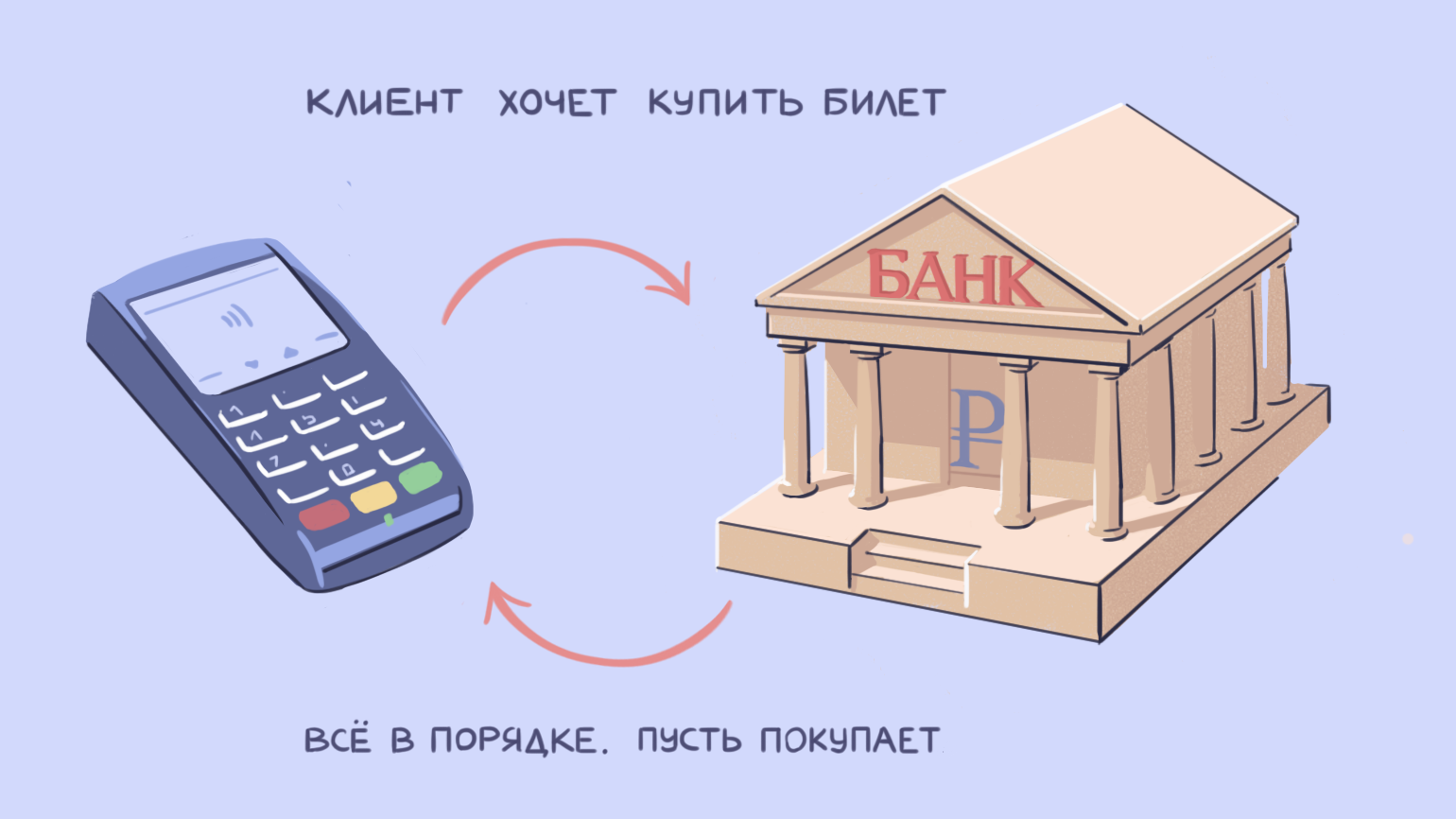

Допустим, вы покупаете билет в кино с помощью банковской карты. Во время покупки терминал обращается к API банка, который выпустил вашу карту, и отправляет запрос на оплату. А если вы заказываете такси через приложение, оно обращается к платёжной системе тоже через API.

Так терминал отправляет запрос в банк, чтобы человек купил билет в киноИллюстрация: Катя Павловская для Skillbox Media

Программный интерфейс похож на договор между клиентом и продавцом. Только клиентом выступает приложение, которому нужны данные, а продавцом — сервер или ресурс, с которого мы эти данные берём. В таком договоре прописываются условия того, как и какие данные может получить клиент.

API встречается практически везде:

- В языках программирования он помогает функциям корректно общаться друг с другом. Вызывающая функция должна соблюдать тип данных и последовательность параметров вызываемой функции.

- В операционной системе он помогает программам получать данные из памяти или менять настройки ОС. Поэтому, чтобы разрабатывать приложения под конкретную операционную систему, нужно знать её API.

- В вебе сервисы общаются друг с другом через программный интерфейс. Если API открытый, то официальную документацию по работе с ним публикуют создатели сервиса-источника. Так, например, выглядит документация Telegram.

Что мы делаем для Вас

Соображения безопасности

Фальсифицированный / перехваченный пользовательский ввод

Основным фактором безопасности является способность вредоносных приложений имитировать нажатия клавиш или щелчки мыши, таким образом обманывая или подменяя функцию безопасности, чтобы предоставить вредоносным приложениям более высокие привилегии.

- Использование клиента на основе терминала (автономного или в рамках рабочего стола / графического интерфейса): su и sudo запускаются в терминале, где они уязвимы для подделки ввода. Конечно, если бы пользователь не запускал многозадачную среду (т.е. только один пользователь в оболочке), это не было бы проблемой. Терминальные окна обычно отображаются для пользователя как обычные окна, поэтому в интеллектуальном клиенте или настольной системе, используемой в качестве клиента, пользователь должен взять на себя ответственность за предотвращение манипулирования, имитации или захвата ввода другими вредоносными программами на своем рабочем столе.

- Использование графического интерфейса пользователя / рабочего стола, тесно интегрированного с операционной системой: обычно настольная система блокирует или защищает все распространенные средства ввода перед запросом паролей или другой аутентификации, чтобы их нельзя было перехватить, обработать или смоделировать:

PolicyKit ( GNOME — указывает X- серверу захватывать весь ввод с клавиатуры и мыши. Другие среды рабочего стола, использующие PolicyKit, могут использовать свои собственные механизмы.

gksudo — по умолчанию «блокирует» клавиатуру, мышь и фокус окна, предотвращая ввод пароля кем-либо, кроме фактического пользователя, или иным образом вмешиваясь в диалог подтверждения .

UAC (Windows) — по умолчанию запускается на безопасном рабочем столе , предотвращая имитацию вредоносными приложениями нажатия кнопки «Разрешить» или иного вмешательства в диалоговое окно подтверждения. В этом режиме рабочий стол пользователя затемнен, и с ним невозможно взаимодействовать.

Если функция блокировки gksudo или Secure Desktop UAC были скомпрометированы или отключены, вредоносные приложения могли получить права администратора, используя регистрацию нажатия клавиш для записи пароля администратора; или, в случае UAC, если вы работаете от имени администратора, подделав щелчок мыши на кнопке «Разрешить». По этой причине распознаванию голоса также запрещено взаимодействовать с диалогом

Обратите внимание, что, поскольку запрос пароля gksu запускается без особых привилегий, вредоносные приложения по-прежнему могут вести журнал нажатий клавиш, например, с помощью инструмента strace. (ptrace был ограничен в более поздних версиях ядра)

Поддельные диалоги аутентификации

Еще одним соображением безопасности является способность вредоносного программного обеспечения подделывать диалоги, которые выглядят как законные запросы подтверждения безопасности. Если бы пользователь вводил учетные данные в поддельный диалог, считая диалог законным, вредоносное ПО узнало бы пароль пользователя. Если бы Secure Desktop или аналогичная функция были отключены, вредоносное ПО могло использовать этот пароль для получения более высоких привилегий.

- Хотя это не является поведением по умолчанию из соображений удобства использования, UAC может быть настроен так, чтобы требовать от пользователя нажатия Ctrl + Alt + Del (известная как последовательность безопасного внимания ) как часть процесса аутентификации. Поскольку только Windows может обнаружить эту комбинацию клавиш, требование этой дополнительной меры безопасности предотвратит поведение поддельных диалоговых окон так же, как и нормальных диалогов. Например, поддельное диалоговое окно может не предлагать пользователю нажать Ctrl + Alt + Del, и пользователь может понять, что диалоговое окно было поддельным. Или, когда пользователь действительно нажал Ctrl + Alt + Del, пользователь будет выведен на экран, Ctrl + Alt + Del обычно выводит их вместо диалогового окна подтверждения UAC. Таким образом, пользователь мог определить, было ли диалоговое окно попыткой обманом заставить его ввести пароль к вредоносной программе.

- В GNOME PolicyKit использует разные диалоги в зависимости от конфигурации системы. Например, диалоговое окно аутентификации для системы, оснащенной считывателем отпечатков пальцев, может отличаться от диалогового окна аутентификации для системы без такового. Приложения не имеют доступа к конфигурации PolicyKit, поэтому у них нет возможности узнать, какой диалог появится и, следовательно, как его подделать.

Проблемы: безопасную загрузку можно включить, если система находится в пользовательском режиме / состояние безопасной загрузки не поддерживается

2 ответа

С помощью sudo вы можете установить для каждого пользователя и для каждой политики программ, чтобы сохранить или сбросить среду звонящих в контексте sudo. Политика env_reset установлена по умолчанию.

Вы не можете запускать графические приложения через pkexec без явной настройки для этого. Поскольку это просто результат сброса среды, это, очевидно, верно и для sudo

Однако обратите внимание, что ни pkexec, ни sudo не могут предотвратить вредоносное приложение, выполняемое как root, чтобы получить всю необходимую информацию от диспетчеров дисплея или файла X11-файла cookie пользователей. Последний, оба или похожий, может быть даже выполнен не root-приложениями в зависимости от обстоятельств

Sudo не требует явных списков пользователей. Листинг любой группы пользователей или даже установка разрешений для всех пользователей в целом может быть выполнена. Директива target_pw позволяет этим пользователям проходить аутентификацию с учетными данными пользователя в контексте whoose, которым они хотят запускать приложение, то есть root. Кроме того, можно использовать ту же традиционную программу su (su / gtksu / kdesu), что и без специальной настройки.

sudo также позволяет пользователю оставаться аутентифицированным в течение определенного времени. Опция называется timeout, настраивается глобально, для каждого пользователя или для каждого приложения.

Хотя pkexec не может выполнять проверку ARGUMENTS, переданных в PROGRAM, sudo действительно имеет эту функцию. Принято, однако, вы можете легко испортить это, и это обычно не делается.

Вы можете немного настроить, как вы хотите, чтобы программы запускались через значок pkexec: значок, текст для отображения, вы даже можете локализации и всего этого. В зависимости от обстоятельств это может быть действительно здорово. Ужасно, однако, что кто-то почувствовал необходимость изобретать колесо для этой функции. Это, вероятно, было бы что-то помещать в графические оболочки gtksudo / kdesu.

Policykit — это только централизованная структура конфигурации. К сожалению, не очень. XML-файлы PKs намного сложнее, чем что-либо, что приложение может предоставить изначально двоичные файлы. И никто не будет так раскован, чтобы использовать двоичный файл … oh gconf ..

неважно

ответ дан

25 May 2018 в 16:57

Несколько вещей, как pkexec отличен от sudo и его интерфейсам: Вы не можете запускать графические приложения через pkexec без явного его настройки, чтобы сделать это. Вы можете настроить немного, как вы хотите, чтобы программы, которые будут работать через pkexec: значок, отображаемый текст, независимо от того, чтобы вспомнить пароль или нет, независимо от того, чтобы позволить ему работать в графическом виде и некоторые другие. Любой может запустить «Запуск от имени» суперпользователя (при условии, что он может аутентифицироваться как таковой), при этом sudo вы должны быть указаны в файле sudoers в качестве администратора. gksudo блокирует клавиатуру, мышь и фокус при запросе пароля, pkexec нет. В обоих случаях нажатия клавиш носят снисходительный характер. С pkexec вы работаете в немного более дезинфицированной среде.

Попробуйте, например:

ответ дан

25 May 2018 в 16:57

Чего мы ждем от Вас

Редюсеры (Reducer)

Поскольку Redux не позволяет приложению вносить изменения в состояния компонентов, сохраняемых в хранилище, он использует dispatch() для этого. Функция dispatch() просто указывает на намерение изменить данное состояние, но на самом деле не меняет его … вот почему и нужны редюсеры (Reducer).

Редюсеры (Reducer) – это функции, которые считывают из хранилища текущее состояние приложения через отправленное действие, а затем возвращают новое состояние. Посмотрим на код ниже (), который получает данные о текущем состоянии, а затем возвращает следующее состояние:

При создании более сложных приложений рекомендуется использовать метод combineReducers(). Этот метод объединяет все редюсеры в приложении в один список функций (), где каждый из них обрабатывает свою часть состояния приложения, а параметр состояния отличается и является персональным для каждой функции.

Здесь также стоит отметить, что редюсеры должны быть написаны с чистыми функциями, особенности которых в том, что:

- Они не делают внешних вызовов сети или базы данных.

- Их возвращаемые значения зависят только от значений их параметров.

- Их аргументы следует рассматривать как неизменяемые, то есть их не стоит менять вообще.

Когда и зачем нужен Redux

Здравый смысл подсказывает, что нет смысла при каждом новом проекте постоянно запускать новые фреймворки и работать только в них, ведь их описывают как самые новые и блестящие инструменты для самых разных задач. Но разве компоненты не имеют своего состояния? Зачем вообще нужен этот вот самый инструмент для управления данным состоянием некоторого компонента?

Не поймите превратно, React велик и могуч и вполне можно в проекте обойтись только одним этим фреймворком и более ничего не использовать. Тем более, что мы уже рассматривали подробно React и приводили примеры веб-проектов, что использовали только эту библиотеку для создания функционала интерфейса (то же самое приложение, по сути). Но по мере того, как приложение становится более сложным, с большим количеством разных компонентов, использование всего лишь одного фреймворка для управления всем этим «массивом», объемом данных и так далее может стать очень проблематичным и осложненным действом. Проблем может появиться много, даже неудобств и излишней трудоёмкости.

И именно в этот момент Redux способен сэкономить время; он значительно уменьшает и упрощает сложности, возникающие в таких больших приложениях. Если у веб-разработчика есть опыт работы в React, он может великолепно понять, что поток данных React таков, что родительские компоненты передают props (входные параметры) дочерним компонентам. В огромном приложении с данными, что используются в разных компонентах, постоянно изменяемыми и сохраняемыми в хранилище, создающими множественные связи – рано или поздно сам код станет очень трудно читать и даже улучшать. Вам самим, в первую очередь.

Чтобы представлять, о чем идет речь, посмотрим на диаграмму ниже.

В React (как, впрочем, и в других фреймворках) связь между двумя компонентами, не имеющими отношения родитель-потомок (дочерний элемент), не рекомендуется

React обращает внимание, что если такое сделать (создать связь), можно вполне создать собственную глобальную систему событий по шаблону Flux; и именно в этот момент и появляется на сцене Redux

С Redux у нас есть хранилище, в котором можно сохранять все состояния приложения. Если в компоненте A происходит изменение состояния, оно затем передается в хранилище, а другие компоненты B и C, которые должны знать об этом изменении состояния в компоненте A, могут получать эту самую информацию об этом изменении из хранилища:

Увидели? Это даже намного лучше, чем мы предполагали. Если бы наши компоненты взаимодействовали друг с другом, мы создали бы уязвимую и нечитаемую базу программного кода с множеством ошибок. Redux делает ситуацию другой, меняет её и совершенствует.

Компонент A отправляет изменения своего состояния в хранилище, и если Компонент B и C нуждаются в данных об этих изменениях состояния, они могут получить их из хранилища. Таким образом, логика потока данных является бесшовной.

Помимо своей основной миссии, Redux предоставляет и множество иных преимуществ при своем использовании. Посмотрим на основные три таких момента, что являются сами по себе особо важными среди прочих:

Предсказуемость результатов

Имея только один источник данных (хранилище), у разработчиков становится мало проблем с синхронизацией текущего состояния компонентов (данных этого самого хранилища) с действиями и другими частями приложения.

Поддержание работоспособности

Redux имеет строгие рекомендации о том, как должен быть организован код. Соответственно и, что разумно, это дополнительно обеспечивает предсказуемый результат, который упрощает управление кодом.

Простота тестирования

Работа с кодом в Redux включает в себя чистые функции, которые изолированы друг от друга, что коррелирует с золотым правилом написания тестируемого кода: написать небольшие функции, которые делают только что-то одно и являются независимыми.

Здорово и все просто. Если приложение сложное – используем Redux и забываем обо всем прочем. Но так ли это в действительности? Что если существуют некоторые особенности, когда Redux все же нужен?

Настройка sudo и прав доступа на выполнение различных команд

sudo позволяет разрешать или запрещать пользователям выполнение конкретного набора программ. Все настройки, связанные с правами доступа, хранятся в файле . Это не совсем обычный файл. Для его редактирования необходимо (в целях безопасности) использовать команду

sudo visudo

По умолчанию, в нём написано, что все члены группы admin имеют полный доступ к , о чём говорит строчка

%admin ALL=(ALL) ALL

Подробнее о синтаксисе и возможностях настройки этого файла можно почитать выполнив

man sudoers

Если вы допустите ошибку при редактировании этого файла, то вполне возможно полностью лишитесь доступа к административным функциям. Если такое случилось, то необходимо загрузиться в recovery mode, при этом вы автоматически получите права администратора и сможете всё исправить. Кроме того, отредактировать этот файл можно с LiveCD.

Разрешение пользователю выполнять команду без ввода пароля

Для того, что бы система не запрашивала пароль при определенных командах необходимо в sudoers после строки # Cmnd alias specification добавить строку, где через запятую перечислить желаемые команды с полным путём(путь команды можно узнать, выполнив which имя_команды:

# Cmnd alias specification Cmnd_Alias SHUTDOWN_CMDS = /sbin/shutdown, /usr/sbin/pm-hibernate, /sbin/reboot

И в конец файла дописать строку

имя_пользователя ALL=(ALL) NOPASSWD: SHUTDOWN_CMDS

Внимание! Вышеописанные действия не отменяют необходимости ввода команды sudo перед вашей командой

Создание синонимов (alias`ов)

Для того, чтобы не только не вводить пароль для sudo, но и вообще не вводить sudo, сделайте следующее:

откройте файл .bashrc, находящейся в вашем домашнем каталоге

nano ~bashrc

и добавьте в конец файла строки

alias reboot='sudo reboot' alias poweroff='sudo poweroff' alias pm-hibernate='sudo pm-hibernate' alias hibernate='sudo pm-hibernate' alias shutdown='sudo shutdown'

sudo не спрашивает пароль

без пароля — чудовищная дыра в безопасности, кому попало разрешено делать что угодно. Если вы разрешили это намеренно — срочно верните обратно как было.

Однако, в некоторых случаях внезапно перестаёт требовать пароль само по себе. Если сделать , то можно увидеть примерно такую строку, которую пользователь вроде бы не добавлял:

ALL ALL=(ALL) NOPASSWD:ALL

Скорее всего, эта катастрофичная строка была добавлена при установке программы типа Connect Manager от МТС или Мегафона. В таком случае, её нужно поменять на строку, разрешающую с правами запускать только этот Connect Manager, примерно так:

юзернейм ALL= NOPASSWD: /путь/к/программе

Как следить за человеком через телефон

В Google Play много приложений с похожим названием, но вам нужно именно то, что выше всех в поиске

Зенли появился в 2014 году, поэтому приложение имело массу функций. BFF и Whoo — новые программы, вышедшие пару месяцев назад, поэтому часть функций в них отсутствует и появится лишь в следующих обновлениях.

- Нельзя скрыть номер телефона.

- В разработке находится режим невидимки.

- Нет возможности скрыть свой аккаунт от знакомых.

- Перевод в приложении есть не везде.

А вот обмануть геолокацию нельзя даже с помощью VPN: приложение не позволяет скрыть местонахождение как Зенли. С другой стороны, за счет имеющихся функций вы всегда можете найти свой телефон на карте, если стандартные опции не включены или же по какой-то причине не сработали — хороший способ обезопасить себя.

Так что, вряд ли BFF или Whoo можно назвать приложением для слежки в классическом понимании: нет возможности даже узнать маршрут человека, так как программа отображает лишь текущее местоположение.

Пользовательский сценарий и файл рабочего стола

Если у вас есть только несколько приложений с графическим интерфейсом, которым требуются повышенные права, вы можете создать для них собственные сценарии и файлы рабочего стола и не вводить команду (имя приложения). Вам нужно будет ввести только пароль, что не сложнее по сравнению с предыдущими версиями Ubuntu (вы все равно должны ввести пароль).

Пример с простой программой с графическим интерфейсом , которая поставляется с программным пакетом :

сценарий оболочки (упрощенный по сравнению с ),

файл рабочего стола :

Я поленился и использовал тот же файл значков

Скопируйте файлы в следующие места,

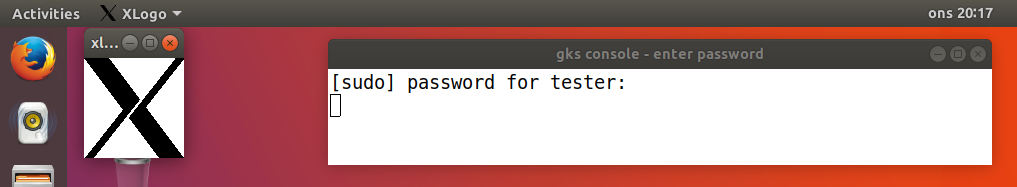

консоль gks и xlogo:

Как работает KYC

Софт для KYC работает по принципу сбора информации для составления базы данных. Специализированное программное обеспечение помогает фирмам управлять процессом проверки личности, позволяя им автоматически определять клиентов с высоким уровнем риска, сокращая при этом вероятность человеческой ошибки и ложных срабатываний.

Процедуры KYC представляет собой многоэтапную операцию, включающую сбор и анализ личной информации клиентов. Чтобы проверить эти данные, учреждения отправляют информацию множеству независимых сторонних проверяющих. Эти организации сравнивают ее с официальными базами данных, чтобы подтвердить, что информация верна и совпадает по всем параметрам. Проверяющие также сопоставляют информацию о человеке с глобальными базами преступников.

С помощью этих процедур финансовые организации и поставщики услуг могут определить уровень риска для каждого клиента.

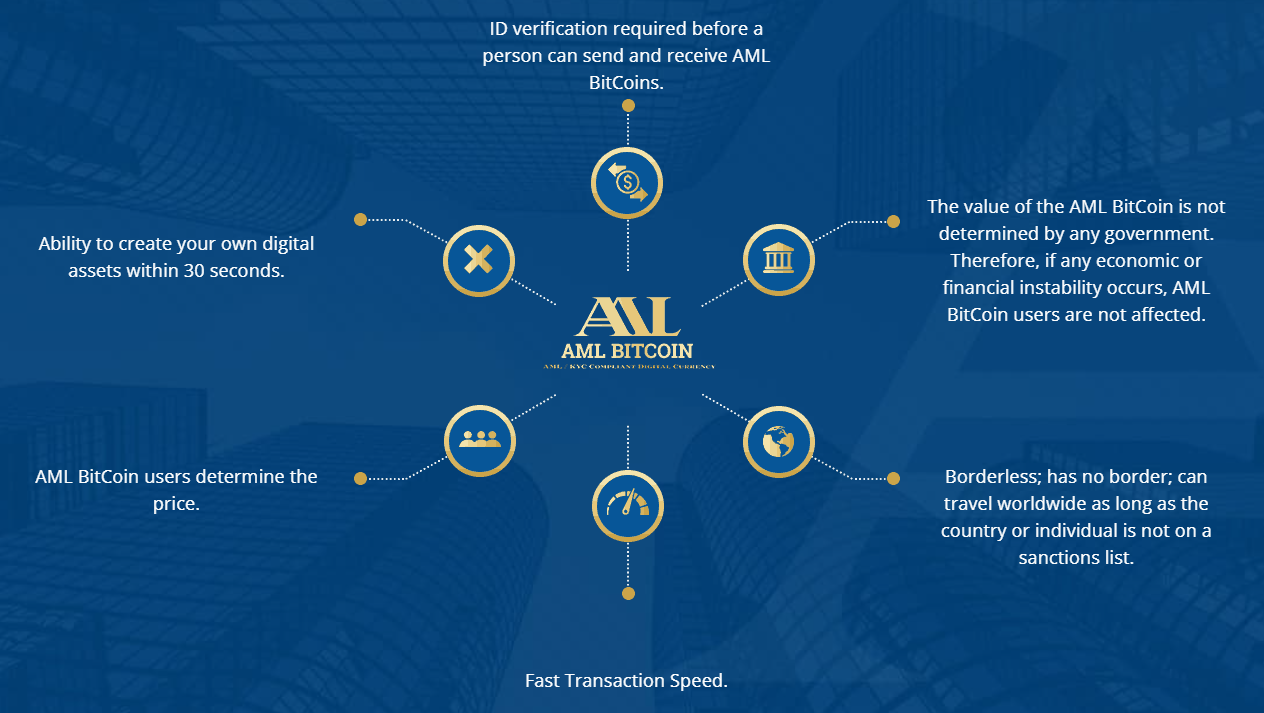

В начале 2021 года FinCEN предложила участникам рынка криптовалют и цифровых активов проверять личности клиентов. Так, Coinbase, которая работает с более чем 10 млн пользователей, требует от них предоставить персональные данные, удостоверяющие личность, чтобы подтвердить отсутствие подозрительной деятельности. Взамен биржа предлагает безопасность сделок. А новая криптовалюта AML Bitcoin (Anti-Money laundering Bitcoin) разработана с учетом политик KYC и AML, а также требований американского «Патриотического акта» и Американской межбанковской ассоциации. Данная цифровая валюта полностью открыта для банков и правительств за счет биометрической идентификации ее владельцев.

AML Bitcoin

(Фото: amlbitcoin.com)

Соблюдение политики KYC и AML позволяет пользователям и биржам быстрее конвертировать криптовалюту в реальные деньги.

Whoo — что за приложение

В последнее время в магазинах приложений особым спросом пользуются Zenly и его аналоги: несмотря на то, что утилита для поиска по геолокации долго находилась среди самых скачиваемых, в августе 2022 разработчики закрыли проект. Интересно, что приложение было популярно именно в России, но в других странах его не оценили. Так что, популярность Whoo — это норма: пользователи долго искали замену и наконец нашли.

Приложение Whoo еще не появилось на Андроид, но его очень ждут

Аналог Zenly популярен среди детей и подростков, которые любят делиться геолокацией с друзьями и просматривать местонахождение друг друга. Может показаться, что Whoo — приложение для слежки, но это не так: тут пользователи сами дают разрешение на просмотр геолокации. Казалось бы, мы уже это видели: в начале 2010-х среди пользователей был популярен Foursquare. Так что, новое — это хорошо забытое старое.

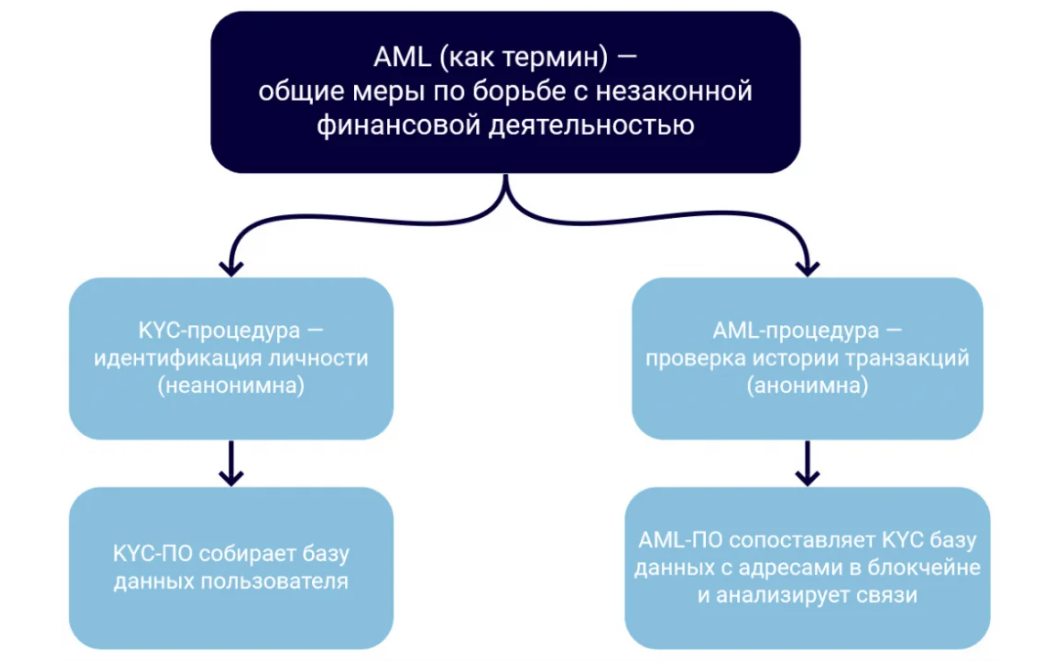

Различия KYC и AML

KYC относится к процессу проверки личности и оценки рисков, а AML представляет собой спектр методов борьбы с отмыванием денег, используемых для защиты от финансовых преступлений, выявления и сообщения о них. Однако многие финансовые организации не могут полностью реализовать один или оба этих аспекта, ошибочно полагая, что они выполняют одну и ту же задачу.

KYC выступает одним из принципов, которые нужно соблюдать, чтобы соответствовать правилам AML. Причем, отказ от проверки KYC станет поводом для уголовного преследования, даже если организация работает легально и честно.

AML, по сути, это процесс соответствия, который состоит из анализа информации о клиентах, чтобы соответствовать требованиям FATF. При этом одним из источников информации о компании является документ KYC, который включает качественную и количественную информацию.

AML и KYC

(Фото: amlbot.com)

Андрей Симаков, руководитель продукта «Риски и комплаенс» компании «Диасофт», отмечает, что KYC и AML дополняют друг друга. По его словам, когда современные крупные банки объявляют конкурс, они включают отдельные блоки и по выявлению сомнительных операций AML и KYC. Однако, когда речь идет о банках с недостаточным капиталом, KYC может быть не предусмотрена. Симаков поясняет, что в этом случае банки предпочитают ориентироваться на открытые справочники и неавтоматизированную идентификацию.

Эксперт отметил, что в России идентификация клиента регламентируется Положением Банка России от 15 октября 2015 года № 499-П, а для его проверки можно использовать открытые перечни, реестры, а также СМИ и другие источники.

«AML — это, в основном, техника соблюдения законодательства в определенной стране. В 2021 году в нашей стране ЦБ и Росфинмониторинг ввели много новых правил контроля операций и исключили некоторые устаревшие. Кроме того, нормой AML стала блокировка операций клиентов, которые имеют совпадения с различными перечнями (их список недавно пополнил реестр запрещенных ресурсов от Роскомнадзора). Таким образом, самым успешным игроком становится тот, кто хорошо разбирается в российском законодательстве. Это, как правило, местные игроки», — рассказал Симаков.

Термины KYC и AML встречаются только в тех странах, где есть законодательные ограничения. В офшорах таких требований нет.

Как ESG-инвестиции влияют на рынок

Популярность ESG-инвестиций растет с каждым годом. Эксперты считают, что это происходит в том числе из-за интересов миллениалов (рожденных в 1980–1990-х годах), которые стали платежеспособной аудиторией. Ценности этого поколения отличаются от предыдущего: для них бизнес и инвестиции — это не только про доход, но и про заботу об экологии и обществе.

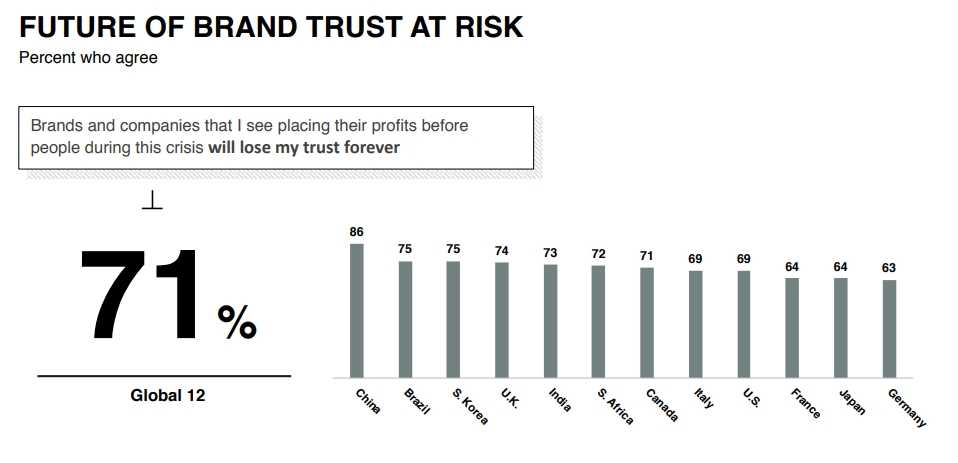

На фоне пандемии также поднялся спрос на социальную ответственность компаний. Согласно исследованию Edelman 71% потребителей готов отказаться от бренда, если он ставит прибыль выше заботы о людях

(Фото: 2020 Edelman Trust Barometer Brands and the Coronavirus)

Повышенный спрос на ESG вынуждает компании считаться с принципами устойчивого развития. Теперь, из-за давления инвесторов и банков, им невыгодно иметь низкий ESG-рейтинг.

Инвесторы меньше поддерживают компании с низким ESG-рейтингом. В 2020 году компания EY провела опрос среди институциональных инвесторов — страховых и инвестиционных компаний, пенсионных и благотворительных фондов. В результате 98% опрошенных заявили, что строго отслеживают ESG-рейтинг компании. Вот главные причины:

- Подтверждена позитивная связь между ответственным инвестированием и доходностью ценных бумаг.

- Ориентируясь на ESG-рейтинг, инвесторы могут избежать компаний, деятельность которых связана с экологическими рисками и крупными денежными потерями. Например, таких, как разлив нефти из-за взрыва платформы компании Transocean в 2010 году.

Банки учитывают ESG-рейтинг при выдаче кредитов. Например, Сбербанк выдал кредит инвестиционной компании АФК «Система» в ноябре 2020 года: в этом кредите процентная ставка привязана к выполнению требований об экологической политике и ответственном инвестировании.

Как добавить прогон как корневой вариант для общих приложений в Ubuntu

Представьте, что вы хотите добавить в приложение контекстное меню, чтобы вы могли запускать его как root, если хотите.

Откройте «Наутилус», нажав на значок шкафа на панели Ubuntu Launcher.

Нажмите на значок «Компьютер» на левой стороне и перейдите в папку usr, затем папку общего доступа и, наконец, папку приложений.

Найдите значок регистрационного шкафа со словом «Файлы» внизу. Щелкните правой кнопкой мыши значок и выберите скопировать в, Теперь перейдите в папку home, local, share и applications. (Вам нужно будет отобразить локальную папку, щелкнув правой кнопкой мыши в домашней папке и выбрав показать скрытые файлы).

Наконец нажмите Выбрать.

Теперь перейдите в домашнюю папку, а затем в папку локальных, общих и приложений.

нажмите супер ключ и введите «gedit». Появится значок текстового редактора. Нажми на значок.

Перетащите значок nautilius.desktop из окна Nautilus в редактор.

Найдите строку, которая говорит «Действие = Окно», и измените ее на следующее:

action = Окно, открытый корень

Добавьте нижеследующие строки: