What is phone spoofing, exactly?

Phone spoofing is the use of fake caller ID information to mask the true source of an incoming call. Scammers typically spoof phone numbers in order to appear to be from a particular location or organization, increasing the chances of people picking up and falling for their cons.

This Article Contains:

This Article Contains:

See all

Security

articles

This Article Contains:

By masquerading behind a spoofed local or well-known number, the caller attempts to impersonate a trusted contact or authority. Typical phone spoofing goals include acquiring sensitive personal information or scamming the victim out of money.

What is Caller ID Spoofing?

Caller ID spoofing is technology that allows you to alter the information forwarded to your caller ID in order to hide the true origin ID.

In simpler terms, caller ID spoofing allows you to display a phone number different than the actual number from which the call was placed. With caller ID spoofing, you can send and receive outgoing or incoming phone calls or texts that appear to be from any phone number of your choosing.

Though spoofing offers many legitimate and useful benefits to its users, it is also one of the many ways scammers steal your personal identity and money over the phone.

Over the years, a spoofing strategy called neighbor spoofing has grown to be one of the driving factors behind nearly 3 billion spam and telemarketing calls mobile phone owners in the United States receive each month.

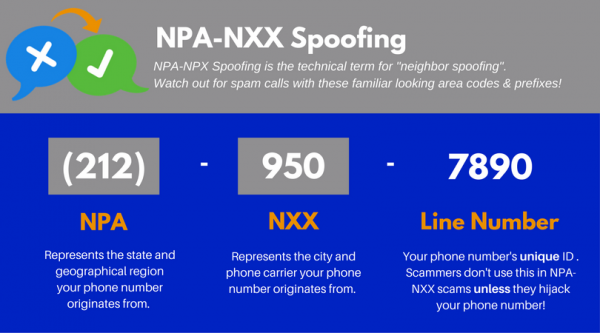

Neighbor spoofing works by tricking recipients into thinking they are receiving a legitimate phone call by showing a caller ID that matches or is close to your phone number’s “NPA-NXX”. By matching their NPA-NXX closely to yours, spammers try to trick you into thinking the call is coming from a legitimate phone number because it looks as though it’s coming from a phone number in your area code. This makes you much more likely to answer the call, and therefore even more likely to fall for a phone scam.

To protect yourself from neighbor-spoofed spam calls, identify your phone number’s NPA-NXX following the steps below. When you receive incoming calls from similar area codes and prefixes, beware. It may be a phone scammer!

It is important to note that, though it is true that some forms of caller ID spoofing have been used as a vehicle to inflict harm on innocent victims, it is not entirely to blame for the growing robocall and phone scam problem in the United States.

Like many tools or products that have been used to cause damage or harm to others, the people behind the illegal (and harmful) spoofed phone calls or texts are the root cause of the problem.

To truly stop illegal caller ID spoofing phone calls, you must enlist third-party solutions such as TrapCall to address and stop the issue at the source.

Technical Shit

There are three different types of info about the phone you are calling from that are sent to the called party’s phone company, the three are:

- ANI: A ten digit number that identifies the actual phone line the call is being routed through. This always matches your phone number when you dial a number directly, but when dialing through some calling cards or other services that you place a call from, the ANI will match a generic call back number for that service instead.

- CPN: A ten digit number that is supposed to identify the phone line the call is being placed from, along with a marker as to whether the calling party wishes to remain anonymous to the caller. Will always match the ANI for directly dialed calls, but when the dialing through a calling card or other services you place a call from it will generally match your phone number even when the ANI doesn’t. Caller ID is derived from the CPN. When the phone company of the person you call gets your CPN, they check if there is a privacy flag (from dialling *67 before the call), and if there is they just send private as the Caller ID, otherwise they send the number in the CPN. Because most calling cards have the feature of still displaying your Caller ID, they pass CPN unaffected, even if the outgoing ANI from said cards does not match your phone number anymore.

Caller ID spoofing usually works just like a regular calling card, except instead of passing your CPN to your target’s phone company, it lets you control the CPN. Thus, you can spoof any number you want and it will show up on your target’s Caller ID, along with the name that is registered for that number (more on using this to get the name for an unlisted number under backspoofing).

SpoofCard

SpoofCard is the most popular free spoof app for Android with over 6 million users. SpoofCard gives you a virtual number to call and text so your real number remains hidden. You can change your virtual number as many times as you like. This spoof app for Android also comes with a built-in voice changer, you can make yourself sound like a man or a woman and even add background sounds!

How to use SpoofCard?

To use Spoofcard follow these steps and start making a fake incoming call now:

- Go to Google Play Store and download the app

- Enter your real number

- Enter verification code

- Create a pin

- Click on Number to Call and enter the recipient’s number

- Click on Caller ID to Display and select a virtual number

- Tap the green Call button

Pros

- Easy to use

- Unlimited virtual phone numbers

- Send text messages

- Voice changer

- Call straight to voicemail

- Record phone calls

Cons

Need to purchase credits to send texts and make calls

SpoofCard is the best fake caller ID app on Android thanks to its ease of use, wide range of features, unlimited virtual numbers, and ultra-reliability. Download this prank-calling app now from Google Play and try it out for free!

Спуфинг геолокации

Спуфинг геолокации происходит, когда пользователь применяет технологии, чтобы создать впечатление, будто они находятся где-то в другом месте, а не там, где они находятся на самом деле. Наиболее распространенная подмена геолокации — использование Виртуальная частная сеть (VPN) или DNS Прокси-сервер, чтобы пользователь выглядел находящимся в другой стране, штате или территории, отличной от того, где он фактически находится. Согласно исследованию GlobalWebIndex, 49% глобальных пользователей VPN используют VPN в основном для доступа к развлекательному контенту, ограниченному территорией. Этот тип спуфинга геолокации также называется геопиратством, поскольку пользователь незаконно получает доступ к материалам, защищенным авторским правом, с помощью технологии спуфинга геолокации. Другой пример спуфинга геолокации произошел, когда игрок в онлайн-покер в Калифорнии использовал методы спуфинга геолокации для игры в онлайн-покер в Нью-Джерси, что противоречит законам штатов Калифорния и Нью-Джерси. Судебные доказательства геолокации подтвердили спуфинг геолокации, и игрок потерял более 90 000 долларов в качестве выигрыша.

What are the legitimate reasons for phone spoofing?

Although phone number spoofing is usually associated with scams and irritating telemarketing calls, there’s a long list of legitimate — and even mundane — reasons why individuals and organizations would want to know how to spoof a phone number.

Here are some of the many legal uses of phone spoofing to manipulate caller ID info:

-

Law enforcement: Police and other enforcement agencies commonly use phone number spoofing to contact people covertly.

-

Healthcare: In fields where client confidentiality is paramount, spoofed numbers help to preserve privacy.

-

Helplines: Phone spoofing allows vulnerable people to reach out for help discreetly.

-

Journalists: Sources may wish to communicate with journalists without disclosing their location or identity, and vice versa.

Как происходит спуфинг

Термин «spoof» (спуф) в английском языке существует уже более века и относится к любой форме обмана. Однако сегодня он в основном используется в тех случаях, когда речь идет о кибер-преступности. Каждый раз, когда мошенник маскирует себя под другого человека (организацию, сайт, отправитель и пр.), то такой случай – это спуфинг.

Спуфинг может применяться к различным коммуникационным каналам и задействовать различные уровни технических ноу-хау. Чтобы спуфинг-атака была успешной, она должна включать в себя определенный уровень социальной инженерии. Это означает, что методы, которые используют мошенники, способны эффективно обмануть своих жертв и заставить их предоставить свою личную информацию. Мошенники используют методы социальной инженерии, чтобы играть на уязвимых человеческих качествах, таких как жадность, страх и наивность.

Примером такого типа социальной инженерии является случай, когда мошенник полагается на чувство страха жертвы в попытке заполучить от него информацию или деньги. Мошенничество с внуками — это когда мошенник притворяется членом семьи (внуком) и якобы заявляет жертве (бабушке или дедушке этого внука), что у него неприятности и ему срочно нужны деньги. Мошенники часто нацеливаются в таких ситуациях именно на пожилых людей из-за предвзятого представления о том, что пожилые люди менее технически грамотны.

How Does Caller ID Spoofing Work?

Caller ID spoofing works in a few ways, the most popular being through VoIP (Voice-over-Internet-Protocol) technology. VoIP is the technology that allows for voice communications to be sent over an Internet connection rather than through a typical phone line or cell tower. Some VoIP providers allow users to configure the number they display as the caller ID through the configuration page on their website.

Caller ID spoofing with VOIP works like this:

- The user opens the application (web or mobile) of the spoofing provider.

- They enter the number they wish to call, followed by the number they wish to display.

- When they press “send” or “call,” the call is sent through a VoIP service

- The VoIP Service changes the outbound caller ID and then connects the user to their desired number.

Пишем ARP-спуфер на Python

arpSpoof.py

Python:

Python:

opwho-hasis-at

Python:

Python:

команды приведены под Kali Linux

Код:

Детектор ARP-спуфинга

В основе нашей программы будет лежать сравнение ARP-таблиц. Из них мы узнаем кто пытается нас перехватить. Для начала требуется импортировать нужные модули. Использовать мы будем по прежнему Scapy. Весь код я помещу в файл с названием arpDetector.py.

Python:

Также создадим массив, в который поместятся все необходимые для анализа данных.

Python:

Теперь переходим к основе нашего детектора. Требуется создать цикл в котором утилита будет сравнивать всю получаемую информацию и если при чтении таблиц возникнет несостыковка, будет выведено сообщение о перехвати трафика с указанием IP адреса хакера. Создаем все это при помощи следующих строк.

Python:

arpDetector

Анализ перехваченного трафика

Итак, в предыдущих главах мы разобрали ручной способ перехвата пакетов. Теперь нужно разобраться как их прочитать. В этом нам поможет инструмент Wireshark. Работает он в связке с Npcap, поскольку эта утилита выполняет роль перехвата трафика и дублирования его для дальнейшей отправки в нашу акулу. Зайдя в главное окно нашей утилиты нас приветствует выбор сетевой карты для работы. Если ты используешь беспроводную сеть, то тебе следует выбрать wlan, в случаи проводного соединения кликни на eth0, а виртуального lo. После приступаем к нашему перехвату. Для этого следует кликнуть на иконку плавника в левом верхнем углу. По истечении нескольких минут останавливаем работу и видим огромное количество перехваченных пакетов. Чтобы в этом ориентироваться и вытаскивать только нужную информацию следует использовать фильтры. Допустим, чтобы вывести только те пакеты, которыми цель обменивалась с сервером следует использовать такой запрос:

Код:

Код:

src

Код:

FollowОтследитьTCP StreamПоток TCPtcpdump

Подводим итоги

Итак, в этой статье я постарался максимально детально и понятно объяснить тебе, что такое ARP-спуфинг и как он работает. Мы разобрали все основные понятия, написали собственный детектор и спуфер на питоне. Разобрались с перехватом трафика в Kali Linux, а также задели работу фильтров в Wireshark. Используя весь материал ты сможешь проводить самостоятельно ARP атаки в виртуальных средах

Но важно помнить, что такому типу атак подвержен только незащищенный трафик. Если жертва подключилась к сайту по протоколу HTTPS, то после перехвата всю информацию придется расшифровывать

Также, чтобы подключаться к незащищенным страницам рекомендую использовать расширение для браузеров HTTPS Everywhere (

Ссылка скрыта от гостей

/

Ссылка скрыта от гостей

). Весь исходный код программ ты можешь найти ниже.

arpSpoof.py

arpDetector.py

Терминология

Область исследования face anti-spoofing довольно новая и пока еще не может похвастаться даже сложившейся терминологией.

Условимся называть попытку обмана системы идентификации путем предъявления ей поддельного биометрического параметра (в данном случае — лица) spoofing attack.

Соответственно, комплекс защитных мер, чтобы противостоять такому обману, будем называть anti-spoofing. Он может быть реализован в виде самых разных технологий и алгоритмов, встраиваемых в конвейер системы идентификации.

В предлагается несколько расширенный набор терминологии, с такими терминами, как presentation attack — попытки заставить систему неверно идентифицировать пользователя или дать ему возможность избежать идентификации, с помощью демонстрации картинки, записанного видео и так далее. Normal (Bona Fide) – соответствует обычному алгоритму работы системы, то есть всему, что НЕ является атакой. Presentation attack instrument означает средство совершения атаки, например, искусственно изготовленную часть тела. И, наконец, Presentation attack detection — автоматизированные средства обнаружения таких атак. Впрочем, сами стандарты все еще находятся в разработке, поэтому говорить о каких-либо устоявшихся понятиях нельзя. Терминология на русском языке отсутствует почти полностью.

Для определения качества работы системы часто пользуются метрикой HTER (Half-Total Error Rate – половина полной ошибки), которую вычисляют в виде суммы коэффициентов ошибочно разрешенных идентификаций (FAR – False Acceptance Rate) и ошибочно запрещенных идентификаций (FRR – False Rejection Rate), деленной пополам.

HTER=(FAR+FRR)/2

Стоит сказать, что в системах биометрии обычно самое большое внимание уделяют FAR, с целью сделать всё возможное, чтобы не допустить злоумышленника в систему. И добиваются в этом неплохих успехов (помните одну миллионную из начала статьи?) Обратной стороной оказывается неизбежное возрастание FRR – количества обычных пользователей, ошибочно классифицированных как злоумышленников

Если для государственных, оборонных и прочих подобных систем этим можно пожертвовать, то мобильные технологии, работающие с их огромными масштабами, разнообразием абонентских устройств и, вообще, user-perspective ориентированные, очень чувствительны к любым факторам, которые могут заставить пользователей отказаться от услуг. Если вы хотите уменьшить количество разбитых об стену телефонов после десятого подряд отказа в идентификации, стоит обратить внимание на FRR!

How to tell if your phone is spoofed

There are a number of telltale signs which indicate that your number is being spoofed. If your spoofed phone number is being used to spam lots of potential victims, you may notice:

-

Incoming calls or text messages responding to communications you didn’t initiate.

-

Calls or messages from people asking who you are.

-

People you don’t know calling or texting you asking to stop bothering them.

-

Incoming calls that appear to be from your own phone number.

Can you find out who spoofed you?

Discovering whether your phone number’s been spoofed isn’t easy. And since VoIP service providers allow callers to configure custom caller ID information, finding out who is spoofing your phone number can often be very difficult.

If you do ever get spoofed and the attacker tries to further compromise your phone, using a strong Android anti-malware app or iPhone security software can make sure your device stays safe.

Что такое спуфинг по электронной почте

Как следует из названия, киберпреступники подделывают электронные письма таким образом, что они, похоже, исходят от того, кому вы доверяете. Что такое подмена электронной почты? Можно определить отслеживание электронной почты как метод, при котором киберпреступники «используют» действующие идентификаторы электронной почты для отправки вам фишинговых писем и сообщений.

Например, вы можете получить электронное письмо от какого-либо финансового учреждения, такого как PayPal или вашего банка. В письме не будет ничего подозрительного, поскольку идентификатор электронной почты связан с PayPal. Единственное отличие, которое вы можете обнаружить в поддельных письмах, заключается в том, что они запрашивают у вас вашу личную и/или финансовую информацию. Он может просто сказать, обновить вашу информацию и попросить вас нажать на ссылку в электронном письме.

Несмотря ни на что, никогда не нажимайте ссылки даже в подлинных письмах, если они просят вас обновить вашу информацию. Введите URL-адрес вручную, а затем выполните необходимые действия. Вы никогда не знаете, какое письмо является просто попыткой фишинга.

Как работает Email Spoofing

Если вы видели конфигурацию учетной записи электронной почты в своих почтовых клиентах, вы увидите, что исходящий сервер всегда содержит SMTP (простой протокол передачи почты). Каждый пользователь и почтовые провайдеры в Интернете используют SMTP для отправки почты. Протокол, однако, пригоден для использования. Это причина, по которой вы не можете убить весь спам на входе. Последний раз протокол обновлялся в 2008 году (на момент написания этой статьи) и, тем не менее, не содержит фильтров, позволяющих отличить исходные заголовки сообщений электронной почты от поддельных заголовков.

Не для того, чтобы вас здесь смущать, но когда вы отправляете электронное письмо с помощью веб-почты и почтовых клиентов, веб-почта или клиенты прикрепляют к письму заголовок , чтобы получатель веб-почты и клиенты знали путь, по которому он прошел, чтобы достичь получатель. Эти заголовки могут быть легко использованы и отредактированы вручную.

Если вам интересно, как кто-либо может отправлять письма с использованием вашего идентификатора электронной почты, потребуется лишь небольшое изменение этих заголовков, чтобы оно показывало, что электронная почта пришла с вашего идентификатора электронной почты. Теперь, если вы получите электронное письмо от своего собственного идентификатора электронной почты, вам станет любопытно или беспокоиться, если идентификатор будет скомпрометирован. Хотя пароль лучше менять, в большинстве случаев это может быть просто подмена электронного письма.

Как уберечься от подделки писем

Большинство правил защиты от спуфинга электронной почты такие же, как и в случае фишинга:

- Если письмо не имеет смысла, удалите его

- Если электронное письмо приходит от вашего финансового учреждения, но запрашивает ваш пароль или какую-либо другую информацию, позвоните в финансовое учреждение и спросите, действительно ли они отправили вам электронное письмо. Высоки шансы, что у них нет.

- Не смотря ни на что, никогда не нажимайте ссылки в электронной почте, чтобы открыть веб-сайты вашего банка; всегда вводите их в адресную строку браузера вручную

Хотя вышеперечисленное является распространенным явлением, лучший способ защиты от подделки электронных писем заключается в использовании цифровых подписей. Есть много компаний, которые предоставляют электронные подписи электронной почты, в том числе некоторые, которые предоставляют ее бесплатно. Если вы отправите электронное письмо с цифровой подписью, почтовый клиент на стороне получателя проанализирует заголовок для поиска несанкционированного доступа. Если он обнаружит что-то подозрительное, он сообщит вам, когда вы попытаетесь открыть письмо.

В любом случае, если вы получили поддельное письмо, сообщите об этом в соответствующее учреждение. Уведомляя об этом учреждение, вы также можете включить CC в « cert@cert.org », чтобы киберпреступники могли также взглянуть на него.

Безопасный путь для следования . Если вы получаете электронное письмо от вашего банка, поставщика кредитной карты, PayPal или финансового учреждения с просьбой нажать на ссылку и что-то изменить, игнорируйте ее.

Некоторые из вас, возможно, захотят прочитать о компромиссе деловой электронной почты здесь.

SpoofTel:

SpoofTel offers you the ability to send SMS messages and “spoof” caller ID through a masked telephone number. Users can fake caller ID by showing other phone numbers they wish on call display to protect privacy. SpoofTel Ltd. claims the world’s highest quality and feature-rich caller ID spoofing service. The interesting part is SpoofTel offers a free trial with voice changing and soundboards. Users can test out SpoofTel and experience our call quality and other advanced features in this free trial. You’ll like the premium features and go-ahead to ‘deposit funds’ and use them all.

SpoofTel Features:

- Caller ID Spoofing.

- Text Messaging, Voice Calls, and call recording

- Call Scheduling

- Fax Spoofing, Local Number, Toll-free number

- Voice mail services

Спуфинг и TCP / IP

Многие протоколы в наборе TCP / IP не предоставляют механизмов для аутентификации источника или получателя сообщения, и поэтому они уязвимы для атак с подделкой сообщений, когда приложения не принимают дополнительных мер предосторожности для проверки личности отправляющего или получающего хоста

Подмена IP и Подмена ARP в частности, может использоваться для кредитного плеча Атаки посредника против хозяев на компьютерная сеть. Атаки со спуфингом, использующие преимущества протоколов набора TCP / IP, могут быть смягчены с помощью брандмауэры способен глубокая проверка пакетов или путем принятия мер для проверки личности отправителя или получателя сообщения.

CovertCalling

Change your call display number instantly with CovertCalling and spoof any phone in the world! This caller ID spoofing Android app is easy to use and makes your real number untraceable.

How to use CovertCalling?

To use Spoofcard follow these steps and start spoofing your number now:

- Sign up to CovertCalling

- Type in the recipient’s number

- Enter the fake number that will be displayed

- Type in your number

- Hit the Call button

Cons

Can’t send text messages

Create your CovertCalling account right now and make a free spoofed phone call today! You can alter your display number instantly and protect your real number at all times.

Технология и методы

Идентификатор вызывающего абонента подделывается с помощью множества методов и различных технологий. Наиболее популярные способы подделки идентификатора вызывающего абонента — использование линий VoIP или PRI .

Голос по IP

В прошлом для подделки идентификатора вызывающего абонента требовалось глубокое знание телефонного оборудования, которое могло быть довольно дорогостоящим. Однако с помощью программного обеспечения с открытым исходным кодом (например, Asterisk или FreeSWITCH и почти любой VoIP- компании) можно подделывать звонки с минимальными затратами и усилиями.

Некоторые провайдеры VoIP позволяют пользователю настраивать отображаемый номер на странице конфигурации в веб-интерфейсе провайдера. Никакого дополнительного программного обеспечения не требуется. Если имя вызывающего абонента отправляется вместе с вызовом (вместо того, чтобы генерироваться из номера при поиске в базе данных в пункте назначения), оно может быть настроено как часть настроек на принадлежащем клиенту аналоговом телефонном адаптере или SIP-телефоне . Уровень гибкости зависит от поставщика. Провайдер, который позволяет пользователям приносить собственное устройство и разделяет услуги, чтобы номера для прямого входящего набора можно было приобретать отдельно от минут исходящих вызовов, будет более гибким. Оператор, который не следует установленным стандартам оборудования (например, Skype ) или блокирует доступ абонентов к параметрам конфигурации на оборудовании, которым подписчик владеет напрямую (например, Vonage ), имеет более строгие ограничения. Провайдеры, которые продают «оптовую IP-телефонию», обычно предназначены для того, чтобы разрешить отправку любого отображаемого номера, поскольку реселлеры хотят, чтобы номера их конечных пользователей отображались.

В редких случаях номер назначения, обслуживаемый передачей голоса по IP, доступен напрямую по известному SIP-адресу (который может быть опубликован через сопоставление телефонных номеров ENUM , DNS-запись .tel или обнаружен с помощью посредника, такого как SIP Broker). С некоторыми пользователями Google Voice можно напрямую связаться по SIP , как и все номера iNum Initiative в кодах стран +883 5100 и +888. Поскольку федеративная схема VoIP обеспечивает прямое подключение к Интернету, которое не проходит через сигнальный шлюз в коммутируемую телефонную сеть общего пользования , она разделяет преимущества (почти бесплатный неограниченный доступ по всему миру) и недостатки (приложения ernet).

Поставщики услуг

Некоторые службы спуфинга работают аналогично предоплаченной телефонной карте . Клиенты заранее оплачивают персональный идентификационный номер (PIN). Клиенты набирают номер, предоставленный им компанией, свой PIN-код, номер назначения и номер, который они хотят использовать в качестве идентификатора вызывающего абонента. Вызов переадресуется или переадресовывается и поступает с поддельным номером, выбранным вызывающим абонентом, таким образом обманывая вызываемую сторону.

Многие поставщики также предоставляют веб-интерфейс или мобильное приложение, в котором пользователь создает учетную запись, входит в систему и предоставляет номер источника, номер назначения и информацию о поддельном идентификаторе вызывающего абонента для отображения. Затем сервер выполняет вызов на каждый из двух номеров конечной точки и соединяет вызовы вместе.

Некоторые провайдеры предлагают возможность записывать звонки, изменять голос и отправлять текстовые сообщения .

Оранжевая коробка

Другой метод спуфинга — эмуляция сигнала Bell 202 FSK . Этот метод, неофициально называемый оранжевым боксом , использует программное обеспечение, которое генерирует аудиосигнал, который затем подключается к телефонной линии во время разговора. Цель состоит в том, чтобы обмануть вызываемую сторону, заставив думать, что с поддельного номера поступает ожидающий входящий вызов , хотя на самом деле нового входящего вызова нет. В этом методе часто также участвует сообщник, который может предоставить дополнительный голос, чтобы завершить иллюзию вызова в ожидании вызова. Поскольку оранжевая рамка не может по-настоящему подделать идентификатор входящего вызывающего абонента до ответа и в определенной степени полагается на хитрость вызывающего абонента, это считается не только техническим приемом, но и методом социальной инженерии .

Другие методы включают переключение доступа к сети Signaling System 7 и операторам телефонной компании социальной инженерии, которые звонят за вас с нужного номера телефона.

Services

- Many caller ID spoofing services work a lot like a calling card, although some have slightly different implementations.

- Prices vary wildly from 1 cent per minute for Zenofon to 33 cents per minute for StealthCallRecorder.

- SpoofTel is the longest running spoofing provider and offers other services such as SMS spoofing, call recording, voice changing, Spoof Fax, Personal and Toll Free Spoof Numbers.

- Spoofcard is one of the most famous spoofing service and they offer sweet bells and whistles such as call recording and voice changers, although they do charge over 14 cents per minute.

- Go with zenofon for no frills spoofing on the cheap, spoofcard or spoofninja if you need bells and whistles and don’t mind being ripped off a bit.

- It is also possible to spoof caller ID yourself with an IP PBX, but this is too much trouble to go through unless you’re a super 1337 phreak.