Methods to get rid of the MEMA Trojan Virus

It is impossible to save your machine if the destructive element of the MEMZ trojan is activated. But, we can try to recover your computer, if the clean version is used. There is no guarantee that your computer can be rescued without any damage.

We can but try to see if this situation can be diffused with a few options. You can try these methods but if you do not notice any changes, your last resort will be to reset your computer and remove all the files in it.

These are your techniques to deal with it if your computer has been displaying symptoms of having the MEMZ trojan virus:

- Kill the MEMZ task

- Scan the system

- Do a System Restore

- Reset the System

- Fix the OS Master Boot Record

Какой вред нанес червь Морриса

Всего за несколько дней вирус распространился по всей компьютерной сети, состоявшей из нескольких десятков тысяч компьютеров. Вредоносную активность сразу же обнаружили администраторы сети и привлекли большое количество разработчиков для борьбы с нею.

За 12 часов активной работы и изучения кода программисты смогли написать закрывающую дыры заплатку и начать распространять её по сети. К сожалению, сам вирус мешал сделать это быстро.

Возросшая нагрузка на сеть буквально обрушила её в самых узких местах и отдалённые клиенты долгое время не могли подключиться для получения критических обновлений.

Сам Моррис испугался масштабов своей работы и попытался исправить ситуацию. Он не заложил так называемый “рубильник” для быстрого отключения вируса, но имел в голове план по его обезвреживанию. Лично заявить о случившемся и помочь остановить сетевую эпидемию Моррис не смог, он попытался опубликовать анонимные извинения и выложить инструкцию по “лечению”.

Решением проблемы занимались специалисты Центра национальной компьютерной безопасности, Национального института науки и технологий, Агентства военной связи, Министерства энергетики США, ЦРУ, ФБР и других организаций США. Как вы помните, выбранная для атаки Моррисом сеть ARPANET охватывала множество правительственных и военных институтов страны.

С вирусом разобрались за несколько дней и принялись подсчитывать нанесенные им убытки.

Аналитики полагают, что вред был нанесен примерно 6000 персональных компьютеров, что составляло около 10% всех устройств в сети на тот момент. Ущерб каждому устройству оценивался от $200 до $50 тыс

в зависимость от важности хранимых на нем данных

В итоге власти озвучили предполагаемую стоимость общего ущерба от $100 тыс. до $10 млн. Начался поиск и установление личности виновника происшествия.

Первые ласточки

Усвоив то, о чём говорил и писал Джон фон Нейман, группа сотрудников американской компании Bell Laboratories в 1961 году создала для компьютеров IBM 7090 оригинальную игру Darwin. Во время этой игры энное число ассемблерных программ («организмов») загружалось в память компьютера. Организмы, принадлежащие одному игроку, должны были поглотить организмы другого игрока, захватывая при этом всё больше и больше игрового пространства. Победу праздновал тот игрок, организмы которого захватывали всю игровую память.

Эта компьютерная игрушка в будущем получила не одно продолжение (например, Core War), но именно она считается прототипом сегодняшних компьютерных вирусов.

Самовоспроизводящиеся алгоритмы легли в основу и других игровых программ: Creeper (1971), Rabbit (1974), Animal (1975) и др. Все они не были компьютерными вирусами в нашем понимании, поэтому многие эксперты не склонны относить их к вредоносному ПО.

Широкое распространение последнего началось с наступлением 80-х годов прошлого столетия — эры персональных компьютеров и флоппи-дисков (дискет). Так, в 1981 году появился первый в истории вирус для персонального компьютера Apple II — Elk Cloner. Его автором стал 15-летний школьник Ричард Скрента. Это был «загрузочный» вирус, поражающий операционную систему DOS в момент её запуска на ПК с дискеты (да-да, были времена, когда операционки помещались на флоппи-дисках). На практике вирус не вредил компьютеру, но обнаруживал себя после загрузки ОС с заражённой дискеты благодаря отображению на мониторе особого сообщения в стихотворной форме. В момент взаимодействия со «здоровой» дискетой вирус копировал себя на неё и так путешествовал с компьютера на компьютер. В итоге это привело к первой в истории планеты «вирусной эпидемии». Пусть и не столь масштабной, но всё-таки эпидемии.

Спустя пять лет, в 1986 году, свой первый вирус получил и персональный компьютер IBM. Его имя — Brain. В авторах вируса значились пакистанские программисты братья Амджад и Базит Алви. Разработка этого программного продукта была вполне оправданной. По крайней мере, если верить его творцам. С помощью компьютерного вируса, подменяющего загрузочный сектор на дискете вредоносным ПО, они хотели наказать местных пиратов, ворующих у их компании программное обеспечение.

Хотели и наказали. Правда, наказали и пиратов, и десятки тысяч пользователей по всему миру. «Вырвавшийся» каким-то образом из Пакистана вирус только в США заразил почти 20 тысяч ПК. По тем временам это была уже эпидемия вселенского масштаба!

В дальнейшем число компьютерных вирусов, их виды и скорость распространения только возрастали. В последнем, кстати, следует винить закат эры флоппи-дисков и рассвет Интернета.

Тем из вас, уважаемые читатели, кто хочет детально ознакомиться с хронологией возникновения известных компьютерных вирусов на планете, могу порекомендовать статью в англоязычной Википедии. Там вы найдёте многочисленные любопытные факты о «правирусах» (скажем, Jerusalem/1987 или Morris worm/1988) и обновите свои знания о свежем вредоносном ПО (к примеру, «троянском коне» Game Over/2013). Конечно, если с английским вы на ты.

БУДУЩЕЕ КОМПЬЮТЕРНЫХ ВИРУСОВ

Если первый вирус отличался не особо серьезной угрозой компьютерам и вообще изначально авторы не хотели никому навредить, то через время многие программисты узнали, что самовоспроизводящаяся программа в принципе может стать неплохим источником дохода и позволяет достичь многих преступных целей.

Сейчас стремительно развивается киберпреступность, но это также заставляет создавать все более совершенные системы безопасности.

В настоящее время методы хакеров стали гораздо изощреннее, для обучения они используют информацию, которая находится в открытом доступе.

Предполагается, что киберпреступники будут чаще создавать вирусы для взломов PoS-терминалов.

Сложно дать точный прогноз будущего компьютерных вирусов, когда происходит постоянная борьба между киберпреступниками и системами защиты. А ведь все когда-то началось с тестовой программы, которая была разработана всего лишь для проверки теории…

Почему смерть Джона Макафи не поставила точку в бесконечных обсуждениях крутых поворотов его судьбы:

__________________________________________________________________________________________

БИОГРАФИЯ ДЖОНА МАКАФИ КРУТОЕ ПИКЕ «ВОЗДУШНОГО ЦЫГАНА» И СОЗДАТЕЛЯ АНТИВИРУСА MCAFEE

__________________________________________________________________________________________

Наш онлайн-портал ️ digitalocean.ru

СОЦСЕТИ

️ Instagram: instagram.com/digital.oc

️ Facebook:

️ Twitter:

️ Вконтакте: vk.com/digitalocean_ru

What can the MEMZ Virus do?

The main motive of the MEMZ virus is to harm the MBR by overwriting the first 64 kb of data in the hard drive. There are two parts of the MEMZ virus – one being clean and the other being destructive. Do not let the Clean version deceive you. Both of these are equally dangerous and wield the ability to delete files at will and deal serious damage to your system.

The Clean portion of the virus contains a command panel with a lot of options like a Flashing Screen, Random Keyboard input, Tunnel effect, Reverse text, and more. You cannot end this program, even through the Task Manager. Trying to do so will ruin the system and the Master Boot Record.

The Destructive version of MEMZ is impossible to fix or get rid of. If this is run on a computer, it can put the machine in grave danger.

If one launches the MEMZ virus, they’ll see a prompt that warns them of the possible harm. We recommend pressing No since there is no reason to give yourself a virus. If you select Yes, you will be endangering your system and the data it contains.

In simple terms, this is software that gives users control over the way they use a trojan virus to ruin their computer.

Что такое AutoKMS.exe и как его удалить

Что это такое и как это работает

Вирус AutoKMS – это не вирус как таковой, это скорее инструмент для взлома. В большинстве случаев пользователи намеренно скачивают его, чтобы взломать или активировать незарегистрированные продукты Microsoft, и поэтому обходят меры безопасности и избегают оплаты. AutoKMS классифицируется как небольшая или средняя угроза, но большую часть времени незарегистрированное программное обеспечение, которое идет с ним, представляет собой реальную угрозу, подобно вирусу Трояна.

С другой стороны, это все еще нелегальный сторонний инструмент, поэтому вы никогда не можете быть уверены, на что обращаете внимание. Поскольку он подключается к удаленному хосту, существует десяток нежелательных сценариев

Он может предоставить доступ хакерам или загрузить вредоносное программное обеспечение и многое другое. Некоторые специалисты Microsoft утверждают, что AutoKMS является разновидностью вируса Troyan, но мы не будем заходить так далеко. Просто потому, что вы можете удалить его в любое время, а это не так с вирусами Troyan.

Теперь вы можете спросить, как это работает. По сути, после того, как вы скачали пиратскую версию, скажем, Microsoft Office 2016, вам потребуется AutoKMS для ее активации. Вам будет рекомендовано отключить антивирус, и это не очень разумно.

Инструмент может работать в фоновом режиме с переносной версией или может быть установлен так же, как любое другое приложение. Он подключается к удаленным серверам, имитируя процесс активации KMS от Microsoft. Затем он активирует вашу лицензию на срок до 180 дней. После истечения срока действия вам нужно будет запустить его снова, и, вуаля, вы получите новую лицензию на 180 дней.

Звучит отлично, но это не так. По разным причинам. Во-первых, пиратские версии Windows или MS Office небезопасны для использования. Большинство из них могут служить испытательным полигоном, но не намного. Во-вторых, большие установочные пакеты – рай для хакеров, где они могут вмешиваться в файлы и добавлять все, что хотят.

Кроме того, если вы используете AutoKMS с оригинальными продуктами Microsoft, есть большая вероятность того, что дела пойдут на юг. Из-за мер безопасности вся конструкция может потерпеть крах или существенно понизить производительность. Поэтому мы советуем вам удалить его как можно скорее.

Как удалить автоКМС

Как мы уже говорили выше, вы можете просто удалить его. Перейдите к панели управления и удалите его, как и любое другое приложение. Если вы не уверены, как это сделать, следуйте инструкциям ниже:

- В панели поиска введите Управление и откройте Панель управления .

- В представлении Категория нажмите Удалить программу .

- Найдите AutoKMS и удалите его.

- Удалите загруженные установочные файлы.

Тем не менее, настоятельно рекомендуется выполнить глубокое сканирование с помощью Защитника Windows или любого другого стороннего антивирусного решения и найти оставшиеся вредоносные файлы.

На данный момент лучшими антивирусами являются Bitdefender , Bullguard, и Panda . Мы настоятельно рекомендуем Bitdefender за его высоко оцененные функции, которые защитят ваш компьютер от вредоносного программного обеспечения.

Следуйте приведенным ниже инструкциям, чтобы выполнить глубокое сканирование с помощью Защитника Windows:

- Откройте Защитник Windows в области уведомлений.

- Выберите Защита от вирусов и угроз .

- Нажмите кнопку Сканировать в автономном режиме .

- Сохраните все, прежде чем продолжить, потому что компьютер перезагрузится.

- Нажмите Сканировать .

Ваш компьютер перезагрузится и выполнит тщательный поиск любого вредоносного программного обеспечения и удалит его. После этого вы должны быть в чистоте. Кроме того, вы решаете, будете ли вы удалять и удалять пиратскую программу или нет. Но всегда имейте в виду, что не существует такого понятия, как «бесплатное» программное обеспечение.

Иногда вы «платите» гораздо больше, чем платя, приобретая юридический коммерческий офис. AutoKMS – это только одна подозрительная часть пиратского программного обеспечения, и есть другие, гораздо более опасные файлы, тщательно спрятанные во время установки.

Какой у вас опыт работы с AutoKMS? Расскажите нам в разделе комментариев ниже.

СВЯЗАННЫЕ ИСТОРИИ, КОТОРЫЕ ВЫ ДОЛЖНЫ ПРОВЕРИТЬ:

- 5 лучших антивирусных программ для Windows XP с пакетом обновления 3 в 2017 году

- Вирус MEMZ: что это такое и как он влияет на Windows PC?

- Как сканировать Google Drive на наличие вирусов

- Лучшие антивирусные программы искусственного интеллекта для Windows 10

- В чем разница между WannaCry и Петей

What Is MEMZ Trojan Virus

MEMZ is a custom-made Trojan virus that was originally created by Leurak for YouTube Danooct1 as part of a parody. The creator said this virus was only intended for fun with limited listeners. He privately sent it out to other persons; however, some persons didn’t follow the request of Leurak but leaked it out online.

As a result, the source code was available to the public through some free developer sites like Github. Malicious hackers got a hold of the script and tried to distribute many more variants on the Internet by attaching it to a variety of spam and freeware downloads.

Now, you can find several versions of the virus on Github including Clean and others Destructive.

Социальная инженерия

Методы социальной инженерии тем или иным способом заставляют пользователя запустить заражённый файл или открыть ссылку на заражённый веб-сайт. Эти методы применяются не только многочисленными почтовыми червями, но и другими видами вредоносного программного обеспечения.

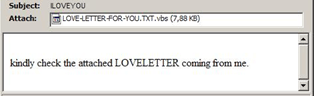

На признание «I LOVE YOU» среагировали очень многие, и в результате почтовые сервера больших компаний не выдержали нагрузки — червь рассылал свои копии по всем контактам из адресной книги при каждом открытии вложенного VBS-файла.

Почтовый червь Mydoom, «рванувший» в интернете в январе 2004 г., использовал тексты, имитирующие технические сообщения почтового сервера.

Стоит также упомянуть червь Swen, который выдавал себя за сообщение от компании Microsoft и маскировался под патч, устраняющий ряд новых уязвимостей в Windows (неудивительно, что многие пользователи поддались на призыв установить «очередную заплатку от Microsoft»).

Случаются и казусы, один из которых произошел в ноябре 2005. В одной из версий червя Sober сообщалось, что немецкая криминальная полиция расследует случаи посещения нелегальных веб-сайтов. Это письмо попало к любителю детской порнографии, который принял его за официальное письмо, — и послушно сдался властям.

В последнее время особую популярность приобрели не файлы, вложенные в письмо, а ссылки на файлы, расположенные на заражённом сайте. Потенциальной жертве отправляется сообщение — почтовое, через ICQ или другой пейджер, реже — через интернет-чаты IRC (в случае мобильных вирусов обычным способом доставки служит SMS-сообщение). Сообщение содержит какой-либо привлекательный текст, заставляющий ничего не подозревающего пользователя кликнуть на ссылку. Данный способ проникновения в компьютеры-жертвы на сегодняшний день является самым популярным и действенным, поскольку позволяет обходить бдительные антивирусные фильтры на почтовых серверах.

Используются также возможности файлообменных сетей (P2P-сети). Червь или троянская программа выкладывается в P2P-сеть под разнообразными «вкусными» названиями, например:

- AIM & AOL Password Hacker.exe

- Microsoft CD Key Generator.exe

- PornStar3D.exe

- play station emulator crack.exe

В поиске новых программ пользователи P2P-сетей натыкаются на эти имена, скачивают файлы и запускают их на выполнение.

Также достаточно популярны «разводки», когда жертве подсовывают бесплатную утилиту или инструкцию по взлому различных платёжных систем. Например, предлагают получить бесплатный доступ к интернету или сотовому оператору, скачать генератор номеров кредитных карт, увеличить сумму денег в персональном интернет-кошельке и т.п. Естественно, что пострадавшие от подобного мошенничества вряд ли будут обращаться в правоохранительные органы (ведь, по сути, они сами пытались заработать мошенническим способом), и интернет-преступники вовсю этим пользуются.

Необычный способ «разводки» использовал неизвестный злоумышленник из России в 2005-2006 годах. Троянская программа рассылалась на адреса, обнаруженные на веб-сайте job.ru, специализирующемся на трудоустройстве и поиске персонала. Некоторые из тех, кто публиковал там свои резюме, получали якобы предложение о работе с вложенным в письмо файлом, который предлагалось открыть и ознакомиться с его содержимым. Файл был, естественно, троянской программой. Интересно также то, что атака производилась в основном на корпоративные почтовые адреса. Расчёт, видимо, строился на том, что сотрудники компаний вряд ли будут сообщать об источнике заражения. Так оно и произошло — специалисты «Лаборатории Касперского» более полугода не могли получить внятной информации о методе проникновения троянской программы в компьютеры пользователей.

Бывают и довольно экзотические случаи, например, письмо с вложенным документом, в котором клиента банка просят подтвердить (вернее — сообщить) свои коды доступа — распечатать документ, заполнить прилагаемую форму и затем отправить её по факсу на указанный в письме телефонный номер.

Другой необычный случай доставки шпионской программы «на дом» произошел в Японии осенью 2005. Некие злоумышленники разослали заражённые троянским шпионом CD-диски на домашние адреса (город, улица, дом) клиентов одного из японских банков. При этом использовалась информация из заранее украденной клиентской базы этого самого банка.

Что такое вирус MEMZ и как удалить его?

1. Что такое вирус MEMZ?

MEMZ — это специально созданный троян, использующий очень сложные и уникальные полезные нагрузки, которые активируются подряд. Первые несколько полезных данных безвредны, но последние могут сделать ваш компьютер полностью непригодным для использования.

После заражения компьютера вирус отображает значок сообщение информирование пользователей о том, что они не смогут использовать свои машины, если перезапустят их. Поэтому не забывайте никогда не перезагружать компьютер с MEMZ на нем.

Если вам интересно, как проявляется этот троянец, то некоторые из его эффектов включают автоматические поисковые запросы в браузере, форму изменения курсора мыши и случайное нажатие.

Многие другие странные ошибки и сбои, заканчивающиеся туннелем экрана из бесчисленных снимков экрана, также могут влиять на ваш дисплей.

Кроме того, MEMZТроян может сделать интересную и очень разрушительную вещь: перезаписать первые 64 КБ жесткого диска.

Ваша машина не сможет запустить Операционные системы и вместо этого отобразит это сообщение: Ваш компьютер был уничтожен трояном MEMZ. А теперь наслаждайся кошкой Ньян …

После этого Nyan Cat захватит ваш компьютер. Торговая марка MEMZ — анимация Nyan Cat, выполняющая роль загрузчика.

Существует две версии MEMZ: безобидная, которую люди используют для развлечения, и версия вредоносной программы, которая влияет на Главная загрузочная запись. Второй опасен и может вывести компьютер из строя.

2. Удалить MEMZ из командной строки

- Откройте панель поиска и введите cmd.

- Выбирать Командная строка как админ.

- в Командная строка в окне введите следующую команду и нажмите Enter:

Это убивает все МЭМЗ процессы без сбоя системы. Обратной стороной является то, что Nyan Cat по-прежнему будет отображаться после перезагрузки компьютера.

Не удается запустить командную строку от имени администратора? Не волнуйтесь, ознакомьтесь с нашим кратким руководством и с легкостью решите проблему!

Отличный антивирус обязательно прочтет любые компьютерные вирусы, вредоносные программы и даже этот надоедливый и опасный троян.

Мы рекомендуем вам установить современное решение для кибербезопасности, которое поможет вам избавиться от множества других угроз, таких как шпионское ПО, программы-вымогатели и троянские вирусы.

Это антивирусное программное обеспечение на базе искусственного интеллекта постоянно учится тому, как лучше защитить ваш компьютер. Этим решением пользуются более 110 миллионов пользователей по всему миру, так что это одна из первых причин попробовать его.

4. Переустановите ОС Windows 10.

Если ни одно решение не помогло вам, вы можете попробовать только одно другое. К сожалению, некоторые троянские вирусы настолько хорошо сделаны, что только свежая переустановка ОС избавит вас от них.

Однако не стоит бояться этого шага. Просто сохраните все свои данные на внешнем жесткий диск или облако, а затем используйте установочный компакт-диск.

Переустановка Windows 10 займет у вас не более 30-40 минут. Самая трудоемкая часть — переустановка всех остальных программное обеспечение, но через несколько часов ваш компьютер будет свободен от троянских вирусов.

Не забудьте установить антивирус, чтобы защитить свой компьютер от предстоящих угроз. Вы можете использовать решение из приведенного выше или любое из них. лучшие антивирусы, совместимые с Windows 10.

Если вы когда-либо сталкивались с вирусом MEMZ на своем ПК, используйте вышеуказанные решения и сообщите нам, сработали ли они для вас, в разделе комментариев ниже.

Чтобы удалить любые другие трояны или вредоносное ПО, вы также можете рассмотреть возможность использования любого из этих лучшие инструменты для удаления вирусов для Windows 10.

Кроме того, если вам известны другие способы удаления трояна, не стесняйтесь их упоминать.

Полулегальный бизнес

Помимо студентов-вирусописателей и откровенно криминального бизнеса в интернете существует также деятельность на грани закона — бизнес «полулегальный». Системы навязывания электронной рекламы, утилиты, периодически предлагающие пользователю посетить те или иные платные веб-ресурсы, прочие типы нежелательного программного обеспечения — все они также требуют технической поддержки со стороны программистов-хакеров. Данная поддержка требуется для реализации механизмов скрытного внедрения в систему, периодического обновления своих компонент, разнообразной маскировки (чтобы защитить себя от удаления из системы), противодействия антивирусным программам — перечисленные задачи практически совпадают с функционалом троянских программ различных типов.

Принудительная реклама (Adware)

Производится внедрение в систему специальных рекламных компонентов, которые периодически скачивают рекламную информацию с особых серверов и показывают её пользователю. В большинстве случаев (но не всегда) внедрение в систему происходит незаметно для пользователя, а рекламные окна всплывают только при работе интернет-браузера (так рекламные системы маскируются под рекламные баннеры веб-сайтов).

После принятия несколькими штатами США антирекламных законов, разработчики Adware были фактически выведены за рамки закона (а почти все они — американские компании). В результате, некоторые из них максимально легализовали свои разработки: теперь Adware поставляется с инсталлятором, видна иконка на системной панели и есть деинсталлятор. Но представить себе человека, который в здравом уме и трезвой памяти добровольно установит на компьютер рекламную систему трудно, и поэтому легальные Adware стали навязывать вместе с каким-либо бесплатным софтом. При этом инсталляция Adware происходит на фоне инсталляции этого софта: большинство пользователей нажимают «OK», не обращая внимания на тексты на экране, — и вместе с устанавливаемыми программами получают и рекламные. А поскольку зачастую половина рабочего стола и системной панели заняты самыми разнообразными иконками, то иконка рекламной программы теряется среди них. В результате де-юре легальный Adware устанавливается скрытно от пользователя и не виден в системе.

Стоит также отметить, что в некоторых случаях удалить легальные рекламные системы без нарушения работы основного софта невозможно. Подобным образом производители Adware защищаются от деинсталляции.

Порнографический бизнес, платные веб-ресурсы

Для привлечения пользователей на платные веб-сайты часто также используются различные программы, которые де-юре не попадают в разряд вредоносных, поскольку они никак не скрывают своего присутствия, а на платный ресурс пользователь попадает, только положительно ответив на соответствующий вопрос. Однако такие программы часто устанавливаются в систему без ведома пользователя, например, при посещении веб-сайтов сомнительного содержания. Затем они настойчиво предлагают пользователю посетить тот или иной платный ресурс.

Ложные анти-шпионские (Anti-Spyware) или антивирусные утилиты

Это достаточно новый вид бизнеса. Пользователю «подсовывается» небольшая программа, которая сообщает о том, что на компьютере обнаружено шпионское программное обеспечение или вирус. Сообщается в любом случае, вне зависимости от реальной ситуации — даже если на компьютере кроме ОС Windows больше ничего не установлено. Одновременно пользователю предлагается за небольшую сумму приобрести «лекарство», которое, на самом деле, почти ни от чего не лечит.

What are the symptoms of Memz trojan?

- Network activity detected but not expressed in API logs;

- Anomalous binary characteristics;

The common sign of the Memz trojan virus is a steady entrance of different malware – adware, browser hijackers, and so on. Because of the activity of these malicious programs, your system comes to be really sluggish: malware utilizes big amounts of RAM and CPU abilities.

An additional visible impact of the Memz trojan virus visibility is unfamiliar operations showed in task manager. In some cases, these processes may attempt to simulate system processes, but you can understand that they are not legit by checking out the origin of these processes. Pseudo system applications and Memz trojan’s processes are always detailed as a user’s tasks, not as a system’s.