Атаки нулевого дня

Иногда злоумышленники обнаруживают уязвимость. Люди, обнаружившие уязвимость, могут продать ее другим людям и организациям, которые ищут эксплойты (это большой бизнес — это не просто подростки в подвалах, пытающиеся больше с вами связываться, это организованная преступность в действии), либо они могут использовать ее сами. Возможно, уязвимость уже была известна разработчику, но разработчик, возможно, не смог вовремя ее исправить.

В этом случае ни разработчик, ни люди, использующие программное обеспечение, не получают заблаговременного предупреждения о том, что их программное обеспечение уязвимо. Люди узнают, что программное обеспечение уязвимо, когда оно уже атаковано, часто изучая атаку и выясняя, какую ошибку оно использует.

Это атака нулевого дня — это означает, что у разработчиков было 0 дней, чтобы разобраться с проблемой, прежде чем ее уже использовали в дикой природе. Тем не менее, плохие парни знали об этом достаточно долго, чтобы создать эксплойт и начать атаковать. Программное обеспечение остается уязвимым для атак до тех пор, пока пользователи не выпустят исправление и не применят его, что может занять несколько дней.

Как можно обнаружить уязвимость нулевого дня?

Один из самых действующий и эффективных методов для обнаружения — анализ поведенческого фактора пользователей. Статистика позволяет проанализировать буквально каждый шаг человека в системе. И есть определенные шаблоны, которые можно считать нормой поведения человека. Если имеются отклонения от нормы — это уже является одним из факторов, которые могут косвенно или напрямую указывать на наличие уязвимостей 0day.

Так же, в системе или ПО можно:

- выполнить обратную разработку (т.е. исследовать «объект» с целью понять принцип его работы, проанализировать механизмы и процессы, создать интерпретацию с изменениями и т.п.);

- использовать дизассемблер (для подробного анализа программы, с целью выявления уязвимостей, изменения, поиска багов, взлома);

- осуществить фаззинг (тестирование ПО или системы путем подачи на вход ложных или случайных данных, впоследствии выполняется анализ возникших нарущений, ошибок и т.п.).

Атаки уязвимостей с нулевым днём

Иногда уязвимость обнаруживают «плохие парни». Те же хакеры, которые нашли «баг», могут продать ее другим людям и организациям, или использовать ее сами. Сейчас это большой бизнес! Это не просто подростки в подвалах, которые пытаются как-то вам напакостить, такими делами занимается организованная преступность.

Уязвимость, возможно, уже была известна разработчику, но он не смог или не захотел ее исправить. В этом случае разработчик часто не предупреждает о том, что их программное обеспечение уязвимо. И пользователи узнают, что программа имеет изъян только, когда она уже атакована. Как раз исследуя атаку и узнавая, что именно привело к сбою.

Когда происходит атака с нулевым днем – это означает, что у разработчиков не было времени, чтобы справиться с этой проблемой, прежде чем ее начали использовать. Однако «плохие парни» знали об этом «баге» достаточно долго, чтобы создать вирус и начать вредить. Программное обеспечение остается уязвимым для атаки до тех пор, пока не будет выпущено обновление. К тому же пользователям тоже необходимо время для обновления ПО, а это может занять несколько дней.

Приложение «Безопасность Windows»

Решения Palo Alto Networks для защиты от атак нулевого дня

Если злоумышленниками используются вредоносные программы или эксплойты нулевого дня, элементы платформы безопасности нового поколения Palo Alto Networks могут обеспечить безопасность вашей организации.

В предотвращении угроз используется уникальная архитектура однопроходного сканирования, поэтому трафик сканируется только один раз, даже если включены все службы подписки, включая предотвращение угроз, WildFire и фильтрацию URL-адресов. Однопроходная архитектура позволяет полностью обнаруживать угрозы и применять меры предотвращения без ущерба для производительности.

Служба предотвращения вредоносных программ Palo Alto Networks WildFire является самым продвинутым отраслевым механизмом анализа и предотвращения для уклончивых атак нулевого дня, эксплойтов и вредоносного ПО. В сервисе используется уникальный мультитехнический подход, сочетание динамического и статического анализа, инновационных методов машинного обучения, и новаторская среда анализа для обнаружения и предотвращения даже самых уклончивых угроз.

Intune

-

Войдите на портал Azure и откройте Intune.

-

Перейдите в раздел Конфигурация устройства>Профили> конфигурацииСоздать профиль.

-

Присвойте профильу имя, выберите Windows 10 и более поздних версий, выберите шаблоны для параметра Тип профиля и выберите Endpoint Protection под именем шаблона.

-

Выберите Настроить> Защитник Windows ЗащитаэксплойтовExploit Guard>.

-

Загрузите файл XML с параметрами защиты от эксплойтов:

-

Выберите OK, чтобы сохранить каждую открытую колонку, а затем нажмите Создать.

-

Перейдите на вкладку Назначения профиля, назначьте политику всем пользователям & Все устройства, а затем нажмите кнопку Сохранить.

PowerShell

Вы можете использовать глагол PowerShell или командлет . При использовании вы увидите текущее состояние конфигурации всех мер, включенных на устройстве. Добавьте командлет и расширение приложения, чтобы увидеть меры только для этого приложения:

Важно!

Ненастроенные меры защиты на уровне системы будут показывать состояние .

- Для системных параметров обозначает, что для этой меры защиты задано значение по умолчанию.

- Для параметров на уровне приложения обозначает, что для этой меры защиты будет задано значение на уровне системы.

Параметр по умолчанию для каждой меры защиты на уровне системы можно увидеть в разделе \»Безопасность Windows\».

Используйте для настройки каждой меры в следующем формате:

Где:

- <Область:>

- для указания мер, которые следует применить к определенному приложению. Укажите исполняемый файл приложения после того, как поставите этот флажок.

- <Действие>:

- , чтобы включить меры

- , чтобы отключить меры

- <Устранение рисков>.

Например, для включения предотвращения выполнения данных (DEP) с эмуляцией преобразователя ATL, а также для исполняемого файла с названием testing.exe в папке C:\Apps\LOB\tests и предотвращения создания этим исполняемым файлом дочерних процессов необходимо использовать следующую команду:

Важно!

Отделяйте каждый параметр меры запятой.

Чтобы применить DEP на уровне системы, необходимо использовать следующую команду:

Чтобы отключить меры, можно заменить на . Однако для мер на уровне приложения это действие приведет к отключению меры только для этого приложения.

Если необходимо восстановить меры по умолчанию, включите командлет , как показано в следующем примере:

В следующей таблице перечислены отдельные меры (и аудиты, если применимо) для использования с параметрами командлета или .

| Тип устранения рисков | Сфера применения | Ключевое слово параметра командлета для устранения рисков | Параметр командлета для режима аудита |

|---|---|---|---|

| Защита потока управления (CFG) | Уровень системы и уровень приложения | , , | Аудит недоступен |

| Предотвращение выполнения данных (DEP) | Уровень системы и уровень приложения | , | Аудит недоступен |

| Принудительный случайный выбор изображений (обязательный ASLR) | Уровень системы и уровень приложения | Аудит недоступен | |

| Случайные выделения памяти (ASLR снизу вверх) | Уровень системы и уровень приложения | , | Аудит недоступен |

| Проверка цепочек исключений (SEHOP) | Уровень системы и уровень приложения | , | Аудит недоступен |

| Проверка целостности кучи | Уровень системы и уровень приложения | Аудит недоступен | |

| Механизм Arbitrary code guard (ACG) | Только на уровне приложения | ||

| Блокировать изображений с низкой целостностью | Только на уровне приложения | ||

| Блокировать удаленные изображения | Только на уровне приложения | Аудит недоступен | |

| Блокировка ненадежные шрифты | Только на уровне приложения | , | |

| Защита целостности кода | Только на уровне приложения | , | AuditMicrosoftSigned, AuditStoreSigned |

| Отключить точки расширения | Только на уровне приложения | Аудит недоступен | |

| Отключить системные вызовы Win32k | Только на уровне приложения | ||

| Не разрешать дочерние процессы | Только на уровне приложения | ||

| Фильтрация адресов экспорта (EAF) | Только на уровне приложения | , | Аудит недоступен |

| Фильтрация адресов импорта (IAF) | Только на уровне приложения | Аудит недоступен | |

| Имитация выполнения (SimExec) | Только на уровне приложения | Аудит недоступен | |

| Проверка вызова API (CallerCheck) | Только на уровне приложения | Аудит недоступен | |

| Проверка использования дескриптора | Только на уровне приложения | Аудит недоступен | |

| Проверка целостности зависимостей изображения | Только на уровне приложения | Аудит недоступен | |

| Проверка целостности стека (StackPivot) | Только на уровне приложения | Аудит недоступен |

: Используйте следующий формат, чтобы включить модули EAF для библиотек DLL для процесса:

. Аудит для этой защиты недоступен с помощью командлетов PowerShell.

Обнаружение уязвимостей

Иногда уязвимость обнаруживают «хорошие парни». Хакеры находят ошибку и, не желая ею пользоваться, раскрывают ее разработчикам через службу поддержки, разнообразные форумы, Pwn2Own или программы Google Chrome bugy. Которая, в свою очередь, вознаграждает хакеров за качественное обнаружение «бага» в работе программы. Но чаще всего, разработчики сами обнаруживают опасное несоответствие в коде при тестировании ПО. И выпускают новую версию программы или обновление к существующей.

Впоследствии злоумышленники все-таки могут использовать данную уязвимость после ее раскрытия и исправления, но пользователи уже успеют подготовиться.

Некоторые компании не исправляют свое ПО своевременно после выявления «бага», поэтому, для них атаки могут быть опасными. Однако, если атака нацелена на программу с использованием уже известной уязвимости, для которой выпустили обновление, то это уже не уязвимость нулевого дня.

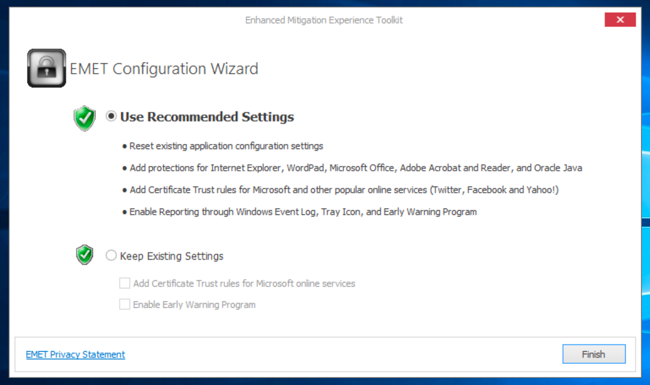

Microsoft EMET

СВЯЗАННО: Быстро защитите свой компьютер с помощью расширенного инструментария Microsoft по смягчению последствий (EMET)

Microsoft предоставляет бесплатный инструмент, известный как EMET, или Enhanced Mitigation Experience Toolkit , дольше, чем Malwarebyes Anti-Exploit. В первую очередь Microsoft ориентирует этот инструмент на системных администраторов, которые могут использовать его для защиты многих компьютеров в крупных сетях. Хотя существует значительный шанс, что EMET был установлен на рабочем компьютере, к которому у вас есть доступ, вы, вероятно, еще не используете его дома.

Однако ничто не мешает вам использовать EMET в домашних условиях. Это бесплатно и предоставляет мастера, который делает его не слишком сложным в настройке.

СВЯЗАННЫЕ: 6 советов по обеспечению безопасности приложений на вашем компьютере с помощью EMET

EMET работает аналогично Malwarebytes Anti-Exploit, заставляя определенные защиты включаться для потенциально уязвимых приложений, таких как ваш веб-браузер и плагины, и блокируя обычные методы использования памяти . Вы можете использовать его для блокировки других приложений, если хотите испачкать руки. В целом, однако, он далеко не так удобен и прост в использовании, как Malwarebytes Anti-Exploit. Malwarebytes Anti-Exploit также предлагает больше уровней защиты, согласно этому сравнению EMET и MBAE от Malwarebytes .

Предотвращение атаки: AV и NGAV

В состав любого пакета SandBlast Agent входит модуль Anti-Malware – традиционный антивирус, который обеспечивает защиту по сигнатурам и репутации.

В случае, если клиент предпочитает использовать сторонний корпоративный антивирус – этот модуль защиты следует выключить в политике Deployment и настроить взаимные исключения в политике безопасности. В этом случае SandBlast Agent не только способен сосуществовать со сторонним антивирусом на одной станции, но и может интегрироватьс с ним. Если антивирус обнаруживает вредонос и создает событие в журнале Windows, — SandBlast Agent автоматически формирует детальный отчет форенсики для расследования инцидента – см. ниже. Механизм интеграции опробирован для антивирусов Касперского, Symantec, TrendMicro, и др.

Модуль поведенческой защиты Behavioral Guard работает независимо от Anti-Malware (или стороннего антивируса) и также обеспечивает функционал NGAV: статический анализ новых исполняемых файлов с помощью моделей машинного обучения. Это позволяет мгновенно обнаруживать новые вариации известных вредоносов и блокировать их.

Установка и настройка

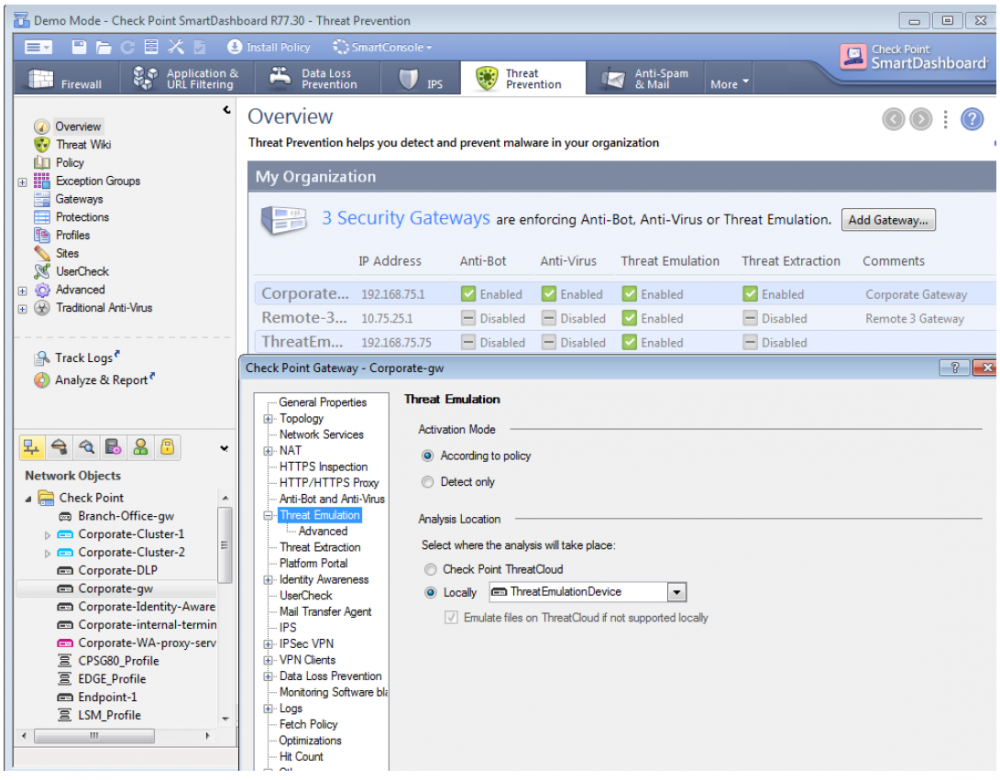

Установка компонентов Threat Emulation и Threat Extraction зависит от способа реализации технологии Check Point SandBlast Zero-Day Protection и может производиться, как и для всех блейдов компании Check Point, из общей консоли Check Point Security Gateway. Управление осуществляется через общую для всех продуктов Check Point программу управления SmartDashboard. Установку и настройку программных блейдов мы уже описывали на примере Antivirus & Anti-Malware в нашей статье «Шлюзовый антивирус Check Point Antivirus & Anti-Malware».

Внешний вид SmartDashboard и Check Point Security Gateway приведен на рисунке ниже.

Рисунок 6. Внешний вид SmartDashboard Check Point Security Gateway

Компоненты Check Point SandBlast Zero-Day Protection могут быть настроены на обнаружение и предотвращение атак или только на их обнаружение.

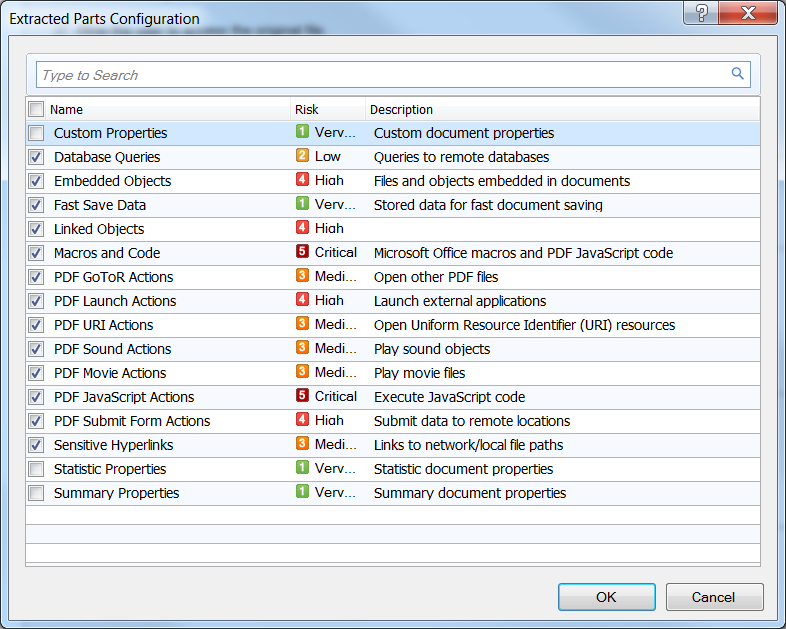

В отношении Threat Extraction могут быть выбраны типы возможного вредоносного содержимого, которое целесообразно исключить из файлов и из вложений сообщений электронной почты (см. рисунок ниже).

Рисунок 7. Настройка типов содержимого, извлекаемого из файлов и вложений

Кроме того, Threat Extraction может быть сконфигурирован для применения к организации в целом или в отношении конкретных лиц, доменов или отделов. Для реализации данной возможности администраторам необходимо настроить соответствующие группы пользователей на шлюзе безопасности.

Использование компонентов с известными уязвимостями

Большинство разработчиков веб-приложений используют различные компоненты, такие как библиотеки, фреймворки и программные модули. Эти библиотеки помогают разработчику избежать ненужной работы и обеспечивают необходимую функциональность. Злоумышленники ищут недостатки и уязвимости в этих компонентах для координации атаки. В случае обнаружения лазейки в безопасности в компоненте, все сайты, использующие один и тот же компонент, могут стать уязвимыми. Эксплойты этих уязвимостей уже доступны, а написание пользовательского эксплойта с нуля требует больших усилий. Это очень распространенная и широко распространенная проблема, использование большого количества компонентов при разработке веб-приложения может привести к незнанию и пониманию всех используемых компонентов, исправление и обновление всех компонентов — долгий путь.

Приложение является уязвимым, если разработчик не знает версию используемого компонента, программное обеспечение устарело, т.е. операционная система, СУБД, работающее программное обеспечение, среды выполнения и библиотеки, сканирование уязвимостей не выполняется регулярно, совместимость исправленных ПО не тестируется разработчиками. Этого можно избежать, удалив неиспользуемые зависимости, файлы, документацию и библиотеки, регулярно проверяя версию клиентских и серверных компонентов, получая компоненты и библиотеки из официальных и надежных защищенных источников, отслеживая неустановленные библиотеки и компоненты, обеспечивая план для регулярного обновления и исправления уязвимых компонентов.

Эти уязвимости несут незначительные воздействия, но также могут привести к компрометации сервера и системы. Многие крупные взломы основывались на известных уязвимостях компонентов. Использование уязвимых компонентов подрывает защиту приложений и может стать отправной точкой для крупной атаки.

Окно возможностей

Встретить незащищенную уязвимость и использовать ее для атаки – это мечта для большинства кибер-преступников. Такая возможность не только повысит их авторитет среди сообщества кибер-преступников, но и позволит им извлечь личную выгоду из атаки. Именно поэтому атаки «нулевого дня» так опасны.

Время не на стороне кибер-преступников: их окно возможностей между моментом обнаружения уязвимости и моментом ее закрытия провайдерами информационной безопасности или разработчиками ПО сильно ограничено. Но не все атаки такого типа фиксируются так быстро. Если кибер-преступник достаточно осторожен, то компания может подвергаться постоянной атаке через уязвимость, о которой она не знает. В предыдущих постах мы говорили о рисках, связанных с такими постоянными угрозами повышенной сложности (APT).

Если традиционный антивирус не работает, то как защититься?

Как мы уже сказали, задача хакера — не только сделать атаку максимально эффективной, но и не переплатить за ее организацию. Модификация известного зловреда способна обходить антивирусы, однако пройти эмуляцию угроз будет гораздо сложнее.

Итак, эмуляция — один из самых эффективных способов защиты от неизвестных угроз. Она представляет собой открытие (или запуск) подозрительного файла в изолированной среде и наблюдение за его поведением. С точки зрения архитектуры эмуляция возможна как на уровне периметра (шлюза безопасности), так и на уровне рабочей станции. Например, технология Check Point SandBlast показала 100% сопротивляемость к способам обхода эмуляции в последнем тесте NSS Labs. Эмуляция, или Threat Emulation — это одна из двух уникальных функций, лежащих в основе Check Point SandBlast. Вторая — это извлечение угрозы, Threat Extraction. Threat Extraction позволяет мгновенно предоставить пользователю безопасную копию подозрительного документа, пока производится анализ и эмуляция. Оригинал будет автоматически доступен пользователю в случае признания его безопасным.

Рисунок 1. Если файл подтвержден как безопасный, его можно скачать

Приложение «Безопасность Windows»

-

Откройте приложение «Безопасность Windows», выбрав значок щита на панели задач или открыв меню «Пуск» и выбрав параметр Безопасность.

-

Выберите плитку Элемент управления браузером приложения & (или значок приложения в левой строке меню), а затем выберите Параметры защиты от эксплойтов.

-

Перейдите в Параметры программы и выберите приложение, к которому вы хотите применить меры.

- Если приложение, которое вы хотите настроить, уже указано в списке, выберите его и нажмите Изменить.

- Если приложение отсутствует в списке, в верхней части списка выберите Добавить программу для настройки , а затем выберите способ добавления приложения.

- Используйте Добавить по имени программы, чтобы применить меры к любым запущенным процессам с таким именем. Укажите файл с расширением. Вы можете ввести полный путь, чтобы ограничить применение мер только приложением с таким именем в этом расположении.

- Нажмите Выбрать точный путь файла, чтобы использовать стандартное окно выбора файлов проводника Windows Explorer для поиска и выбора нужного файла.

-

После выбора приложения вы увидите список всех мер, которые можно применить. При выборе параметра Аудит применяется меры только в режиме аудита. Вы получите уведомление, если вам нужно перезапустить процесс или приложение, или если вам нужно перезапустить Windows.

-

Повторите шаги 3–4 для всех приложений и мер, которые вы хотите настроить.

-

В разделе Параметры системы найдите меры, которые необходимо настроить, и укажите один из следующих параметров. Приложения, которые не настроены индивидуально в разделе Параметры программы, используют параметры, настроенные здесь.

- Включено по умолчанию: эта мера включена для приложений, для которых она не задана в разделе Параметры программы для конкретного приложения

- Выключено по умолчанию: эта мера выключена для приложений, для которых она не задана в разделе Параметры программы для конкретного приложения

- Использовать значение по умолчанию: эта мера включена или отключена в зависимости от конфигурации по умолчанию, настроенной при установке Windows 10 или Windows 11; значение по умолчанию (вкл. или выкл.) всегда указывается рядом с меткой Использовать по умолчанию для каждой меры

-

Повторите шаг 6 для всех приложений и мер, которые вы хотите настроить. После настройки конфигурации выберите Применить.

Если добавить приложение в раздел Параметры программы и настроить там отдельные параметры защиты, они будут учитываться выше конфигурации для устранения рисков, указанных в разделе Параметры системы . В следующей матрице и примерах показано, как работают значения по умолчанию:

| Включено в Параметрах программы | Включено в Параметрах системы | Поведение |

|---|---|---|

| Да | Нет | Как определено в Параметрах программы |

| Да | Да | Как определено в Параметрах программы |

| Нет | Да | Как определено в Параметрах системы |

| Нет | Нет | По умолчанию, как определено в параметре Использовать по умолчанию |

Майкл добавляет приложение test.exe в раздел Параметры программы. В параметрах этого приложения для предотвращения выполнения данных (DEP) Майкл включает параметр Переопределение параметров системы и устанавливает переключатель на Включено. В разделе Параметры программы нет других приложений.

В результате предотвращение выполнения данных (DEP) включено только для test.exe Для всех остальных приложений не будет применяться DEP.

Сломанный контроль доступа

Контроль доступа дает пользователям права выполнять определенные задачи. Уязвимость, связанная с нарушением контроля доступа, возникает, когда пользователи не ограничены должным образом в задачах, которые они могут выполнять. Злоумышленники могут воспользоваться этой уязвимостью, что может привести к несанкционированному доступу к функциям или информации. Допустим, веб-приложение позволяет пользователю изменить учетную запись, из которой он вошел в систему, просто изменив URL-адрес на учетную запись другого пользователя без дополнительной проверки. Использование уязвимости контроля доступа — это атака любого злоумышленника, эту уязвимость можно найти вручную, а также с помощью инструментов SAFT и DAFT. Эти уязвимости существуют из-за отсутствия тестирования и автоматического обнаружения веб-приложений, хотя лучший способ найти их — сделать это вручную.

Уязвимости включают повышение привилегий, то есть действия в качестве пользователя, которым вы не являетесь, или действия в качестве администратора, пока вы являетесь пользователем, обхода проверок контроля доступа, просто изменяя URL-адрес или изменяя состояние приложения, манипулирование метаданными, позволяя изменять первичный ключ как другой. первичный ключ пользователя и т.д. Чтобы предотвратить подобные атаки, механизмы контроля доступа должны быть реализованы в коде на стороне сервера, где злоумышленники не могут изменять средства контроля доступа. Для предотвращения подобных атак необходимо обеспечить соблюдение уникальных бизнес-ограничений приложений с помощью моделей домена, отключение списков каталогов сервера, предупреждение администратора о повторных неудачных попытках входа в систему, аннулирование токенов JWT после выхода из системы.

Злоумышленники могут действовать как другой пользователь или администратор, используя эту уязвимость для выполнения злонамеренных задач, таких как создание, удаление и изменение записей и т.д. Если данные не защищены даже после взлома, может произойти значительная потеря данных.

Как действует функция «Блокирование подозрительных действий»?

В описании от корпорации «Microsoft» дается разъяснение, что функция «Блокирование подозрительных действий» направлена на снижение уязвимой зоны операционной системы с помощью определенных правил, которые помогают предотвратить любые действия, используемые вредоносными программами для заражения компьютеров. Функция выступает отдельным компонентом службы «Безопасность Windows» приложения «Защитник Windows»(«Windows Defender») и обеспечивает следующие компоненты:

- Правила, позволяющие включить или отключить конкретные типы поведения, например: исполняемые файлы и скрипты, непрозрачное поведение приложений и другие подозрительные сценарии;

- Выполнение централизованного мониторинга системы и аналитического аудита с последующим созданием отчета.

Первоначально она была внедрена в обновлении «Windows 10 Fall Creators Update» и была доступна только в операционной системе «Windows 10 Enterprise». Но после октябрьского обновления «Windows 10», функция «Блокирование подозрительных действий» доступна всем пользователям в настройках параметров службы «Безопасность Windows».

При включении «Блокирование подозрительных действий», «Windows 10» активирует различные правила безопасности, которые отключают функции, обычно используемые лишь вредоносными программами, чем помогают защитить ваш компьютер от заражения.

Вот некоторые из таких правил, обеспечивающие уменьшение уязвимой зоны:

- Блокирование исполняемого содержимого сообщений электронной почты;

- Блокирование создания дочерних процессов всеми приложениями «Microsoft Office»;

- Блокирование создания исполняемого содержимого приложениями «Office»;

- Блокирование приложений «Office» от внедрения подозрительного кода;

- Блокирование запуска исполняемого содержимого через «JavaScript»или «VBScript»;

- Блокирование исполнения непрозрачных сценариев;

- Блокирование вызовов «API Win32» из макроса «Office»;

- Блокирование учетных данных, похищенных из подсистемы центра сертификации локальной системы безопасности «Windows»(«lsass.exe»);

- Блокирование исполняемых файлов, если они не соответствуют доверенному списку критериев;

- Использование расширенной защиты от программ-шантажистов;

- Блокирование процесса создания инициированной команды «PSExec» и «WMI»;

- Блокирование, исполняемых через «USB», процессов, не обладающих достаточным уровнем доверия.

Функция нацелена на предотвращение подозрительных действий, которые могут быть использованы вредоносными приложениями для заражения компьютера, похищения важных данных или другого вредного воздействия. Например, эти правила блокируют исполняемые файлы, которые поступают по электронной почте, не позволяют приложениям «Microsoft Office» выполнять определенные действия и останавливают опасные макро сценарии. Когда эти правила включены, «Windows» защищает учетные данные от кражи, прекращает работу подозрительных исполняемых файлов на «USB-накопителях» и отказывается запускать скрипты, в которых могут быть замаскированные лазейки для обхода антивирусного программного обеспечения.

С полным списком правил уменьшения уязвимых зон можно ознакомиться на официальном сайте корпорации «Microsoft» в разделе документов. Пользователи операционной системы «Windows 10 Enterprise» могут самостоятельно настраивать, какие правила будут использоваться в групповой политике безопасности. А остальные потребители получают единый набор правил, и непонятно, какие именно правила используются при включении этой функции в параметрах службы «Безопасность Windows».

Просмотр событий аудита защиты от эксплойтов

Чтобы просмотреть, какие приложения были бы заблокированы, откройте приложение «Просмотр событий» и отфильтруйте следующие события в журнале мер безопасности.

| Возможность | Поставщик/источник | Идентификатор события | Описание |

|---|---|---|---|

| Защита от эксплойтов | Меры безопасности (режим ядра/режим пользователя) | 1 | Аудит ACG |

| Защита от эксплойтов | Меры безопасности (режим ядра/режим пользователя) | 3 | Не разрешать аудит для дочерних процессов |

| Защита от эксплойтов | Меры безопасности (режим ядра/режим пользователя) | 5 | Блокировать аудит изображений с низкой целостностью |

| Защита от эксплойтов | Меры безопасности (режим ядра/режим пользователя) | 7 | Блокировать аудит удаленных изображений |

| Защита от эксплойтов | Меры безопасности (режим ядра/режим пользователя) | 9 | Отключить аудит системных вызовов Win32k |

| Защита от эксплойтов | Меры безопасности (режим ядра/режим пользователя) | 11 | Аудит защиты целостности кода |

Intune

-

Войдите на портал Azure и откройте Intune.

-

Перейдите в раздел Конфигурация устройства>Профили> конфигурацииСоздать профиль.

-

Присвойте профильу имя, выберите Windows 10 и более поздних версий, выберите шаблоны для параметра Тип профиля и выберите Endpoint Protection под именем шаблона.

-

Выберите Настроить> Защитник Windows ЗащитаэксплойтовExploit Guard>.

-

Загрузите файл XML с параметрами защиты от эксплойтов:

-

Выберите OK, чтобы сохранить каждую открытую колонку, а затем нажмите Создать.

-

Перейдите на вкладку Назначения профиля, назначьте политику всем пользователям & Все устройства, а затем нажмите кнопку Сохранить.

Intune

-

Войдите на портал Azure и откройте Intune.

-

Перейдите в раздел Конфигурация устройства>Профили> конфигурацииСоздать профиль.

-

Присвойте профильу имя, выберите Windows 10 и более поздних версий, выберите шаблоны для параметра Тип профиля и выберите Endpoint Protection под именем шаблона.

-

Выберите Настроить> Защитник Windows ЗащитаэксплойтовExploit Guard>.

-

Загрузите файл XML с параметрами защиты от эксплойтов:

-

Выберите OK, чтобы сохранить каждую открытую колонку, а затем нажмите Создать.

-

Перейдите на вкладку Назначения профиля, назначьте политику всем пользователям & Все устройства, а затем нажмите кнопку Сохранить.