Как протереть жесткий диск компьютера

Этот процесс может занять от нескольких минут до нескольких часов в зависимости от размера накопителя и выбранного вами метода.

-

Создайте резервную копию всего, что вы хотите сохранить, например фотографий, ключей программного продукта и т. Д. Когда очистка жесткого диска будет завершена, не будет абсолютно никакого способа вернуть что-либо на диск.

Если вы использовали онлайн-сервис резервного копирования , вы можете смело предположить, что все ваши важные файлы уже созданы в онлайн-хранилище. Если вы не были настолько активны, выберите один из нескольких бесплатных инструментов для резервного копирования в автономном режиме, которые могут сохранить ваши файлы на внешний жесткий диск .

Сделайте резервную копию всего, что вы хотите сохранить; иногда несколько виртуальных дисков разделяют пространство на одном физическом жестком диске. Просмотрите диски (тома), которые находятся на жестком диске, с помощью инструмента « Управление дисками» в Windows.

-

Загрузите бесплатную программу уничтожения данных . Любая из первых шести программ, которые мы рекомендуем в этом списке, будет отлично работать, потому что их можно использовать для очистки жесткого диска извне Windows — необходимая функция, если вы хотите очистить жесткий диск, на котором установлена Windows.

Мы большие поклонники DBAN , нашего первого выбора в этом списке. Это, вероятно, наиболее широко используемый инструмент для очистки жесткого диска (но, пожалуйста, знайте, что он не стирает твердотельные диски ). Ознакомьтесь с нашим руководством по очистке жесткого диска с помощью DBAN, если вы нервничаете по поводу очистки жесткого диска или предпочитаете более подробное руководство.

Очистка жесткого диска не зависит от операционной системы, если вы используете один из загрузочных инструментов из нашего списка.

На самом деле существует несколько способов полностью стереть жесткий диск , но использование программного обеспечения для уничтожения данных является самым простым и, тем не менее, позволяет снова использовать жесткий диск.

-

Выполните все необходимые шаги для установки программного обеспечения или, в случае загрузочной программы, такой как DBAN, получите ISO-образ на CD или DVD-диске или устройстве USB, например, на флэш-накопителе

Если вы используете CD или DVD , этот процесс обычно включает запись образа ISO на диск, а затем загрузку с диска для запуска программы.

Если вы используете флэш-накопитель или другой USB-накопитель , этот процесс обычно включает в себя запись ISO-образа на USB-устройство и последующую загрузку с этого USB-накопителя для начала работы.

-

Протрите жесткий диск в соответствии с инструкциями программы.

Большинство программ уничтожения данных предлагают несколько различных методов очистки жесткого диска. Если вам интересно узнать об эффективности или методах, используемых для завершения очистки жесткого диска, см. Раздел Методы санации данных .

Подключите ноутбук или убедитесь, что аккумулятор полностью заряжен. Общее время, необходимое для завершения очистки жесткого диска, зависит от размера диска и скорости компьютера.

-

После правильной очистки жесткого диска вы можете быть уверены, что вся информация на диске теперь исчезла навсегда.

Теперь вы можете установить Windows на диск, создать новый раздел , продать или отдать жесткий диск или компьютер, утилизировать или утилизировать его, восстановить резервные копии файлов или все, что вам нужно сделать.

Алгоритмы гарантированного уничтожения информации

Во многих организациях используются специальные процедуры для утилизации устройств хранения информации, подразумевающие их санацию (безвозвратное уничтожение информации). Для уничтожения действительно секретной информации применяют деструктивные методы, но для данных, не представляющих особой ценности, допустимо использовать и программные алгоритмы. Таких алгоритмов существует великое множество.

Начнем, пожалуй, с широко известного, но неверно интерпретируемого американского стандарта DoD 5220.22-M. Большинство бесплатных и коммерческих приложений, которые поддерживают этот стандарт, ссылаются на старую (действовавшую до 2006 года) его ревизию. Действительно, с 1995-го по 2006-й «военный» стандарт уничтожения информации разрешал использовать метод перезаписи данных. Стандарт подразумевал трехкратную перезапись диска. Первым проходом выполнялась запись любого символа, затем — его XOR-комплимента и, наконец, в последнем проходе — случайной последовательности. Например, так:

В настоящее время военными этот алгоритм не используется; для санации носители физически уничтожают или полностью размагничивают, что называется, «в горниле ядерного взрыва». Однако для уничтожения несекретной информации этот алгоритм до сих пор применяется в различных государственных учреждениях США.

Канадская полиция уничтожает несекретную информацию при помощи утилиты DSX собственной разработки. Утилита перезаписывает данные нулями, затем — единицами, после чего записывает на диск последовательность данных, в которой закодирована информация о версии утилиты, дате и времени уничтожения данных. Секретная информация все так же уничтожается вместе с носителем.

Примерно так:

Похожим образом предлагает уничтожать информацию известный специалист в области криптографии Брюс Шнайер. Предложенный им алгоритм отличается от канадской разработки лишь тем, что третьим проходом записывается не предопределенная последовательность данных, а псевдослучайная. В момент публикации этот алгоритм, использующий генератор случайных чисел для перезаписи, подвергался критике как более медленный в сравнении с алгоритмами, которые записывали предопределенную последовательность данных. На сегодняшний (а также вчерашний и позавчерашний) день трудно себе представить процессор, который способна хоть как-нибудь нагрузить такая простая задача, но на момент публикации алгоритма в 1993 году в ходу были процессоры класса i486, работавшие на частотах порядка 20–66 МГц…

Примерно так:

В Германии для уничтожения несекретных данных принят несколько другой подход. Стандарт BSI Verschlusssachen-IT-Richtlinien (VSITR) позволяет использовать от двух до шести проходов (в зависимости от классификации информации), записывающих поочередно псевдослучайную последовательность и ее XOR-комплимент. Последним проходом записывается последовательность 01010101.

Примерно так:

Наконец, в качестве технического курьеза приведем алгоритм Питера Гутмана, предложившего перезапись в 35 проходов. Опубликованный в 1996 году алгоритм был основан на теоретическом предположении уровня остаточного магнетизма в 5% и уже на момент публикации выглядел всего лишь теоретическим изыском. Тем не менее и этот алгоритм поддерживается многими приложениями для уничтожения информации. Фактически же его использование избыточно и совершенно бессмысленно; даже трехкратная перезапись информации по любому из описанных выше алгоритмов даст точно такой же результат.

Какой алгоритм использовать? Для современных (не старше 10–15 лет) жестких дисков однократной перезаписи псевдослучайной последовательностью более чем достаточно для надежного уничтожения информации. Все, что делается сверх этого, способно лишь успокоить внутреннюю паранойю, но никак не уменьшить вероятность успешного восстановления информации.

Загрузка …

Присоединяйся к сообществу «Xakep.ru»!

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку!

Подробнее

Я уже участник «Xakep.ru»

SSD и USB накопители: фрагменты информации остаются

В связи с тем что ячейки памяти флеш-накопителей имеют ограниченное количество циклов перезаписи, производители интегрируют в SSD-винчестеры больший объем памяти, чем указано в паспорте. В процессе работы контроллер распределяет доступ к ячейкам таким образом, чтобы все они были задействованы равномерно. Это вводит программу Eraser в заблуждение, так как вместо нужных секторов контроллер подсовывает ей совсем другие ячейки.

В принципе, содержимое освободившихся ячеек можно стереть только в том случае, если вы зададите своему SSD-накопителю команду «Trim» в ручном режиме. Это возможно лишь при использовании утилит от производителя. Но и в этом случае вы не сможете полностью контролировать процесс. Таким образом, для окончательной ликвидации одного единственного файла вам придется очистить весь SSD-винчестер. При этом данные будут удалены не только из тех ячеек, которые видит Windows, но и из всей флеш-памяти, включая резервные области. Это удается осуществить, пользуясь утилитами от производителя SSD-винчестера, такими, например, как Intel SSD Toolbox или OCZs Firmware Update and Toolbox.

Если для вашего SSD-накопителя не существует подобной утилиты, вы можете попрактиковаться в работе с командной строкой в DOS-программе под названием HDDErase. Для этого при помощи UNetboot создайте загрузочную флешку с Free-DOS и скопируйте на нее программу HDDErase.exe. После этого в BIOS переключите SATA-контроллер в режим совместимости с IDE и запустите компьютер с созданного вами загрузочного внешнего носителя. Учтите, что загрузочная флешка будет определяться не как диск A: — буквой этого диска, скорее всего, окажется C: (но может и какая-то другая). Запустив программу HDDErase, следует указать ей правильную букву привода, который подлежит очистке. И утилита от производителя SSD-винчестера, и HDDErase передают SATA-команды на внутренние SSD-накопители и винчестеры, благодаря чему их контроллеры позволяют полностью и надежно перезаписать всю память. Побочным эффектом такого «низкоуровневого затирания» является ускорение работы старого твердотельного диска. Если ваш SSDвинчестер не оснащен технологиями поддержания высокой производительности (команды «Trim» или «Garbage Collection» — процедура сборки и удаления неиспользуемых данных), то после продолжительной работы он начинает подтормаживать. Процедура перезаписи ячеек памяти позволяет ускорить работу накопителя до уровня нового.

Если же вам хочется сохранить на SSD установленную операционную систему и (или) программы, то перед началом очистки носителя следует создать его образ (здесь описано как его создать)

Обратите внимание, что для этой цели необходимо использовать такое приложение, которое воспринимает лишь видимые операционной системой файлы. Подойдет, например, True Image от компании Acronis

Итак, после очистки SSD перенесите на него созданный ранее образ и работайте как прежде. Если вы устанавливаете на твердотельный накопитель новую операционную систему, мы рекомендуем сразу же создать для конфиденциальных файлов зашифрованный контейнер — например, с помощью программы TrueCrypt.

Freeware for Personal Use

Active@ KillDisk Freeware is an easy-to use & compact utility that allows to sanitize storage media with the One Pass Zeros data sanitizing standard. It permanently erases all data on Hard Disks, Solid State Drives, Memory Cards & USB drives, SCSI storage & RAID disk arrays and even two disks in parallel.

Freeware version includes Windows, Linux or MacOS X executables, User Guide, License as well as Console Boot Disk ISO image (Windows & Linux only) containing KillDisk pre-installed and bootable disk creator for CD/DVD/Blu-ray & USB disks. With Boot Disks you can boot up and sanitize any PC without needing to boot to the computer’s operating system first. System disk (where Windows OS is usually installed) can be easily sanitized this way, which isn’t possible when you run KillDisk under your computer’s Operating System.

Requirements:

Windows Application:

Windows XP / Vista / 7 / 8 / 10 / 11 (32-bit & 64-bit) Windows 2003 / 2008 / 2012 / 2016 / 2019 / 2022 Servers 38 MB free disk’s space Intel Pentium+ (32-bit or 64-bit) 512 MB+ RAM to operate

Linux Application:

Ubuntu 16.04+ or similar KDE, Gnome or other Desktop 50 MB free disk’s space Intel Pentium+ (64-bit) 1 GB+ RAM to operate

MacOS Application:

Apple OS X 10.7 and higher iMac, MacBook, Mac Pro family 14 MB free disk’s space Intel(c) Pentium+ (64-bit) 1 GB+ RAM to operate

Console Application:

Tiny & fast utility for any PC (32 & 64-bit) CD/DVD/BD/USB drive to boot from 32 MB storage space on CD/USB Intel Pentium+ 64 MB RAM for execution

Features

Reports & Certificates

After sanitizing completion, work results can be printed or saved in PDF and exported to XML

True parallel erasing of two disks at the same time, independent erase & wipe sessions

Universal Boot Disk Creator can pre-configure KillDisk Console startup process using Command Line parameters

Universal Boot Disk Creator for CD/DVD/BD/ISO/USB media Console target

Detects and displays information about all volumes, partitions, hard disks, external USB disks & Memory cards connected to your computer

Detects and displays Hard Disk Drive hidden zones (HPA/DCO areas)

Wipes out unused space on all disks completely by securely overwriting data on the physical level using data destruction method

Support for previewing & wiping out unused sectors on Apple HFS+, Linux Ext2/Ext3/Ext4, Unix UFS/XFS/JFS and Microsoft FAT/exFAT/NTFS file systems

Supports all possible I/O interfaces: IDE / USB / SATA / eSATA / SSD / SCSI disks, LUN / RAID disk arrays

Supports large-size disks (more than 4TB in size) & new disks having 4kb sector size

Built-in Hex Viewer allows to inspect raw disk’s sectors: MBR, volume boot sectors, file system records & data file clusters

Very easy to use: utility has an intuitive user interface for beginners, as well as a powerful command line mode for advanced users

Supports fixed disks (HDD), Solid State Drives (SSD), Memory Cards and USB/USB3 external devices

Supports MBR and GPT (GUID Partition Table) style partitioning for wiping/erasing of volumes

Certificate can be displayed after erase/wipe completion and saved as PDF

Erases physical disks, partitions, logical drives & even unused disk space

Об удалении данных и вопросах безопасности

Риск восстановления данных

Ни для кого не секрет, что в большинстве случаев после удаления данных их можно восстановить. В том числе данные личного характера, такие как фотографии с вечеринок, которые вы тщательно отредактировали, или документов с паролями.

Или еще хуже, когда Ваша информация попадает в руки не просто обычному любознателю, а профессионалам, которые знают как применить полученные данные, чтобы сгрести с Вас денег.

Вы можете сказать: «Такое никогда не произойдет со мной». «Я всегда удаляю все файлы» или «Я всегда форматирую диск перед тем, как он пойдет в чужие руки». Не все так просто. Данные до сих пор остаются на диске.

Когда Вы удаляете файл, он не совсем удаляется. Данные файла остаются на диске до тех пор, пока они не будут перезаписаны. Примерно тоже самое происходит, когда Вы форматируете жесткий диск. Большая часть данных так и остается. Просто диск полностью свободен для записи.

Рекомендации по работе с рисками

Чтобы обезопасить себя, Вам необходимо перезаписать/удалить/стереть всю важную информацию. Так же в ОС семейства Window необходимо очистить «файл подкачки», так как он может содержать Ваши конфиденциальные данные.

- Для безопасности данных на больших жестких дисках, более чем достаточно одного прохода перезаписи данных.

Лучшей практикой будет, конечно, регулярная перезапись свободного пространства на диске. Я практически ничего не нашел на перезаписанном пространстве большого диска. Всего лишь один раз перезаписав случайными данными, PC Inspecot File Recovery не находил ничего полезного, или находил кучу файлов, наполненных случайными данными.

Однако на дисках небольшого размера данные могут быть восстановлены, так это в большом счете зависит от шаблона, по которому идет наполнение пустого пространства случайными данными.

- Так как очистка всего свободного пространства занимает достаточно большое время, Вы можете очищать только конкретные файлы. Для конкретных файлов и папок будет намного проще и быстрее затереть информацию случайными данными. Однако, надо учитывать, что некоторые носители используют выравниватель износа на аппаратном уровне, что может препятствовать нормальной очистке диска.

- Программы очистки данных на нынешний момент так же предполагают, что необходимо стирать данные и из файла подгрузки, который используется в симействе Windows. Это можно сделать при помощи программы Ultimate Windows Tweaker или следуя данным иструкциям:

Очистка файла подкачки:

1. Откройте реестр (regedit)

2. Перейдите к ключу «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management»

3. Создайте или измените ключ ClearPageFileAtShutdown типа (REG_DWORD) на значение 1

4. Перезагрузите компьютер

Шифрование файла подкачки (Vista или выше):

1. Запустите командную строку.

2. Запустите команду «fsutil behavior set EncryptPagingFile 1».

3. Перезагрузите компьютер.

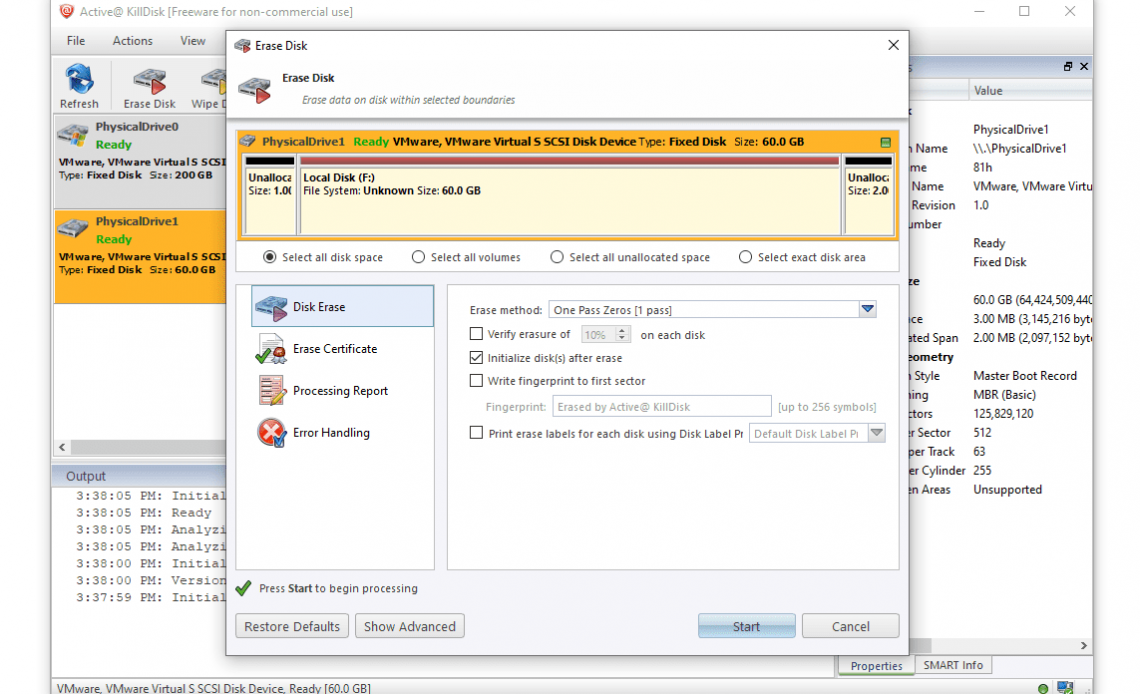

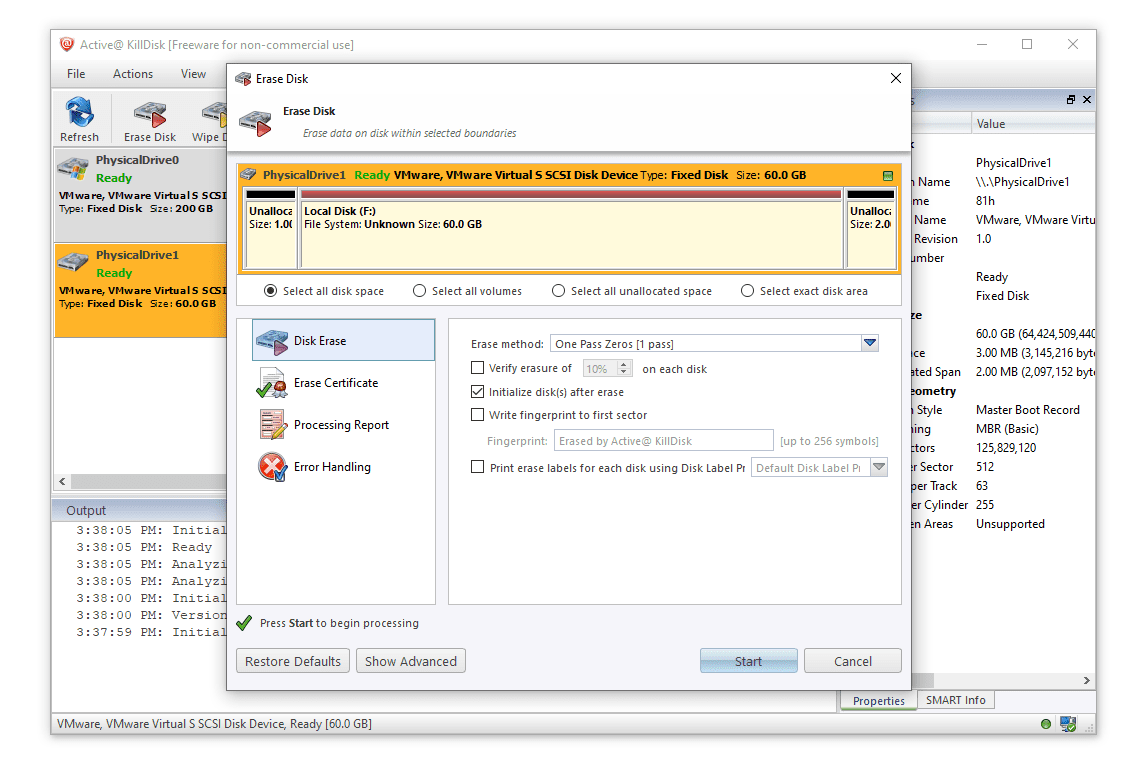

Обзор программного инструмента KillDisk v12

KillDisk — это бесплатная программа для уничтожения данных, которая может безопасно удалить любой файл на жестком диске . Его можно установить на компьютер под управлением Windows, Linux или Mac, а также загрузить с диска.

Поскольку KillDisk может запускаться с диска, его можно использовать даже для стирания жесткого диска, на котором установлена операционная система .

Это обзор KillDisk версии 12 для Windows, выпущенный 11 октября 2019 года.

Подробнее о KillDisk

Вы можете использовать KillDisk либо с диска, либо из операционной системы, как обычная программа. Boot Disk Creator — это то, что вам нужно открыть, чтобы создать загрузочную программу; используйте KillDisk для редакции Windows (оба устанавливаются при установке программы, указанной выше).

При использовании загрузочной версии вы можете стереть сразу весь жесткий диск (даже если на нем установлена операционная система), но интерфейс только текстовый. Это отличается от устанавливаемой версии, которая позволяет стирать такие вещи, как флэш-диски или другие внутренние жесткие диски. Эта версия имеет графический интерфейс, как обычная программа.

Метод санитарной обработки данных используется для удаления файлов с KillDisk является запись нуля . Это относится как к устанавливаемой версии, так и к той, которая запускается с диска.

Если вы хотите использовать KillDisk с диска, USB- устройства или из Windows, просто выберите ссылку для скачивания в разделе «KillDisk Freeware» на странице загрузки . Linux загрузки также доступна.

После установки программы загрузочную версию можно создать из параметра «Boot Disk Creator» в меню «Пуск» Windows. Вы можете записать KillDisk непосредственно на диск или USB-устройство, а также сохранить ISO-образ в любом месте на вашем компьютере, чтобы вы могли записать его позже с помощью другой программы. См. Как записать файл образа ISO для другого метода.

При использовании KillDisk из- за пределов операционной системы, используйте пробел, чтобы выбрать разделы для очистки, а затем нажмите клавишу F10, чтобы начать. См. Как загрузить с диска, если вам нужна помощь в этом.

Чтобы запустить KillDisk как обычную программу для Windows XP и Windows 10 , откройте программу Active KillDisk.

За и против

KillDisk — это универсальная программа, но она по-прежнему имеет несколько недостатков:

Плюсы :

- Стереть несколько дисков одновременно

- Может быть установлен на Windows, Mac и Linux

- Поддерживает жесткие диски размером более 4 ТБ

- Заставляет вас подтвердить удаление диска

- При желании можно стереть только свободное место

- Работает с SSD

Минусы :

- Некоторые опции работают только в профессиональной версии

- Поддерживает только один метод стирания

Мысли о KillDisk

Хотя есть несколько других данных салфетку методы и функции , которые вы можете нажмите в программе, вы не можете на самом деле использовать их в этой бесплатной версии. Вместо этого вам будет предложено обновить этот конкретный параметр.

С другой стороны, загрузочная версия позволяет просматривать файлы на жестком диске, прежде чем очистить его. Это означает, что вы можете дважды проверить, что это правильный жесткий диск, который вы хотите стереть, прежде чем делать это, что полезно, учитывая, что единственная другая информация, которую вы предоставляете для идентификации диска, это его размер.

К счастью, загрузочная версия требует, чтобы вы напечатали текст подтверждения, чтобы убедиться, что вы действительно хотите стереть жесткий диск. Устанавливаемая версия этого не делает, но до уничтожения диска остается чуть больше одного клика, что всегда хорошо.

KillDisk делает хорошую программу уничтожения данных из-за своей гибкости, но отсутствие методов очистки делает ее не столь полезной, как аналогичные программы, такие как DBAN . С другой стороны, KillDisk отличается от DBAN тем, что он может работать изнутри операционной системы, а не только с диска, поэтому есть преимущества использования обоих.

Что происходит, когда вы удаляете файл?

При работе с обычными жесткими дисками (HDD)

При удалении файла он попадает в корзину, то есть при нажатии на кнопку «Delete» на клавиатуре файл просто помечается как удалённый и ярлык на этот файл появляется в каталоге «Корзина» . По умолчанию, каталог «Корзина» включён при установке любой версии ОС Windows, он включён на каждом локальном диске, который подключён к системе. Чтобы отключить «Корзину» необходимо на рабочем столе кликнуть правой кнопкой мыши по иконке «Корзина» и выбрать Свойства. Далее нужно выбрать каждый диск из списка и поставить отметку «Удалять файлы сразу после удаления, не помещая их в корзину» , после чего кликнуть на «Применить» .

«Корзина» – это стандартная и чрезвычайно полезная функция ОС Windows. Она предоставляет возможность восстановить удалённые файлы и папки, если вы их удалили случайно, или вдруг они вам срочно понадобились. Но что происходит, когда вы очищаете корзину, то есть удаляете файлы полностью? На самом деле не происходит ровным счётом ничего! Файл полностью не удаляется с диска, и никуда не перемещается. Все, что происходит – это обновляется индекс ОС, сообщив, что дисковое пространство, выделенное под файл, теперь помечено как свободное, и любая информация может быть записана поверх этих данных.

Данный индекс, используемый обычными жесткими дисками, называется Master File Table (MFT). Индекс выглядит примерно так.

Крайний левый столбец – это блоки адресов. Средний столбец показывает данные в шестнадцатеричном коде (так называемый HEX). Правый столбец показывает, как выглядят эти данные в виде обычного текста.

Следовательно, пока операционная система не перезапишет данную область на диске новой информацией, ваш файл все ещё будет храниться на диске в полном объёме. Длиться это может достаточно долго, возможно даже несколько месяцев, всё зависит от общего объёма вашего жесткого диска, от того как вы используете ваш ПК, и от того какой это локальный диск. На системном диске (по умолчанию С:\) данные могут перезаписываться очень быстро, по прошествии нескольких минут. Потому что ОС Windows, в процессе работы, постоянно записывает всё новые и новые временные данные на диск: кэш системы, кэш программ и приложений, веб кэш и так далее.

Рассмотрим на примере: с помощью программы NTFSWalker, просканируем любой NTFS раздел на жестком диске. В левом столбце показан список файлов, которые программа смогла найти на диске. Красной буквой «X» отмечены адреса MFT, которые были полностью или частично перезаписаны, а строки с обычными значками показывают адреса, которые система ещё не перезаписала. В правом столбце можно увидеть дополнительную информацию, в том числе посмотреть в явном виде что именно записано по данному адресу. Теперь проблема стандартного удаления файлов в ОС Windows становиться более очевидной!

При работе с твердотельными накопителями (SSD)

С SSD дисками дело обстоит немного иначе. Так как твердотельные диски отличаются от стандартных HDD именно технологически, то SSD всегда записывают и перемещают записанную информацию в особом порядке, так чтобы вся физическая память устройства нагружалась равномерно. Эта стандартная функция позволяет значительно продлить время службы SSD диска, то есть позволяет рационально использовать конечное число гарантированных циклов чтения\записи. Так как все блоки памяти будут изнашиваться равномерно, то и уменьшается риск отказа отдельных блоков.

Следовательно, если вы удалили файл с адресом (допустим) 2871, то удаленная информация может рано или поздно переместиться в другое случайное для вас место, пока в какой-то момент SSD не решит окончательно перезаписать этот файл. Как тогда гарантировано удалить не нужные вам файлы? На самом деле полностью затереть отдельные файлы на SSD диске почти невозможно. Группа инженеров из Калифорнийского университета изучала этот вопрос, и убедилась на собственном опыте в том насколько сложно стереть данные с SSD. При попытке гарантированно стереть один файл, на диске всё равно оставались от 4% до 75% внутренней информации файла. Так что, я советую вам убедиться в том, что вы зашифровали свой SSD, а также что ваш диск поддерживает функцию TRIM.

На самом деле, для большинства пользователей данная проблема не является очень страшной, но в тоже время вы можете быть обеспокоены тем, что недоброжелатели могут получить доступ к удаленной информации на вашем диске. Вполне возможно, что вы работаете с секретной или деликатной информацией, работаете с документами, которые представляют промышленную тайну, или просто все ваши личные банковские данные хранятся на диске в явном виде. Так как же надёжно удалять эти данные, не опасаясь о том, что они станут известны злоумышленникам?

Есть ли разница между HDD и SSD

Еще один способ уничтожать файлы безвозвратно – использовать SSD вместо HDD. Сегодня диски SSD встречаются все чаще, ведь они отличаются высокой скоростью и надежностью. SSD представляет собой современный твердотельный накопитель, в котором отсутствуют движущиеся элементы (как в HDD).

Сегодня в SSD используется два вида памяти, а также два вида интерфейсов, которые позволяют подключить такое хранилище к ПК (SATA и ePCI). В случае с интерфейсом SATA скорость чтения данных достигает 500–600 Мб/сек., а в случае с ePCI – 600 Мб/сек. – 1 Гб/сек.

В отличие от HDD, SSD не шумят во время работы, обладают высокой скоростью чтения данных, а также меньше подвержены механическим повреждениям. Однако и стоят они на порядок выше, чем привычные для всех магнитные.

Скорость чтения/записи данных магнитных дисков составляет 60–100 Мб/сек.

Важность

Активы информационных технологий обычно содержат большие объемы конфиденциальных данных. Номера социального страхования номера кредитных карт, банковские реквизиты, история болезни и секретная информация часто хранятся на жестких дисках компьютера или серверы. Они могут случайно или намеренно попасть на другие носители, такие как принтеры, USB, вспышка, Почтовый индекс, Джаз, и REV диски.

Данные нарушения

Увеличение объема хранения конфиденциальных данных в сочетании с быстрыми технологическими изменениями и сокращением срока службы ИТ-активов обусловило необходимость постоянного удаления данных с электронных устройств при их выводе из эксплуатации или ремонте. Кроме того, скомпрометированные сети и кража ноутбука и потеря, а также потеря других портативных носителей, становятся все более частыми источниками утечки данных.

Если стирание данных не происходит, когда диск выводится из эксплуатации или теряется, организация или пользователь сталкиваются с вероятностью того, что данные будут украдены и скомпрометированы, что приведет к краже личных данных, потере корпоративной репутации, угрозам для соблюдения нормативных требований и финансовым последствиям. Компании тратят большие деньги, чтобы убедиться, что их данные стираются, когда они выбрасывают диски.[ – обсуждать] К громким инцидентам, связанным с кражей данных, относятся:

- Решения CardSystems (2005-06-19): Взлом кредитной карты раскрывает 40 миллионов счетов.

- Lifeblood (13 февраля 2008 г.): пропавшие ноутбуки содержат личную информацию, включая даты рождения и некоторые номера социального страхования (321 000).

- Ханнафорд (2008-03-17): Breach раскрывает 4,2 миллиона кредитных и дебетовых карт.

- Compass Bank (21 марта 2008 г.): Украденный жесткий диск содержит 1 000 000 записей клиентов.

- Медицинский колледж Университета Флориды, Джексонвилл (20 мая 2008 г.): Фотографии и идентификационная информация 1900 человек на неправильно утилизированном компьютере.

- Комиссия корпорации Оклахомы (2008-05-21): Сервер, проданный на аукционе, ставит под угрозу более 5000 номеров социального страхования.

- Департамент финансов, Австралийская избирательная комиссия и Национальное агентство по страхованию инвалидности (2017-11-02) — 50 000 австралийцев и 5 000 учетных записей федеральных государственных служащих.[нужна цитата ]

Соответствие нормативным требованиям

Существуют строгие отраслевые стандарты и правительственные постановления, которые заставляют организации снижать риск несанкционированного раскрытия конфиденциальных корпоративных и государственных данных. Положения в Соединенные Штаты включают HIPAA (Медицинское страхование Портативность и Акт об ответственности); FACTA (Закон о справедливых и точных кредитных операциях 2003 года); GLB (Грэм-Лич Блайли ); Закон Сарбейнса-Оксли (SOx); и Стандарты безопасности данных индустрии платежных карт (PCI DSS ) и Закон о защите данных в объединенное Королевство. Несоблюдение этого требования может привести к штрафам и ущербу репутации компании, а также к гражданской и уголовной ответственности.[нужна цитата ]

Сохранение активов и окружающей среды

Удаление данных предлагает альтернативу физическому уничтожению и размагничиванию для безопасного удаления всех данных на диске. Физическое разрушение и размагничивание уничтожают цифровые носители, требуя утилизации и способствуя электронных отходов при этом отрицательно влияя на углеродный след частных лиц и компаний. Жесткие диски почти на 100% подлежат переработке и могут быть бесплатно собраны у различных переработчиков жестких дисков после их дезинфекции.[нужна цитата ]

Ограничения

Удаление данных может не работать полностью на флэш-носителях, таких как Твердотельные накопители и USB-накопители, поскольку эти устройства могут хранить остаточные данные, недоступные для метода стирания, и данные могут быть извлечены из отдельных микросхем флэш-памяти внутри устройства.Стирание данных посредством перезаписи работает только на работающих жестких дисках, которые записываются во все сектора. Плохие сектора обычно не может быть перезаписан, но может содержать восстанавливаемую информацию. Однако плохие сектора могут быть в хост-систему и, следовательно, в программное обеспечение для стирания. Шифрование диска перед использованием предотвращает эту проблему. Программное удаление данных также может быть скомпрометировано вредоносным кодом.

Как уничтожить информацию на жестком диске

В этом разделе под термином «жесткий диск» мы будем понимать классическое устройство с вращающимися пластинами и движущимися электромагнитными головками чтения-записи. Информация, записанная на пластину, так и остается на ней вплоть до момента, когда данные будут перезаписаны.

Традиционный способ удаления данных с магнитных дисков — форматирование. К сожалению, при использовании Windows даже полное форматирование диска может привести к разным — и временами неожиданным — результатам.

Так, если используется ОС на Windows XP (или еще более старая версия Windows), при полном форматировании диска система вовсе не запишет нули в каждый сектор. Вместо этого ОС всего лишь произведет поиск плохих секторов с помощью последовательного чтения данных. Поэтому, если ты собираешься выбросить старый компьютер, работающий под управлением Windows XP, форматируй диск в командной строке, задав параметр . В этом случае команда перезапишет содержимое диска нулями столько раз, сколько задано параметром . Пример:

Начиная с Windows Vista разработчики Microsoft изменили логику работы команды полного форматирования. Теперь форматирование диска действительно перезаписывает данные нулями, и параметр становится избыточным.

Собственно, для обычного пользователя, не страдающего паранойей, на том все и заканчивается. Пользователи же, более обычного озабоченные безопасностью удаленных данных, могут вспомнить о существовавших пару десятилетий назад методах (кстати, очень дорогих), которыми на специальном оборудовании можно попробовать восстановить данные, анализируя остаточную намагниченность дорожек. Теоретическая идея метода в том, чтобы обнаружить следы информации, которая была ранее записана на дорожке, анализируя слабую остаточную намагниченность (вариация метода — анализ краевой намагниченности, когда считывать пытаются данные из промежутков между дорожками). Метод прекрасно работал для накопителей размером со шкаф и электромагнитами, которые могли сорвать с военного кокарду. Заметно худшие результаты метод показывал на дисках с объемом в десятки мегабайт и совсем плохо работал с накопителями, объем которых приближался к гигабайту (нет, это не ошибка, здесь речь именно о мегабайтах и гигабайтах).

Для современных накопителей с высокой плотностью записи, объем которых измеряется в терабайтах, подтвержденных случаев успешного применения данного метода нет, а для дисков, использующих «черепичную» запись SMR, подход невозможен в принципе.

Впрочем, чтобы исключить даже теоретическую возможность его использования, достаточно перезаписать диск не нулями, а некоторой последовательностью данных — иногда не один раз.

Загрузка …