Что такое Secure Enclave

Secure Enclave (SEP) — это процессор безопасности, включенный почти во все устройства Apple, чтобы обеспечить дополнительный уровень безопасности, так что все данные, хранящиеся на iPhone, iPad, Mac, Apple Watch и других устройствах Apple, шифруются с использованием случайных закрытых ключей, которые доступен только через процессор Secure Enclave. Эти ключи уникальны для вашего устройства и никогда не синхронизируются с iCloud. Они есть только на вашем устройстве. С помощью этого мастера покупки можно совершать через службу Apple Pay и разблокировать телефон с помощью Face ID или отпечатка пальца Touch ID, пароля и других служб, которые требуют стандартной высокой безопасности, и любому хакеру сложно проникнуть в ваши данные.

Важно отметить, что, хотя микросхема Secure Enclave интегрирована в устройство, она работает полностью отдельно от остальной системы. Это гарантирует, что приложения не имеют доступа к вашим закрытым ключам, поэтому они могут отправлять запросы только на расшифровку определенных данных, таких как ваш отпечаток пальца, например, для открытия определенного приложения

Даже если у вас есть взломанный iPhone и полный доступ к внутренним файлам системы, все, что управляется Secure Enclave, остается защищенным, поскольку оно находится далеко от системы и имеет частный чип.

Вот список устройств, которые в настоящее время имеют чип Secure Enclave:

IPhone 5S и новее.

IPad XNUMX-го поколения и новее.

IPad Air XNUMX-го поколения и новее.

IPad mini 2 и новее.

Микросхемы Mac T1 или T2

Apple TV HD XNUMX-го поколения и новее.

◉ Apple Watch всех версий.

◉ HomePod

Как поменять отпечаток пальца на айфоне

На телефонах Apple можно зарегистрировать пять отпечатков пальцев, которые будут использоваться как равноправные биометрические пароли. Возникают ситуации, когда нужно изменить какой-то из отпечатков. Как это сделать? Сначала нужно удалить уже зарегистрированный палец.

- В «Настройках» телефона перейти в «Touch ID и код-пароль».

- После запроса ввести цифровой код.

- Когда откроется список с зарегистрированными отпечатками, выбрать тот, который нужно удалить.

- Нажать «Удалить палец».

- Завершить удаление командой «Готово».

После удаления в памяти айфона освободится место для нового отпечатка, который можно настроить уже известным способом. Таким образом можно убрать зарегистрированные и поставить новые биометрические пароли сколько угодно раз.

Отвечая на вопрос о Touch ID (что это такое на айфоне), можно с уверенностью сказать, что это одна из удобных и надежных опций разработки Apple. Мысль подтверждают и пользователи айфонов последних моделей, которым сканер лица не смог заменить Touch ID и сами производители, которые задумываются о том, чтобы вернуть функцию в свои гаджеты.

Возможные недостатки M1

Несмотря на преимущества и дополнительные функции безопасности, чип Apple Silicon может иметь несколько недостатков. Некоторые из них присутствуют сейчас, в то время как другие проявляются в будущем.

Марк сказал, что самая большая проблема Apple Silicon в настоящее время — это отсутствие документации. Например, на компьютерах Mac M1 некоторые системы Apple, такие как iBoot, Secure Enclave Processor и расширения процессора, не документируются публично.

«Это означает, что внешнюю проверку компонентов безопасности Mac на базе M1 намного сложнее анализировать и проверять», — сказал Марк.

Марк добавил, что Apple не всегда открыто заявляла о недостатках аппаратной безопасности. В качестве примера он приводит уязвимость checkm8. В отличие от Apple, Марк сказал, что «Intel взаимодействовала с сообществом после раскрытия информации о Spectre и Meltdown».

Одна потенциальная проблема с переходом на безопасность Apple Silicon может стать проблемной в будущем. По мере того как Apple постепенно делает macOS более похожей на iOS, непрозрачность операционной системы может усложнить работу исследователей безопасности и инструментов безопасности.

На примере iOS Уордл сказал, что блокировка имеет свои преимущества. Из коробки iPhone — невероятно безопасное устройство. Но механизмы защиты iPhone затрудняют определение того, было ли взломано устройство. На Mac опытные пользователи могут просматривать список процессов или иным образом копаться в системе. На iPhone это не так.

«Даже мне, как исследователю безопасности, очень сложно ответить на вопрос« Не взломан ли мой iPhone? », — сказал Уордл.

Этим могут воспользоваться опытные злоумышленники, например государственные учреждения. Уордл сказал, что, хотя планка безопасности поднимается, «вредоносное ПО будет всегда». Когда эта вредоносная программа находится на заблокированном устройстве, таком как iPhone, для обычного пользователя может быть почти невозможно узнать, что они были скомпрометированы.

«Как только эти злоумышленники проникнут через очень сложный внешний вид, они останутся незамеченными, потому что пользователи или инструменты безопасности в основном скованы наручниками», — сказал Уордл. «Вы как бы достигли этой интересной точки перегиба, когда безопасность системы может быть использована против нее».

Простым примером является эксплойт, развернутый в iMessage, который случился в прошлом. Поскольку iMesssage имеет сквозное шифрование, даже Apple не может обнаружить эти атаки.

Хотя уязвимости для iPhone встречаются редко, они все же существуют. Из-за механизмов безопасности устройства их намного сложнее обнаружить и смягчить. Если macOS станет более ограниченным с точки зрения того, что могут делать пользователи и исследователи, Mac может оказаться в аналогичной ситуации. Эксплойты Mac могут стать столь же редкими и теоретически столь же невидимыми.

Уордл сказал, что преимущества безопасности M1 будут положительными для подавляющего большинства пользователей Mac. Возможность доступа к инструментам или механизмам безопасности может даже расширить «поверхность атаки», делая устройство более уязвимым для атак. Но у заблокированных систем есть вышеупомянутые проблемы.

«Я действительно не знаю, каков ответ, но я думаю, что это действительно важно, чтобы мы провели это обсуждение», — сказал Уордл.

Кроме того, M1 не обязательно защищает от пользователей, загружающих вредоносное приложение или часть вредоносного ПО в обход нотариального заверения приложения. Ничего не защищено от взлома, поэтому пользователям все равно придется проявлять осмотрительность.

Сканер отпечатков пальцев

У этой системы есть несколько версий:

- Ёмкостные;

- Оптические;

- Ультразвуковые;

- Тепловые сканеры отпечатков пальцев.

Последняя технология нам неинтересна, поскольку не используется в смартфонах и планшетах.

Ёмкостный сканер

Самый надёжный и простой сканер отпечатков пальцев. Его нельзя встроить в экран, он обычно расположен либо в кнопке питания (Redmi Note 8, iPad Air 4, Galaxy S10e), либо на задней стенке (все Google Pixel, кроме четвёртого; Samsung Galaxy S9), либо ниже экрана (iPhone 5–8, iPad, Samsung Galaxy S7).

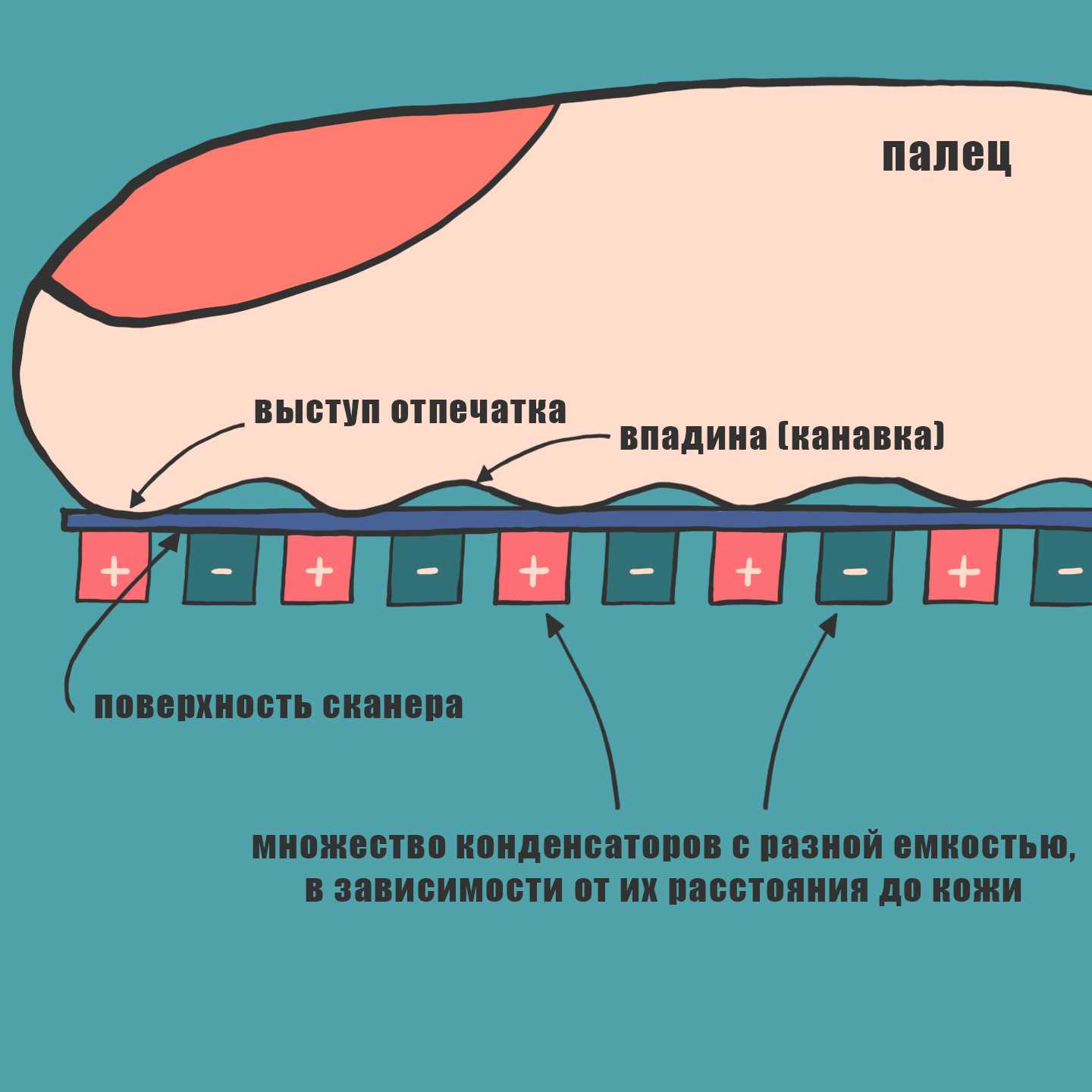

Принцип действия такой: пользователь прикладывает палец к этому сканеру. В этот момент выступающий элемент рельефа отпечатка изменяет заряд в конденсаторах, расположенных в сканере. Те элементы рельефа, которые не выступают, заряд не изменяют. Таким образом, создаётся матрица отпечатка пальца, характеризующаяся разной ёмкостью зарядов конденсаторов.

Как работает ёмкостный сканер. Иллюстрация: Светлана Чувилёва / Wylsacom Media

Как работает ёмкостный сканер. Иллюстрация: Светлана Чувилёва / Wylsacom Media

Особенностью этих сканеров является дешевизна, надёжность и высокая степень защиты: вы не сможете взломать устройство, используя силиконовый палец — он просто не будет проводить нужный для работы ток.

Оптический сканер

Если у вас сканер отпечатков, встроенный в экран, то, скорее всего, это именно оптический сканер. И он, скажем прямо, далеко не самый секьюрный. Подобные сканеры используются во всех современных дешёвых смартфонах, а также в некоторых дорогих. Например, в Huawei P30 Pro, Samsung Galaxy A32, странном ротейтере LG Wing 5G и очень дорогом Huawei Mate 40 Pro+.

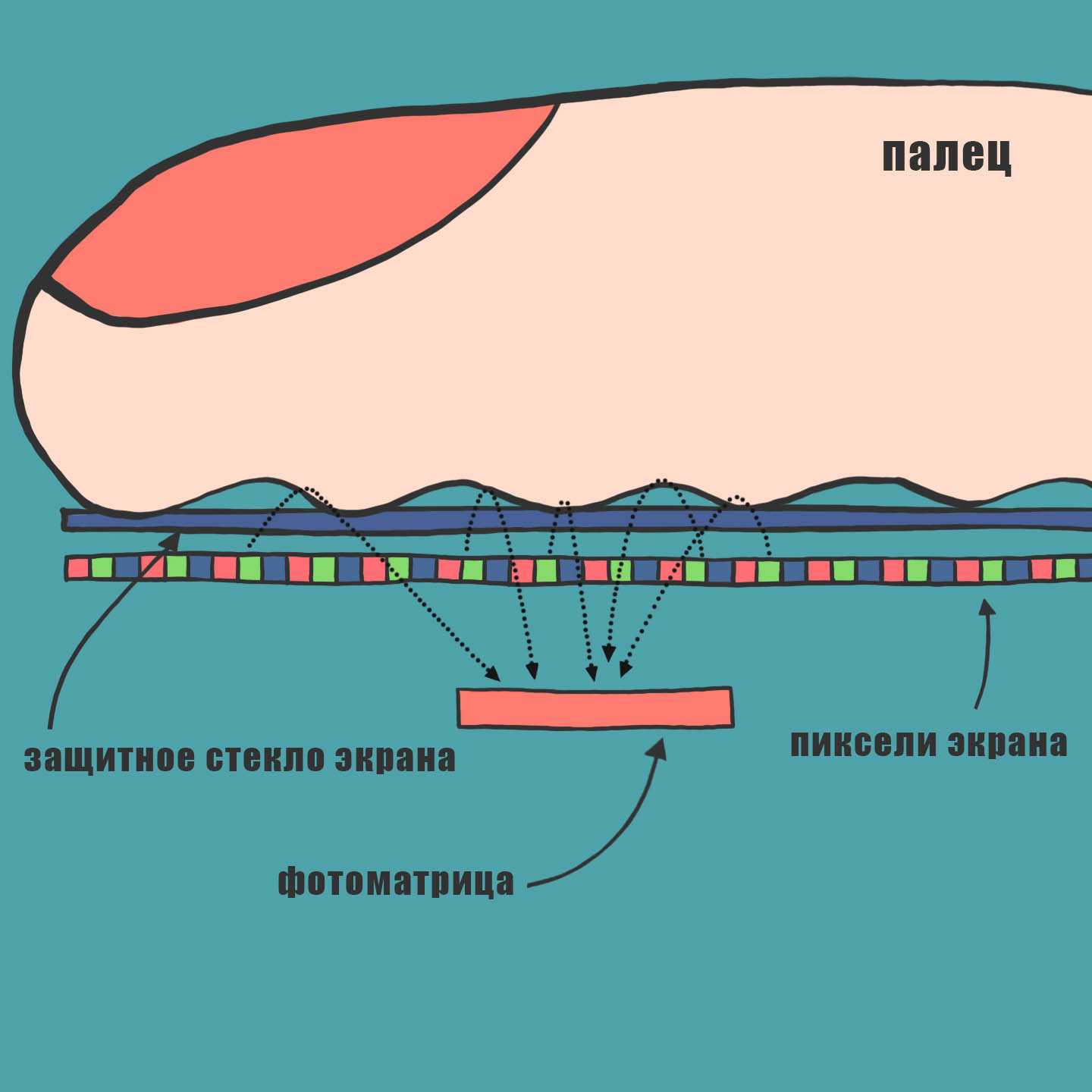

Тут всё просто: это, по сути, чёрно-белая камера, расположенная под матрицей дисплея. Такие сканеры работают исключительно с AMOLED-экранами, где каждый пиксель реагирует на поступаемый в него ток. С IPS-экранами такая штука не прокатит, поскольку матрица просто засветит сканер и вместо фото отпечатка будет чёрное пятно.

Как работает оптический сканер. Иллюстрация: Светлана Чувилёва / Wylsacom Media

Как работает оптический сканер. Иллюстрация: Светлана Чувилёва / Wylsacom Media

В теории, этот сканер легко обмануть, приложив к нему изображение отпечатка. Но технология не стоит на месте, так что в 2021 году сделать это довольно сложно.

Ультразвуковой сканер

Самый редкий гость среди сканеров отпечатков пальцев. Его можно найти в смартфонах линейки Samsung Galaxy S10, S20, S21, а также во флагманских Galaxy Note.

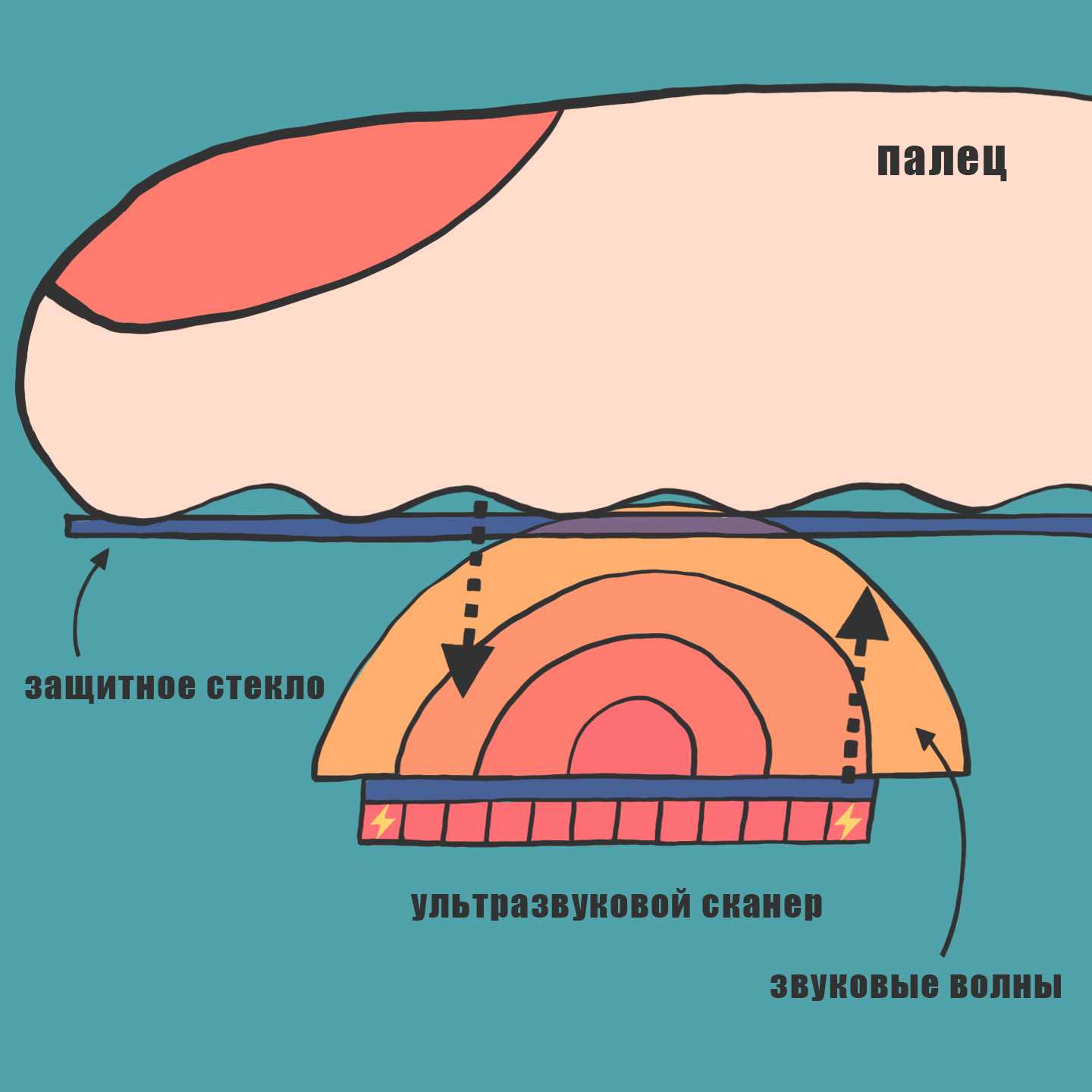

Принцип работы такой: в ультразвуковом сканере есть пьезоэлектрик. Как только на него поступает ток, он начинает очень быстро колебаться. За секунду таких колебаний может быть примерно 32 тысячи. При колебании он генерирует звуковые волны в ультразвуковом диапазоне. Они рассыпаются во все стороны, включая в ту, где находится палец. Какие-то волны, отражаясь от поверхности пальца, возвращаются быстро, а какие-то — с небольшой задержкой. На основе времени их возвращения и создаётся матрица отпечатка пальца.

Как работает ультразвуковой сканер. Иллюстрация: Светлана Чувилёва / Wylsacom Media

Как работает ультразвуковой сканер. Иллюстрация: Светлана Чувилёва / Wylsacom Media

Ультразвуковой сканер быстрый, точный, а ещё очень дорогой. Найти смартфон с ним будет довольно сложно, поэтому пока можно сказать, что эти устройства находятся в вакууме: они продаются, их покупают, они действительно хороши, но вряд ли войдут даже в топ-20 самых популярных устройств любой из стран.

Общее

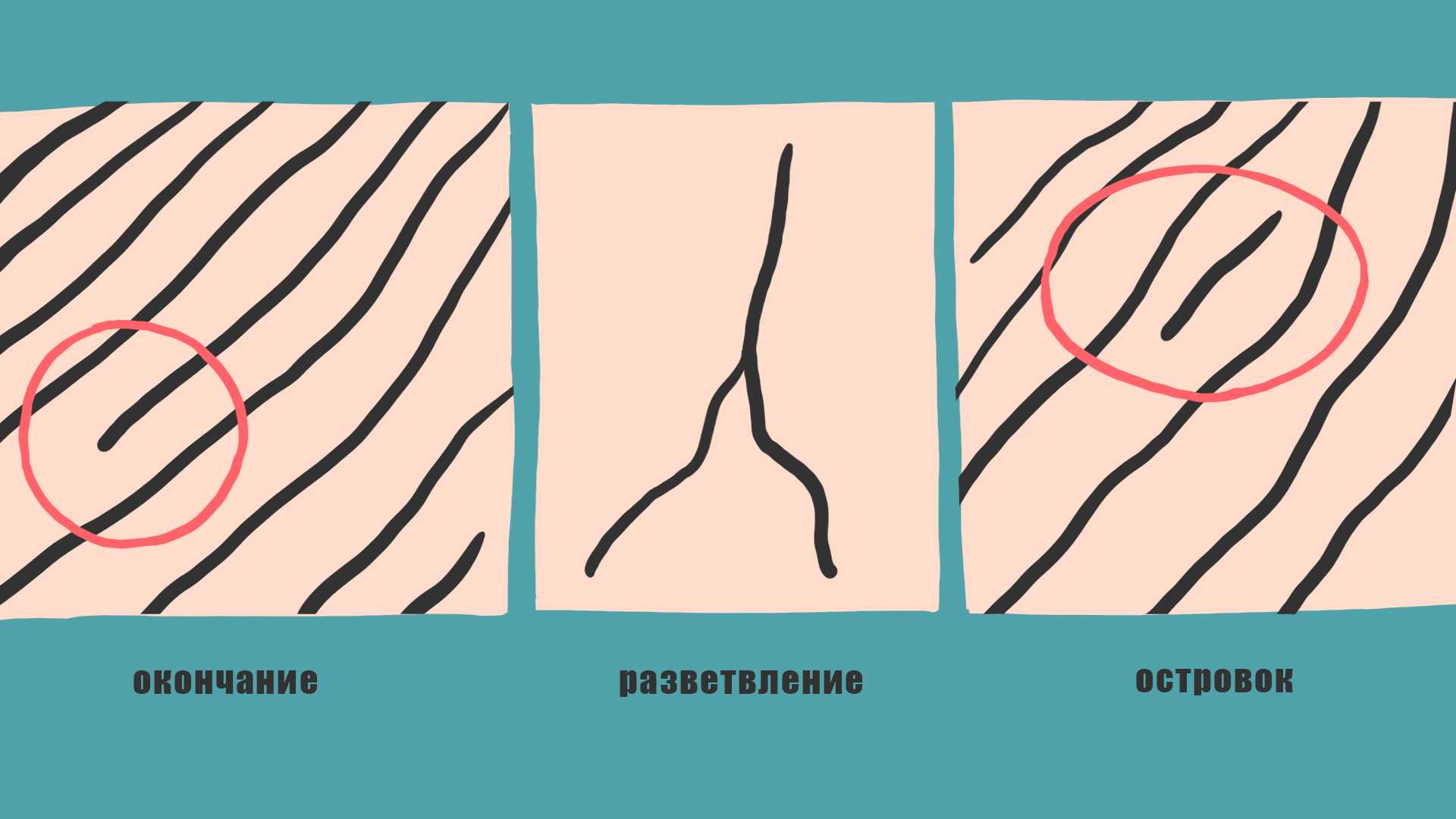

Каждый из указанных сканеров создаёт матрицу вашего отпечатка пальца. После этого сопроцессор, отвечающий за безопасность устройства, начинает искать на ней отдельные элементы вашего отпечатка пальца: какие-то маленькие бороздки, которые соотносятся с другими элементами. Если сходство подтверждено, то система пускает вас.

Схематичное изображение элементов отпечатков пальцев. Иллюстрация: Светлана Чувилёва / Wylsacom Media

Схематичное изображение элементов отпечатков пальцев. Иллюстрация: Светлана Чувилёва / Wylsacom Media

Что происходит между FBI и Apple

История началась в 2015 году, когда FBI попросила Apple помочь разблокировать iPhone 5c «стрелка из Сан-Бернардино» чтобы получить дополнительные данные для расследования. Напомню, что его владелец Сайед Фарук застрелил 14 человек.

Apple отказала в помощи объясняя это тем, что всё шифрование происходит на телефоне и у неё нет мастер-ключей для разблокировки устройства.

После этого FBI попросили Apple создать специальную версию прошивки с бэкдором, которую можно установить поверх существующей, а затем разблокировать телефон. Но в Apple также отказались это делать мотивируя это тем, что существование такой версии iOS будет нести угрозу всем пользователям телефонов.

The FBI Wanted a Backdoor to the iPhone. Tim Cook Said No

The agency wanted to crack the iPhone of Syed Farook, a suspect in the 2015 San Bernardino shooting. The Apple CEO took a stand.

Leander KahneyWIRED

В какой-то момент в спор между FBI и Apple вклинилась неизвестная компания, которая предложила разблокировать телефон за кругленькую сумму. По слухам это была Израильская фирма Cellebrite, а устройство разблокировки обошлось американскому правительству в миллион долларов.

С тех пор подобные устройства появились во многих полицейских участках. Согласно одному исследованию, минимум 11 штатов в 2019 году потратили на подобные решения взлома около четырёх миллионов долларов. Причём, помимо Cellebrite, в игру вступили и другие компании.

Exclusive: U.S. Cops Have Wide Access to Phone Cracking Software, New Documents Reveal

Apple is once again facing pressure to give officials a “backdoor” into locked iPhones implicated in an act of domestic terrorism. Last week, Attorney General William Barr held a press conference…

Michael HayesOneZero

Работают подобные решения просто: телефон подключается к специальному устройству, которое может бесконечно долго перебирать пароли, игнорируя опцию очистки телефона при десяти неудачных вводах пароля.

В это же время Apple не стояла на месте и прикрыла ошибку в iOS, которая делала возможным этот перебор. А также отключила возможность заблокированными iPhone и iPad обмениваться данными с другими устройствами.

Если у вас уже стоит iOS 13, то разблокировать ваш телефон подобными метродом уже не получится. Но как обстоят дела на самом деле общественности пока неизвестно. Вероятно, что та же Cellebrite нашла другой метод взлома и успешно продаёт полиции его.

Но прямой взлом телефона — не единственный способ получить пользовательские данные. Куда проще получить доступ к резервной копии iCloud. И вот тут уже становится совсем интересно.

Оказывается, Apple пока не умеет делать индивидуальное шифрование облачных резервных копий. Конечно они зашифрованы, но при желании в Купертино их могут расшифровать.

Этим активно пользуется в FBI. За 2019 Бюро удаленно проверило около 6000 аккаунтов пользователей без их ведома.

Mossberg: The iCloud loophole

Your iPhone may be nearly impermeable, but its online backup isn’t

Walt MossbergThe Verge

Кроме этого, Бюро давило на Apple и просило не делать индивидуального шифрования. В конце концов в Купертино сдались и, в январе 2020 года, отказались от этих планов. Об этом изданию Routers сообщили несколько источников в FBI и Apple.

Из всего вышесказанного можно сделать два заключения:

- FBI может получить доступ к вашей резервной копии iCloud. Вероятнее всего это касается правоохранителей и других государств;

- Устройства, не обновлённые до iOS 13, легко разблокируются при помощи специальных устройств, которые есть у полиции. Подбор пароля к iOS 13 либо уже возможен, либо станет возможен в ближайшее время;

Исходя из этого давайте разберём, как можно обезопасить ваши личные данные от посторонних глаз.

Беспроводная зарядка

Одним из самых больших преимуществ MagSafe является улучшение беспроводной зарядки. С беспроводными зарядными устройствами Qi, если ваш телефон не идеально отцентрован на катушке, вы испытаете гораздо более медленную скорость зарядки и даже не заметите.

MagSafe помогает в этом, используя магниты для правильного выравнивания телефона и зарядного устройства. Это гарантирует, что размещение не замедлит вашу беспроводную зарядку. Используя зарядное устройство MagSafe, вы можете обеспечить iPhone мощностью до 15 Вт.

Если вы используете зарядку Qi, вы будете ограничены теми же 7,5 Вт, что и телефоны предыдущего поколения.

Apple MagSafe Duo

Сама Apple запускает два устройства MagSafe, беспроводное зарядное устройство MagSafe и беспроводное зарядное устройство MagSafe Duo. Последний вариант наиболее интригующий благодаря складному дизайну, способному заряжать ваши Apple Watch и iPhone одновременно.

Переход iOS от многослойной защиты к обороне пароля

Тебе не кажется, что как-то многовато всего нехорошего можно сделать в iOS 11 (и в iOS 12 бета, мы проверяли), просто узнав пароль блокировки телефона? К примеру, если тебе в руки попадет телефон с Android и будет известен код блокировки, просто так сменить пароль от учетной записи Google ты не сможешь. Хотя… если ты просмотришь пароли в Chrome (Chrome → Settings → Passwords), там и пароль от учетки Google может оказаться. Да и отвязать телефон от FRP (Factory Reset Protection) все-таки можно, так что о том, чей подход более безопасен, можно поспорить.

Тем не менее возвращаться к испытанной многослойной защите в Apple не собираются. Вместо этого компания прилагает все возможные усилия для защиты того единственного, что осталось: пароля блокировки. Насколько успешно это выходит? Пока что не очень.

Для всех устройств iPhone и iPad существует как минимум два работающих независимых решения, позволяющих взломать код блокировки методом перебора. Эти решения — Cellebrite и GrayKey — доступны исключительно полиции и спецслужбам, но однажды найденная уязвимость рано или поздно окажется в руках не столь чистоплотных.

О решениях двух компаний официально известно мало. Неофициально же ситуация довольно интересна. Так, GrayKey прекрасно отрабатывает на всех устройствах под управлением iOS 11.3.1 и более ранних версий, при условии, что взламываемый телефон был хотя бы раз разблокирован после включения или перезагрузки. В таких случаях перебор идет очень быстро, и код блокировки из четырех цифр будет взломан в течение максимум одной недели. Значит ли это, что код блокировки, состоящий из шести цифр, будет взломан максимум через сто недель? Нет, не значит: из-за аппаратных ограничений с такой скоростью можно перебрать только 300 тысяч комбинаций из 10 миллионов. После этого перебор будет доступен лишь в «медленном» режиме.

«Медленный» режим перебора позволяет делать попытки с интервалом в десять минут. Именно с такой скоростью решение компании Grayshift будет перебирать пароли на устройствах, которые были выключены или перезагружены (и ни разу после этого не разблокированы). Более того, начиная с iOS 11.4 «медленный» режим перебора — единственное, что доступно и для ранее разблокированных устройств. Больше двух месяцев на взлом пароля из четырех цифр и почти девятнадцать лет для полного перебора пространства паролей из шести цифр вроде бы вполне удовлетворительные показатели.

Но не с точки зрения Apple.

Mac готов

Когда Apple представила Face ID в 2017 году, это стало безопасным и удобным способом разблокировать ваш iPhone. В то время как системы распознавания лиц конкурентов часто полагались на простое плоское изображение вашего лица, Face ID использует точечный проектор, прожектор и инфракрасную камеру для создания 3D-сканирования вашего лица, что делает его гораздо сложнее обмануть. В то время как у Touch ID есть примерно один шанс из 50 000 быть обманутым, Apple утверждает, что для Face ID это число ближе к одному на миллион.

Это тоже удобно. Он распознает вас, если вы отрастите бороду, наденете солнцезащитные очки и не попадете в тупик влажными пальцами, такими как Touch ID. Все это означает, что он идеально подходит для журналиста-отшельника, такого как я. Идентификация лица не судит о моей неопрятной внешности или жирных пальцах, покрытых пиццей. Это просто работает.

Также было бы полезно перенести его на Mac. На iPhone различные камеры и датчики, необходимые для Face ID, создают «выемку», занимая много места вдоль верхней части устройства и не позволяя устройству выглядеть по-настоящему «на экране». В то время как некоторые люди (прямо здесь) не возражают против надреза, для других это «необходимое зло» и признак того, что дизайнеры Apple слишком много идут на компромисс.

Однако на Mac это не будет проблемой. По краю экрана Mac уже есть рамка благодаря фронтальной веб-камере. Это не исчезнет в ближайшее время, и на большом дисплее Mac немного ободка гораздо менее заметен, чем на iPhone. Я имею в виду, что Apple могла бы сократить лицевые панели на своих Mac и просто сохранить отметку для Face ID, но, учитывая ядерный взрыв ярости и негодования, который произошел, когда была обнаружена зазубрина iPhone X, у нее могут возникнуть другие мысли об этом.

Дэн Бейкер / Digital Trends

Но вот еще одна вещь, работающая в пользу Mac. При использовании iPhone вы должны держать его в портретной ориентации, чтобы Face Face работал — он не может правильно распознать вас в альбомной ориентации, что может немного раздражать. На Mac эта проблема выравнивания не будет проблемой. Люди вряд ли повернут свои MacBook на свою сторону, как гигантскую металлическую книгу, и попытаются войти таким образом.

На новых компьютерах Mac уже имеется микросхема безопасности T2, которая обеспечивает безопасность ваших данных Touch ID, поэтому вам не придется тратить деньги на разработку новой безопасной среды для вашей информации Face ID. Чип уже есть, и он работает превосходно.

На самом деле, уже есть хотя бы один способ войти на свой Mac, используя Face ID. Загрузите приложение Unlox, и вы сможете использовать свой iPhone для разблокировки Mac с использованием Face ID или Touch ID; Вы даже можете разблокировать его с помощью Apple Watch или нажав на специальный шаблон на трекпаде Apple или Magic Mouse.

Конечно, это далеко не так гладко, как было бы с разблокировкой родного идентификатора лица на Mac, и для работы требуется еще один кусок набора Apple. Но тот факт, что это в значительной степени единственный способ разблокировать ваш Mac с помощью Face ID прямо сейчас, показывает, какая зияющая дыра существует для Apple, чтобы захватить и эту функцию.

Может кто-то еще обмануть Face ID?

Ответ должен быть отрицательным, исходя из подхода, принятого Apple: количество точек данных, использование инфракрасного сканирования и функцию внимания. Люди пытали обмануть Face ID, использовав фотографии, гипсовые модели и другие методы. Но модель штукатурки не дает такого же отражения, как 100-процентное идентичное человеческое лицо, потому что инфракрасное излучение отражает живую кожу иначе, чем с неодушевленным материалом.

В своем документе Apple говорит, что она вводит случайность, чтобы сделать систему более сложной. Последовательность 2D-инфракрасных сканирований и захватов точек глубины-карты отправляется в произвольном порядке, а проектный шаблон-точка является случайным и уникальным для каждого устройства. Это усложняет злоумышленнику использование предсказуемых элементов для обмана сканера.

На белой бумаге с идентификационной меткой лица отмечается, что, хотя есть первичная нейронная сеть, которая выполняет идентификацию, вторая нейронная сеть проверяет на подделку, глядя на индикаторы фотографий и маски.

Как работает Face ID

Он защищает ваш телефон в фоновом режиме

Никто из пользователей смартфонов не должен знать об этом оборудовании, хотя это должно помочь вам чувствовать себя в большей безопасности при хранении конфиденциальных данных, таких как данные кредитных карт и данные онлайн-банкинга, на вашем телефоне.

Это просто классная технология, которая работает бесшумно, чтобы защитить ваш телефон и данные, обеспечивая вам большую безопасность. Многие умные люди прилагают много усилий для защиты современных смартфонов и защиты их от всевозможных атак. И много работы делается для того, чтобы сделать эту безопасность настолько легкой, что вам даже никогда не придется об этом думать.

Изображение предоставлено: , Poravute Siriphiroon /Shutterstock.com, Hadrian /Shutterstock.com, Samsung

Как работает Face ID?

Чтобы полностью понять, безопасно ли что-то использовать, вам нужно знать, как оно работает.

Посмотрите на черную полосу в верхней части вашего iPhone. Это традиционно, где ваша фронтальная камера, но для работы Face ID, есть множество датчиков рядом с ней. Они составляют «TrueDepth Camera».

Прожектор освещает ваше лицо инфракрасным (ИК) светом, невидимым невооруженным глазом, а затем точечный проектор отображает 30 000 ИК-точек на вашем лице.

Точки создают карту вашего лица на основе области (то есть размера, формы и отличительных особенностей) и глубины, поэтому вам нужно поворачивать ваше лицо при активации Face ID. ИК-камера собирает эти данные и сохраняет их в безопасном анклаве в виде 2D-изображения.

Каждый раз, когда вы используете Face ID, процессор Neural Engine вашего iPhone создает 3D-модель вашего лица. Это дает ему сравнительный балл по сравнению с исходной картой лица, сделанной, когда вы активировали Face ID. Если этот показатель превышает высокий порог, ваш телефон разблокируется.

Вот почему 2D-изображение вашего лица никому не даст доступ к вашему устройству. У 3D-принтера больше шансов на работу, но мы сомневаемся, что многие преступники потратят время и силы на создание такого сильного сходства.

Похоже, что ваш Neural Engine проделал большую работу. К счастью, процессор A12 Bionic, в который он входит, способен выполнять 5 триллионов операций в секунду, так что минимальное отставание.

Если вы существенно изменили свою внешность, то есть побрили или изменили прическу, потребуется пароль. Ваш телефон обновит карту, хранящуюся в анклаве.