Хеш-генератор

Хеш-генератор SecurityExploded — это простой в использовании инструмент для генерации хешей, который поддерживает широкий спектр алгоритмов хеширования. Бесплатный инструмент для хеширования может генерировать хэши для MD5, SHAxxx, Base64, LM, NTLM, CRC32, ROT13, RIPEMD, ALDER32, HAVAL и других.

Это один из самых полных инструментов хеширования.

Что хорошего в Hash Generator, так это то, что вы можете использовать его в любых ситуациях. Хотите хэш для определенного фрагмента текста? Просто скопируйте текст в Hash Generator. Хотите быстро создать файловый хеш в проводнике? Используйте опцию Hash Generator в контекстном меню, которое вы щелкаете правой кнопкой мыши.

Вы также можете перетащить файл в Hash Generator, и он сразу начнет работать.

Скачать: Hash Generator для Windows (бесплатно)

Проверка зацикливания групп справочников

Зацикливание групп, то есть ситуация, когда группы подчинены «друг другу», иногда может возникнуть при программном обновлении справочников / обмене данными с другими источниками и может полностью парализовать работу пользователей. Паралич (программа висит, ест память) наступает при попытке 1с отобразить на форме списка иерархию «зацикленного» справочника (при включенной иерархии), при выполнении запросов с иерархией справочника и просто выполнении методов справочника в программном коде, связанных с иерархией. Эта публикация предназначена для выявления и исправления таких ситуаций.

1 стартмани

22.05.2012

31943

127

Shaman100M

3

7

Технология

В основе контрольной суммы лежит программный алгоритм, который используется для создания кодов, которые мы видели. В случае наших примеров мы использовали очень распространенный алгоритм, известный как SHA-256 ( алгоритм безопасного хеширования — 256 бит ). Этот алгоритм представляет собой тип криптографической хэш — функции (CHF), с исходными данными, меченных в качестве сообщения, а выход которого называют значение хеш — функции или просто хэш (контрольная сумма, в данном случае).

SHA-256, разработанный АНБ и выпущенный почти 20 лет назад, относится к классу CHF, широко используемых во всем мире. Их популярность сводится к тому, что они работают быстро и устойчивы к попыткам «взломать» код, хотя в наши дни доступны гораздо лучшие варианты.

У каждого алгоритма свой способ работы, но мы сосредоточимся только на том, что делает SHA-256. Процесс всегда дает хэш фиксированной длины (в данном случае 256 бит), независимо от размера сообщения, хотя технически это фактически 8 значений, каждое размером 32 бита.

Таким образом, контрольная сумма для нашего файла test1 на самом деле 798B3808 4999FA50 E7D1861E 07E45F4E 3AA39668 DC6A12A8 4A058CAA A32DE0EB. Это было записано в шестнадцатеричном формате — записать его как строку из 256 единиц и нулей было бы очень утомительно!

Первым шагом в последовательности алгоритма является обработка сообщения, так что это набор блоков, каждый размером 512 бит. Для файлов, которые не являются целым числом, кратные 512, или если файл меньше этого размера, трюк называется обивка используется. Здесь после завершения битов сообщения добавляется целый стек нулей, чтобы сделать его раунд 512.

Например, предположим, что мы пытаемся найти контрольную сумму файла, общий размер которого составляет 10145 бит. Это будет разделено на 19 целых блоков, оставив 417 бит для заполнения. Чтобы указать, где заканчиваются данные и начинается заполнение, к концу строки битов, составляющей источник, добавляется 1. Итак, здесь заполнение добавит 352 нуля.

Погодите, а почему это не 416? Самая последняя часть последнего блока — это особое 64-битное число: длина исходного файла. Это означает, что в нашем примере 20-й блок должен заканчиваться двоичным значением 10145, в результате чего сообщение требует для заполнения только 402 бита пустого пространства.

Как только это будет сделано, алгоритм берет самый первый 512-битный блок и разбивает его на 16 частей, каждая из которых имеет длину 32 бита; каждое из этих значений будет использоваться в процессе вычисления хэша.

До этого момента это самая простая часть: остальная часть процесса включает в себя много математики.

Производители микросхем, такие как Intel, предлагают архитектурные решения для устройств FPGA для расчета хэш-значений SHA-256.

Все это выходит далеко за рамки этой статьи, но если вам интересно вникнуть в это более подробно, вы можете прочитать об этом здесь. Но чтобы дать вам краткий обзор, сначала нужно создать начальный хеш с использованием первых 8 простых чисел. Они проходят через уравнение, чтобы получить значение длиной 256 бит, которое затем изменяется снова и снова, поскольку остальная часть алгоритма проходит через все части в каждом блоке из обработанных исходных данных.

Звучит ужасно сложно, да? Однако для современного процессора это совсем несложно.

Для генерации хэша требуется не более дюжины или около того циклов процессора для каждого байта исходных данных.

Opening An SFV File

Since SFV files are plain text, any text editor, including Notepad for Windows, Leafpad for Linux, and Geany for macOS, can be used to view them. The format is also supported by several free text editors, including the well-known Notepad++.

Several of the aforementioned applications that compute checksums can also be used to open SFV files (TeraCopy is one example). However, they typically open the SFV file or files in question and then compare a fresh checksum test against the one you have, as opposed to letting you read the plain text content contained therein like a text editor does.

These files are consistently constructed with the file name listed on one line, followed by a space, the checksum, and finally the file extension. For a list of checksums, more lines can be put below others, and semicolons can be used to insert comments.

Выполните свою контрольную сумму

Все основные операционные системы также имеют встроенный инструмент контрольной суммы.

Windows

Чтобы запустить контрольную сумму в Windows, проще всего использовать PowerShell: щелкните правой кнопкой мыши кнопку меню «Пуск» или нажмите Win + X. Если вы используете более старую версию Windows, вы можете скачать PowerShell отсюда.

Введите команду get-filehash, а затем укажите местоположение файла. Либо введите команду, а затем перетащите файл в окно PowerShell. Вот как был создан наш первый тестовый файл.

По умолчанию PowerShell использует SHA-256 для получения контрольной суммы, но вы можете использовать другие, например SHA-512 или MD5. Все они создадут другой хэш, но он все равно будет уникальным для этого файла. Чтобы использовать другую функцию, добавьте команду -algorithm, а затем ее код.

Для контрольных сумм использование другой хеш-функции не приносит каких-либо значительных преимуществ, хотя было показано, что некоторые из более старых (например, MD5, SHA-1) создают одинаковый хеш для разных файлов — проблема, известная как коллизия.. Новые алгоритмы более устойчивы к конфликтам, поэтому PowerShell по умолчанию использует SHA-256.

Основная причина необходимости переключения на другую функцию заключается в том, что хост файла решил использовать что-то другое, кроме SHA-256, поэтому вам нужно переключиться на это, чтобы сравнить файлы.

Сравнивать две длинные строки цифр и букв может быть немного сложно, но с небольшим программированием вы можете заставить PowerShell вычислять контрольные суммы за вас. Давайте возьмем приведенный выше код MD5 в качестве примера и представим, что хеш исходного файла на самом деле заканчивается цифрой 8.

На изображении ниже показаны строки кода, которые необходимо ввести, используя Shift + Enter после каждой.

Видите, как написано «Ложь»? Это говорит вам, что файл не тот. Если вы уверены, что у вас есть правильный хеш для нужного файла, то все подозрения ложатся на данные.

Обратите внимание, что контрольная сумма не может сказать вам, как файлы различны — это очень двоичный тест, если вы простите за каламбур. Но это полезный инструмент, и в нем есть некоторые очень специфические функции контрольной суммы (например, контрольная цифра и контрольный бит ), которые используются все время для поиска ошибок в данных

Microsoft сделала PowerShell доступным для macOS 10.13 или новее, а также для Linux, но если мысль об использовании чего-то, созданного с помощью Windows, вызывает у вас неприятные ощущения, знайте, что вы можете сделать то же самое в любой ОС.

macOS

Пользователям Mac необходимо запустить приложение «Терминал», которое находится в папке «Служебные программы» приложения. Введите команду shasum -a 256, за которой следует адрес файла, который вы хотите проверить (или просто перетащите в окно терминала).

Инструкция shasum эквивалентна Get-FileHash в PowerShell, а часть «-a 256» указывает, какой алгоритм использовать: 1 для SHA-1, 256 для SHA-256 и 512 для SHA-512.

Обратите внимание, как мы получили ту же контрольную сумму для тестового файла, что и при использовании PowerShell в Windows? В этом его реальная сила: независимо от того, какой компьютер или файловую систему вы используете, при одинаковом алгоритме вы всегда будете получать хеш-значения, которые можно напрямую сравнивать

Hash MD5 и SHA256

SHA256sum и MD5sum являются программами, которые реализуют алгоритмы SHA256 и MD5 соответственно. Эти файлы в основном используются для подтверждения целостности и подлинности файла.

И MD5, и SHA256 — это два разных алгоритма, и разработчики сами должны решить, какой из них им использовать на странице загрузки. Как Вы можете видеть выше, разработчики проекта Ravencoin предоставили как hash файл MD5, так и hash SHA256 для проверки файла загрузки кошелька.

Но это не типично. Из-за проблем безопасности в алгоритме MD5 большинство разработчиков не используют его. В настоящее время широко используются только hash SHA256.

На веб-сайте Monero Вы могли заметить hash-значения SHA256, перечисленные вместе с программным обеспечением.

![]()

В то время как некоторые разработчики создают и распространяют hash вместе с каждым выпуском программного обеспечения, некоторые разработчики подписывают каждую новую версию пакета установщика цифровой подписью официального разработчика.

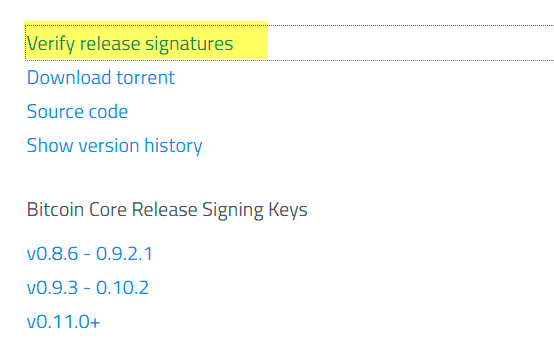

В ядре Bitcoin Вы найдете то, что называется релиз-сигнатурами или другими словами релиз-хеши. Это файл ASC, который обычно содержит hash SHA256 и подпись PGP.

Просто скачайте файл и откройте его с помощью Блокнота или в Блокноте ++. Вы увидите случайную строку букв и цифр, похожих на эту.

——BEGIN PGP SIGNED MESSAGE—— Hash: SHA256 5659c436ca92eed8ef42d5b2d162ff6283feba220748f9a373a5a53968975e34 bitcoin-0.17.1-aarch64-linux-gnu.tar.gz aab3c1fb92e47734fadded1d3f9ccf0ac5a59e3cdc28c43a52fcab9f0cb395bc bitcoin-0.17.1-arm-linux-gnueabihf.tar.gz b1e1dcf8265521fef9021a9d49d8661833e3f844ca9a410a9dd12a617553dda1 bitcoin-0.17.1-i686-pc-linux-gnu.tar.gz 6aa567381b95a20ac96b0b949701b04729a0c5796c320481bfa1db22da25efdb bitcoin-0.17.1-osx64.tar.gz e3d785d800b71d277959d15b2c2b33d44dd72c1288e559928a40488dd935c949 bitcoin-0.17.1-osx.dmg 3e564fb5cf832f39e930e19c83ea53e09cfe6f93a663294ed83a32e194bda42a bitcoin-0.17.1.tar.gz e9245e682126ef9fa4998eabbbdd1c3959df811dc10df60be626a5e5ffba9b78 bitcoin-0.17.1-win32-setup.exe 6464aa2d338f3697950613bb88124e58d6ce78ead5e9ecacb5ba79d1e86a4e30 bitcoin-0.17.1-win32.zip fa1e80c5e4ecc705549a8061e5e7e0aa6b2d26967f99681b5989d9bd938d8467 bitcoin-0.17.1-win64-setup.exe 1abbe6aa170ce7d8263d262f8cb0ae2a5bb3993aacd2f0c7e5316ae595fe81d7 bitcoin-0.17.1-win64.zip 53ffca45809127c9ba33ce0080558634101ec49de5224b2998c489b6d0fc2b17 bitcoin-0.17.1-x86_64-linux-gnu.tar.gz ——BEGIN PGP SIGNATURE—— yYo/F2yO57Yacv597rKILlg29QxEVTqa5+slMdwuU7NP5AdAcQV4EtFqoCOqM7C7 JL/zZWYnTywK3l0hOuCBJiY86izutWME5xgm7Eh3ORj+K6ZYT4iXw2JIkTdumeuS X0WDE3ShH4rb35IaQX75FJLp5R7hLTXiNgng7b8Xhy/62bJ75Ob4HVVSLG1Lkhps vtml10br+78qXiofzk8zaAW6KaG7G9nbBa0hfDjUEsYzA6P5iWA+53ykupc82HNa ZT2gk+wWhNhZOd/ANheriM0eqm/ZlK7oydYRRtf9Tamk+XJgREU1x8cWlMZcCPEE uIUzb7/REvYSjwcwArYLCq/eFPfjQe7jcG2WexnpxxkKJBvu2v4zVw9LLUPll094 BAmfk34iJKhN2cGVhvjO0Q9GKk0B2HzvhD5xn1Hnlp+NbXVNbKonYvkB71D3GY4W t/eRyv7Erfi4dhHf+8oQ =UEoM ——END PGP SIGNATURE——

Это криптографический hash, и эта информация предоставляется пользователям для проверки целостности файла. Разработчики криптовалюты и веб-сайты советуют пользователям проверять подлинность загружаемого файла перед его использованием. Однако большинство пользователей не делают этого или не знают, что делать с этой информацией. Поэтому мы решили сделать статью по этому вопросу. Здесь, в этом руководстве для начинающих, мы покажем вам, как проверять контрольные суммы (только hash SHA256 и hash MD5, а не подписи PGP).

Но зачем это делать!? В любом случае я загружаю кошелек из официального источника, так почему я должен проверять подлинность загруженного кошелька? Кроме того, что такое контрольная сумма и как помогает проверка контрольной суммы?

Идея

Для тех, кто не читал Лу Гринзоу (фи:( ) приведу идею метода. Для того, чтобы при подсчёте CRC учитывались только данные исполняемого файла и не учитывалась сама CRC, добавим в исходные тексты программы следующую глобальную структуру данных CRC_DATA:

struct CRC_DATA

{

BYTE label; // метка (маячок) для поиска места CRC в файле

DWORD crc; // собственно посчитанная CRC файла

} CrcData = {{"0123456789ABCDE"}, 0}; // << ЗАДАЙТЕ ВАШУ МЕТКУ ЗДЕСЬ

|

Придуманная нами уникальная (в пределах файла) метка label поможет найти в исполняемом файле нашей программы место (DWORD crc), где находится рассчитанная CRC, и которое поэтому не должно учитываться при подсчёте.

|

ПРИМЕЧАНИЕ

В рассматриваемой далее реализации не имеет значения кратность длины метки установленному в свойствах проекта выравниванию – Struct Member Aligment, т.к. переменная CrcData.crc, как таковая, нигде в программе не используется. Она нужна только как гарантия наличия 4-х неиспользуемых байт после метки. Именно эти 4 байта будут использоваться для записи и чтения CRC. В зависимости от длины метки и используемого выравнивания они могут совпадать, а могут и не совпадать с 4-мя байтами переменной CrcData.crc. |

Порядок применения CSelfSafe

Пример использования метода дан в демонстрационном проекте.

Создайте объект класса CSelfSafe, передав ему в конструкторе или в методе NewFile() HMODULE или строку с именем контролируемого файла. В процедуре запуска exe или dll, а также, в порядке паранойи, по некоторым событиям в вашей программе вызывайте метод CheckCRC() для контроля целостности.

Естественно, после каждой перекомпиляции программы на нее надо натравливать утилитку, которая, используя тот же самый CSelfSafe, будет с помощью метода WriteCRC() подсчитывать CRC и записывать ее в нужное место. Это, пожалуй, единственное неудобство при использовании данного метода, но с другой стороны, зачем еще нужен Post Build Step? ![]()

Не забудьте поменять для себя последовательность байтов в метке на нечто более редко встречающееся для затруднения обнаружения ее в исполняемом файле, с одной стороны, и для исключения ложных срабатываний при поиске, с другой стороны.

Тестовая программа из демонстрационного проекта при запуске с параметром (именем исполняемого файла) рассчитывает для него (файла) контрольную сумму и записывает в предназназначенное для этого место, а при запуске без параметра производит самопроверку CRC:

int _tmain( int argc, _TCHAR* argv[] )

{

// инициализация CRTDBG для контроля утечек памяти

// см. также

// #define _CRTDBG_MAP_ALLOC

// #include <crtdbg.h>

// в stdafx.h

_CrtSetDbgFlag( _CRTDBG_ALLOC_MEM_DF | _CRTDBG_LEAK_CHECK_DF );

CSelfSafe selfs;

if ( argc == 1 )

{

// argv в данном случае использовать нельзя, если

// программу вызовут без полного пути к selfsecureexe,

// и она запустится из одного из каталогов, доступных по

// PATH, не найдем "сами себя" для самопроверки.

char myname;

::GetModuleFileName( NULL, myname, sizeof(myname) );

selfs.NewFile( myname );

if ( !selfs.CheckCRC() )

{

cout << selfs.GetErrStrOem() << endl;

_getch();

return 0;

}

else

{

cout << "CRC in file " << myname << " is cheked out!" << endl;

}

}

else

{

selfs.NewFile( argv );

cout << "Writing CRC into file " << argv << "..." << endl;

if ( !selfs.WriteCRC() )

{

cout << selfs.GetErrStrOem() << endl;

_getch();

return 0;

}

else

{

cout << "CRC is written into file " << argv << " !" << endl;

}

cout << "Checking CRC of " << argv << "file..." << endl;

if ( !selfs.CheckCRC() )

{

cout << selfs.GetErrStrOem() << endl;

_getch();

return 0;

}

else

{

cout << "CRC in file " << argv << " is cheсked out!" << endl;

}

}

_getch();

return 0;

}

|

Running A Basic File Verification And How To Make An SFV File

Three free tools—MooSFV, SFV Checker, and RapidCRC—can create the checksum of a file or collection of files and insert it into an SFV file. RapidCRC allows you to build a file (and even an MD5 file) for each and every file in your list or directory. You may also create a single SFV file to hold all of the files.

Another is the data copying application TeraCopy. It can confirm that everything was duplicated and that no data was lost in the process. Along with the CRC32 hash function, it also supports the MD5, SHA-1, SHA-256, Whirlpool, Panama, RipeMD, and other hash functions.

SFV files can be created on macOS using SuperSFV or checkSum+. On Linux, Check SFV is a tool you can use.

Another one is QuickSFV, which runs fully from the command line and is compatible with both Windows and Linux. For instance, to create the SFV file in Windows, use Command Prompt and input the following:

StartManager 1.4 — Развитие альтернативного стартера

Очередная редакция альтернативного стартера, являющегося продолжением StartManager 1.3. Спасибо всем, кто присылал свои замечания и пожелания, и тем, кто перечислял финансы на поддержку проекта. С учетом накопленного опыта, стартер был достаточно сильно переработан в плане архитектуры. В основном сделан упор на масштабируемость, для способности программы быстро адаптироваться к расширению предъявляемых требований (т.к. довольно часто просят добавить ту или иную хотелку). Было пересмотрено внешнее оформление, переработан существующий и добавлен новый функционал. В общем можно сказать, что стартер эволюционировал, по сравнению с предыдущей редакцией. Однако пока не всё реализовано, что планировалось, поэтому еще есть куда развиваться в плане функциональности.

1 стартмани

23.04.2014

160395

1826

Alexoniq

1585

480

Зачем программисты вкладывают контрольные суммы исполняемых файлов в репозитории и на сайтах?

Хеши (контрольные суммы) вида SHA1, 256, 512 и MD5 нужны для того, чтобы обезопасить пользователей, скачавших исполняемые файлы из интернета. Они подтверждают целостность и безопасность файла, который предоставляется на ресурсе. Каждый скачивающий этот файл может проверить его целостность, сверив контрольные суммы с теми, которые закодированы в программе.

Это значительно увеличивает уровень безопасности и надежность работы.

Хакеры, желающие модифицировать файлы, должны взломать ресурс, откуда они скачиваются, а затем подменить файлы, и информацию об их контрольных суммах. Поэтому для увеличения надежности и безопасности своих файлов солидные разработчики размещают их и контрольные суммы от них в разных местах. Это осложняет работу хакеров по взлому, так как увеличивается количество ресурсов, защиту которых нужно преодолеть. В связи с этим стоит не поленится и поискать контрольные суммы одного и того же скачиваемого файла на разных ресурсах.

Контрольные суммы стандартов SHA и MD5 отличаются друг от друга используемыми алгоритмами. Выбор формата используемых контрольных сумм зависит от предпочтений разработчиков-программистов. В настоящее время алгоритм MD5 является устаревшим, так как он имеет ряд существенных недостатков, ухудшающих надежность и предоставляющих хакерам потенциальную возможность взлома. В связи с этим рекомендуется ориентироваться на контрольные суммы стандартов SHA.

Пример контрольной суммы SHA256 на странице загрузок официального сайта Monero:

В узловом программном обеспечении Bitcoin используются подписи релиза (release hashes). Это asc-файлы, которые обычно включают в себя информацию об SHA-256 хешах и подпись, зашифрованную PGP-ключом.

Скриншот сайта Bitcoin.org с ифнормацией о контрольных суммах Bitcoin Core:

Как проверить хэш-сумму MD5 с помощью программы Solid Explorer?

Данная программа предназначена для удобного управления файлами. Этот файловый менеджер имеет расширенный функционал, позволяющий выполнять различные действия с файлами. С его помощью можно обеспечить защиту файлов на основе надежного шифрования с помощью пароля и отпечатка пальца.

Как узнать IP адрес, и для чего это нужно

Данное приложение поддерживает основные сетевые протоколы и подключение к облачным хранилищам. Также можно получить Root-права для доступа к корневому каталогу. Есть функции группировки файлов по папкам и индексированный поиск.

Процесс установки на Android выглядит следующим образом:

- Зайти в Play Market и вписать в поиск название приложения.

- Запустить загрузку путем нажатия на кнопку «Установить».

- Приступить к настройкам приложения и управлению хранилищем.

От теории к практике

Ну что же, теперь перейдем к долгожданной практике. Среди профессиональных криптоаналитиков есть вполне определенная классификация типов устойчивости алгоритмов хэширования, их всего три.

- CR2-KK — свободный от коллизий, устойчивый к коллизиям.

- CR1-KK — универсальный односторонний.

- CR0 — универсальный.

Также существуют три вида соответствующих атак для нахождения коллизий:

- CR2-KK — найти коллизии для конкретной функции.

- CR1-KK — подобрать к заданному значению пару, образующую коллизию для конкретной функции.

- СК0 — найти коллизию для семейства функций.

Сегодня я продемонстрирую тебе два первых вида атак на практике. Для начала приведу два блока данных в HEX (пара коллизий из научной работы китайского ИБ-исследователя Ван Сяоюня), их нужно вбить в hex-редакторе и сохранить в виде двух файлов:

Если сравнить размер и контрольную сумму в MD5 у полученных файлов, то мы не заметим никакой разницы! Теперь давай найдем еще несколько коллизий к этим файлам. Программа MD5 Collision Generator от Патрика Стэча поможет нам разобраться в атаке CR2-KK. Смело компилируй ее и запускай на исполнение. Первая коллизия на моем самом слабом компьютере была получена менее чем за 15 минут, а вторая — примерно через два с половиной часа! Не так уж и плохо, согласись.

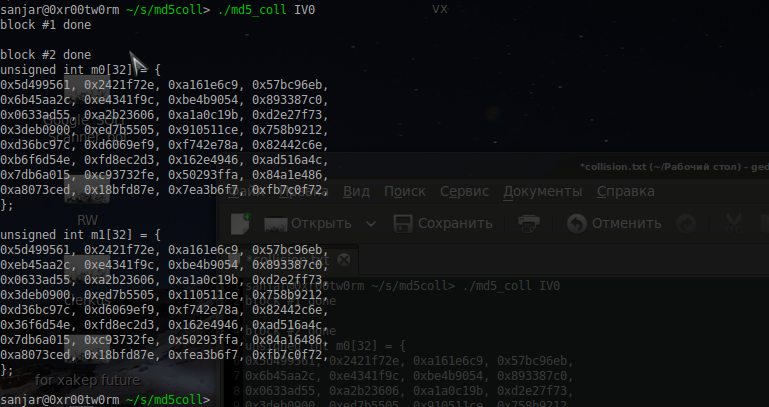

Теперь перейдем к реальной атаке, для этого будем использовать эксплойт-библиотеку evilize (снова обрати внимание на ссылки). После компиляции данной библиотеки в текущей директории должны появиться три файла: evilize, md5coll и объектный файл goodevil.o

В качестве подопытной программы будем использовать пример hello-erase.c, идущий в комплекте с исходниками. Итак, компилируем нашу программу и линкуем ее с объектным файлом goodevil.o:

Смотрим контрольную сумму подопытного файла:

Разбиваем на блоки нашу полученную контрольную сумму, и запускаем на исполнение генератор MD5-коллизий:

Далее запускаем evilize для создания двух различных исполняемых файлов с одинаковым размером и MD5-хэшем. Смотрим на контрольную сумму и размер, а затем запускаем полученные бинарники:

Как видишь, одна программа выводит известную всем безобидную фразу «Hello, world!», а вторая якобы стирает данные на диске. Мы можем переделать наш hello-erase.c так, чтобы вместо шуточного стирания данных произошло реальное, и тогда будет не до шуток. Но все это цветочки по сравнению со следующей атакой, которую я провел при своих исследованиях CR1-KK.

Генерируем коллизии

Генерируем коллизии

Резюме файла SVF

Согласно нашим записям, существуют два тип(ы) файлов, связанных с расширением SVF, самый популярный из которых отформатирован в качестве Serial Vector Format File. Самое распространенное связанное приложение — MicroStation, выпущенное Bentley Systems. Кроме того, два различные программы позволяют вам просматривать эти файлы.

Хотя, как правило, файлы SVF относятся к Data Files, они также иногда могут относиться кVector Image Files.

Файлы SVF находятся на мобильных устройствах и настольных компьютерах, и их можно открыть в Windows и Linux.

Рейтинг популярности файлов SVF составляет «Низкий». Это означает, что они не часто встречаются на большинстве устройств.

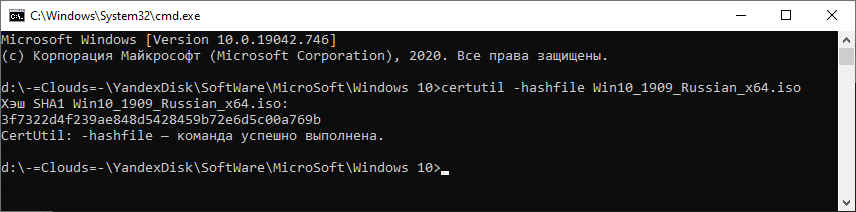

Как подсчитать контрольную сумму файла из консоли Windows

Чтобы посчитать контрольную сумму совсем не обязательно устанавливать специальные программы. И если вы не пользуетесь упомянутыми выше, то можете рассчитать контрольную сумму прямо из командной строки операционной системы.

Например, чтобы посчитать контрольную сумму SHA1 с помощью утилиты CertUtil нужно запустить командную строку Windows 10, 8 или Windows 7 и ввести следующую команду:

certutil -hashfile путь_к_файлу алгоритм

Вот пример ее работы через несколько минут:

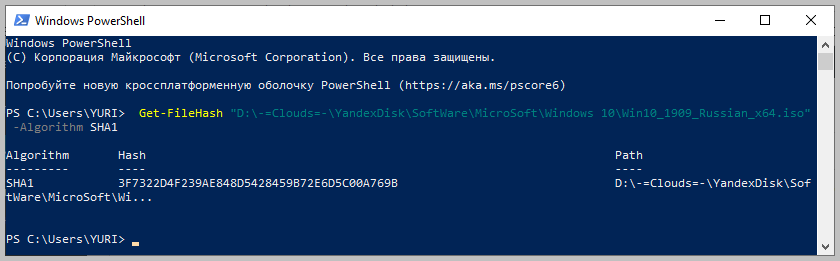

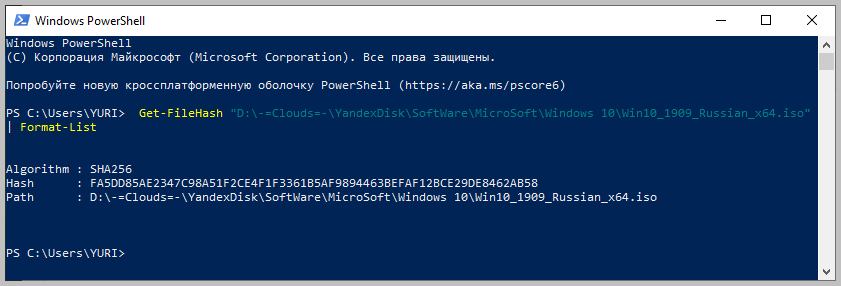

Считаем контрольную сумму в PowerShell

PowerShell — это средство автоматизации от Microsoft, с интерфейсом командной строки и языка сценариев, работает и включена в состав Windows 8 и новее.

Чтобы вычислить контрольную сумму файла необходимо выполнить команду Get-FileHash указав через пробел имя файла и алгоритм вычисления контрольной суммы:

Get-FileHash «Disk:\Full Path to file\File Name.Extension» -Algorithm SHA1

Обратите внимание, что полный путь и имя файла лучше заключить в двойные кавычки

По-умолчанию, если не указать тип контрольной суммы, то будет посчитана SHA-256.

Для алгоритмов вычисления контрольной суммы в Windows PowerShell поддерживаются следующие значения:

- SHA1

- SHA256 (по умолчанию)

- SHA384

- SHA512

- MD5

Для оформления вывода в виде списка можно использовать параметр | Format-List. Например:

Get-FileHash «Disk:\Full Path to file\File Name.Extension» | Format-List

Тогда результат работы будет выглядеть так:

Подробнее об использовании команды Get-FileHash можно прочитать на официальном сайте Microsoft — https://docs.microsoft.com/ru-ru/powershell/module/microsoft.powershell.utility/get-filehash

Какой алгоритм вычисления контрольных сумм самый правильный

MD5, SHA-1, SHA-256 и прочие – это разные алгоритмы хеш-функции. Хэши являются результатом работы криптографических алгоритмов, и представляют собой строку символов. Часто эти строки имеют фиксированную длину, независимо от размера входных данных.

MD5 самый быстрый, считается устаревшим, а SHA-256 имеет наименьшую вероятность коллизии, когда два разных файла имеют одинаковую контрольную сумму.

Для проверки целостности файла вам следует использовать тот, который предоставляет издатель. Если у вас на выбор есть несколько контрольных сумм, то лучше выбрать в следующей последовательности MD5, SHA-1, SHA-256, последний вариант является более предпочтительным.

Что за контрольная сумма (Checksum)?

Rонтрольная сумма (Checksum) — это число в форме двоичного или шестнадцатеричного значения, полученное из источника данных. Важные моменты, которые следует знать: контрольная сумма обычно намного меньше, чем источник данных, а также почти полностью уникальна. Это означает, что вероятность того, что некоторые другие данные дадут точно такую же контрольную сумму, крайне маловероятна.

Давайте рассмотрим несколько примеров, первый из которых — это простой текстовый файл (ниже), содержащий важную информацию! Все файлы содержат данные, которые охватывают не только, скажем, текст, который мы видим — будут выделены биты, чтобы сообщить нам, какой это тип файла, как данные расположены и так далее…

Все это обрабатывается в процессе создания контрольной суммы, и мы покажем вам, как это работает и как вы можете сделать это самостоятельно, позже в этой статье.

Но пока давайте посмотрим на значение, которое мы получаем:

Сам по себе этот код нам ничего не говорит. Мы не можем полностью «взломать» его, чтобы выяснить, из какого набора нулей и единиц состоит текстовый файл. Однако предполагается, что он специфичен для этого конкретного файла, поэтому теперь давайте изменим исходный текстовый файл, переставив некоторые слова.

Изображение выше ясно показывает, что это все тот же текст и, следовательно, те же данные технически, но последовательность битов теперь другая. Контрольная сумма на этот раз такова:

Обратите внимание, что это одинаковая длина — это ключевой аспект процесса получения кода, но это совершенно другая контрольная сумма. Те же данные, другой порядок, совершенно новая контрольная сумма

Но, возможно, этого следовало ожидать; в конце концов, изменения в файле были не совсем тривиальными. Итак, давайте посмотрим, что произойдет, когда мы изменим только одну букву во всем: посмотрим, сможете ли вы определить, какую из них!

Наблюдайте за барабанной дробью на заднем плане, пока мы смотрим на контрольную сумму этого почти не измененного файла.

Разобравшись с этим, давайте посмотрим, как все это работает!

Quick Application Service Framework — что это за программа и нужна ли она?

Приветствую друзья! Итак, сразу к делу:

Quick Application Service Framework — приложение для создания собственных утилит из предложенных макетов для ведения своего бизнеса. Для простого пользователя бесполезная вещь.

Важная информация! На официальном канале в телеграмме Xiaomi прокомментировали данную ситуацию — это баг, который пофиксят с выходом обновления.

Понятное дело, что приложение связано с Xiaomi Service Framework, а это:

- Системное приложение, необходимое для стабильной работы оболочки MIUI.

- Отвечает за доставку оповещений от сторонний девайсов, которые синхронизированы со смартфоном.

- Поддерживается связь с Mi Cloud, при этом соединение с интернетом поддерживается даже в фоновом режиме.

- Приложение стоит либо закрывать/морозить либо удалять через ADB Tools.

- Прога установлена на всех смартфонах Xiaomi.

- Если у вас есть root-права, тогда попробуйте заморозить при помощи инструмента Titanium Backup.

- В качестве эксперимента можно попробовать отключить, при возникновении ошибок/проблем — включить обратно.

Программы для открытия файла QSFV

Не забывайте загружать программы, поддерживающие файлы QSFV, только из проверенных и безопасных источников. Предлагаем использовать сайты разработчиков программного обеспечения.

Если, несмотря на установленное приложение, файл QSFV не запускается в приложении QuickSFV, необходимо создать ассоциацию файлов. Эта опция доступна на уровне свойств конкретного файла, доступном в контекстном меню. Информация о файле и программе, с которой он связан, доступна здесь. Используя кнопку «Изменить» , мы можем настроить программу на обработку этого типа.

Если в списке нет программного обеспечения, просто выберите «Обзор» и вручную выберите каталог, в котором установлено приложение. Поле «всегда использовать выбранную программу . » устанавливает приложение QuickSFV как приложение по умолчанию для обработки файла QSFV.

Неисправность также может быть связана с программой QuickSFV, возможно, что QuickSFV Data Format требует более новую версию программы.

Шаг 4. Проверьте наличие следующих проблем с файлом QSFV.

Конечно, может случиться так, что, несмотря на описанные выше действия, файл все равно не работает. Наиболее частые проблемы с файлами:

Файл № ROZ # пуст или неполный.

Размер затронутого файла может быть меньше 0 КБ или меньше ожидаемого. Обычно это относится к файлам QSFV, загруженным из Интернета, если загрузка не завершилась должным образом. Повторная загрузка файла должна решить проблему.

QSFV файл заражен

Самая частая причина здесь — компьютерные вирусы. Быстрая проверка на вирусы с использованием современной антивирусной программы устранит любые сомнения. Некоторые поставщики антивирусов также предоставляют бесплатные онлайн-сканеры. Сканирование должно охватывать весь компьютер, а не только файл QSFV, который мы хотим открыть. Иногда файлы QSFV, зараженные вирусом, не могут быть восстановлены, поэтому заранее сделайте резервную копию.

Файл находится в другой версии

Типичная ошибка совместимости — программа не поддерживает старую версию файла QSFV. За помощью следует обращаться к разработчику программного обеспечения, поскольку они обычно рекомендуют использовать бесплатные конвертеры файлов или установить более старую версию программы.

Файл поврежден

Причин неудачи может быть много. Метод ремонта должен быть адаптирован к типу файла и повреждению. Некоторые программы предлагают возможность автоматического восстановления поврежденного файла QSFV.

Файл QSFV зашифрован

При чтении появляется сообщение о том, что файл был зашифрован или поврежден. Зашифрованный файл QSFV, за исключением специального обозначения, работает нормально, но только на том устройстве, где он был зашифрован, перед передачей на другую машину требуется расшифровка.

Файл находится в закрытом месте

Некоторые операционные системы не разрешают файловые операции в определенных местах, например, в системных каталогах или непосредственно на системном диске. Хотя обычно при чтении такого файла проблем не возникает, его может оказаться невозможным сохранить. Лучше всего переместить QSFV в другой каталог.

Другое приложение использует файл QSFV

Это может произойти с файлом, который не поддерживает множественный доступ. Некоторые типы файлов могут быть открыты только в одной программе за раз. Закрытие других программ должно помочь. Если ошибка сохраняется после закрытия других программ, подождите некоторое время. Однако некоторые фоновые программы могут блокировать файл QSFV во время сканирования.

Если проблема не исчезнет, перезапустите машину.

Заключение

Надо признать, что MD5-хэши стали неотъемлемой частью нашей жизни. Они вездесущи. Их используют в качестве алгоритмов для хэширования паролей как в программном обеспечении, так и на веб-ресурсах. Они не зависят ни от платформы, ни от ОС, на которых исполняются. Векторы атак также довольно широки: от банкоматов до цифровых подписей, от авторизации клиент-сервер и до целостности передаваемых по сети файлов. Являясь быстрыми и менее криптостойкими, 128-битные алгоритмы хэширования принесут еще немало бед. На сегодняшний день коллизии и псевдоколлизии были найдены в большом ряде алгоритмов, среди которых MD2, MD4, MD5, DES, DES-IDEA, RIPE-MD, HAVAL(~128, ~256), SHA-1, ГОСТ Р 34.10-2001 и так далее. Со временем этот список будет только пополняться.