О программе

OpenVPN – бесплатная программа для Windows с полнофункциональной реализацией VPN. Отличается открытым исходным кодом, поддержкой SSL-соединения и продвинутыми настройками для опытных пользователей. С помощью данного софта можно организовать безопасное и конфиденциальное пребывание в Сети.

Поддержка широкого спектра конфигураций, большое число настроек и возможность удалённого доступа являются огромными преимуществами перед другими аналогами, распространяющимися на бесплатной основе.

Поэтому есть смысл скачать OpenVPN на Windows 7, 8, 10, если имеется потребность в расширенном функционале.

Установка и настройка OpenVPN

Один компьютер будет играть роль сервера. Второй – клиента. На сервере при установке OpenVPN нужно установить флажок EasyRSA – для генерации сертификатов и ключей.

В теории можно скачать и более поздний релиз, но лучше скачивать проверенную версию. Так как я не настраивал последние версии. Если дойдут руки, то дополню статью.

После запуска программы установки включаем EasyRSA (на сервере) и устанавливаем. Программа устанавливается просто и не требует каких-либо специфических настроек при установке.

Затем устанавливаем программу втором компьютере который будет играть роль клиента.

Далее нужно настроить компьютеры, что бы они видели друг друга в сети. Этот процесс зависит от установленной у вас операционной системы. Фактически вам нужно включить сетевое обнаружение.

Создание сертификатов и генерация ключей

Ключи и сертификаты создаются на сервере OpenVPN. Для их создания необходимо выполнить следующие действия:

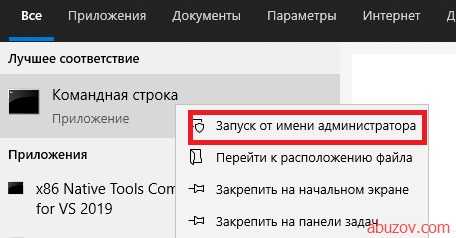

Запустите командную строку от имени администратора.

С помощью команды cd перейдите в папку C:\Program Files\OpenVPN\easy-rsa и выполните команду init-config.bat, после чего в папке easy-rsa появиться файл vars.bat.

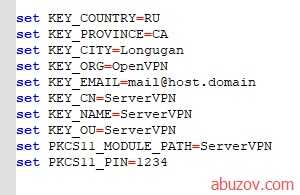

Откройте vars.bat с помощью блокнота или иного текстового редактора. Я открыл в Notepad++. Укажите свои данные.

Данные можно указывать в процессе работы с OpenVPN.

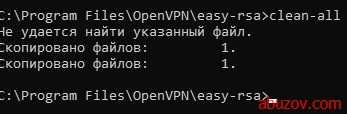

Вернитесь в командную строку и по очереди выполните команды vars и clean-all поочередно.

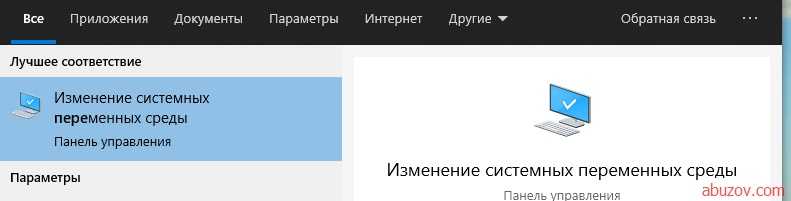

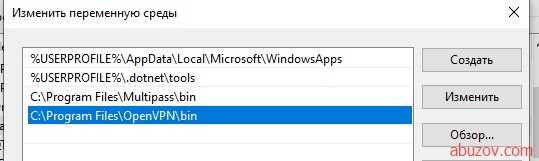

Выполните команду build-dh. Если у вас появиться ошибка «openssl» не является внутренней или внешней командой, исполняемой программой или пакетный файлом, то нужно добавить в переменные среды путь OpenVPN\bin.

Для этого нужно в переменную среды Path создать путь C:\Program Files\OpenVPN\bin.

Затем заново откройте командную строку и выполните пункты 4-5 заново.

Подождите до завершения процесса. В результате в паке \OpenVPN\easy-rsa\keys появиться файл dh2048.pem.

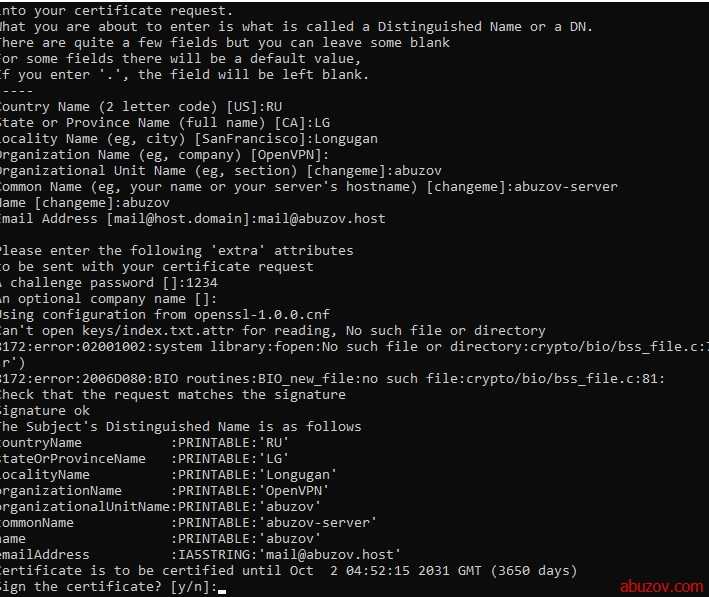

Создайте новый сертификат Certificate Authority (CA) и ключ, для чего введите команду build-ca. После завершения процесса в папке keys появятся два файла ca.crt и ca.key.

Создайте сертификат и ключ сервера. Для этого введите команду build-key-server к которой нужно добавить (в моем случае abuzov-name), то есть моя команда будет build-key-server abuzov-name. В конце дайте положительный ответ (y) на два вопроса.

Создайте сертификат и ключ для клиента. Введите команду build-key , например build-key ClientVPN1.

Создайте ключ для аутентификации пакетов, для этого выполните команду openvpn —genkey —secret keys/ta.key. В результате в папке easy-rsa\keys появится файл ta.key

| Имя | Где применяется | Назначение | Секретность |

|---|---|---|---|

| ca.crt | Сервер + все клиенты | Корневой сертификат (Root CA certificate) | Нет |

| ta.key | Сервер + все клиенты | Файл аутентификации пакетов | Да |

| ca.key | Сервер | Корневой ключ (Root CA key) | Да |

| dh2048.pem | Сервер | Файл параметров | Нет |

| abuzov-name.csr | Сервер | Сертификат сервера | Нет |

| abuzov-name.key | Сервер | Ключ сервера | Да |

| ClientVPN1.csr | Только на ClientVPN1 | Сертификат клиента | Нет |

| ClientVPN1.key | Только на ClientVPN1 | Ключ клиента | Да |

Теперь нужно скопировать соответствующие ключи на сервер и клиент в папку config (в моем случае это C:\Program Files\OpenVPN\config).

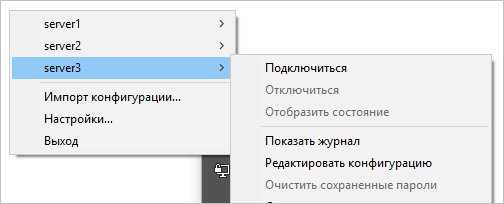

Несколько конфигурационных файлов

Позволит держать несколько конфигураций для подключения к различным VPN-серверам. Между последними можно переключаться из клиентской программы.

Для Windows:

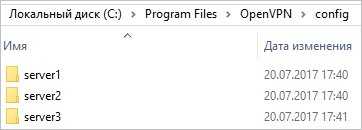

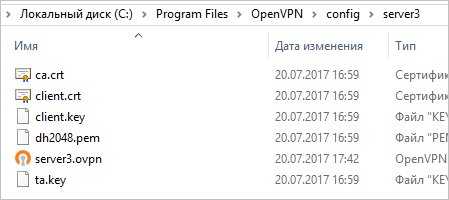

В каталоге config создаем для каждого сервера свою папку и помещаем в нее рабочие файлы (файл конфигурации, сертификаты и так далее). В каждой папке называем конфигурационные файлы ovpn своими именами (даже если файлы будут находиться в разных папках, но с одинаковыми именами, клиент OpenVPN будет воспринимать их как один конфиг).

Пример каталога config:

Пример файлов в одном из каталогов:

Теперь при подключении клиентом к можно выбрать конкретный VPN-сервер:

Для Linux:

Также как для Windows, создаем для каждого сервера свой каталог, куда скопируем рабочие файлы:

mkdir /etc/openvpn/server1

А в каталоге /etc/openvpn создаем для каждого подключения свой конфиг:

vi /etc/openvpn/client1.conf

* в конфигурационном файле все пути до файлов должны вести в соответствующий каталог (в нашем примере, /etc/openvpn/server1).

Запускаем OpenVPN:

openvpn —config /etc/openvpn/server1/client.conf

Для автоматического запуска мы уже ранее применяли команду:

systemctl enable openvpn@client

… где @client — указатель на использование конфигурационного файла client внутри папки openvpn (/etc/openvpn). Таким образом, если мы создали 2 файла client1.conf и client2.conf, команды для разрешения автозапуска бelen такие:

systemctl enable openvpn@client1

systemctl enable openvpn@client2

Использование штатных возможностей Windows 10

Как создать защищенное соединение без стороннего софта? К счастью, в «десятке» предусмотрена такая возможность. Вот подробная инструкция:

Открываем «Центр управления сетями» и кликаем по самой первой ссылке «Создание нового подключения».

Нас интересует второй вариант (как на скрине):

Продолжаем в том же духе, выбрав на следующем этапе верхний пункт из списка:

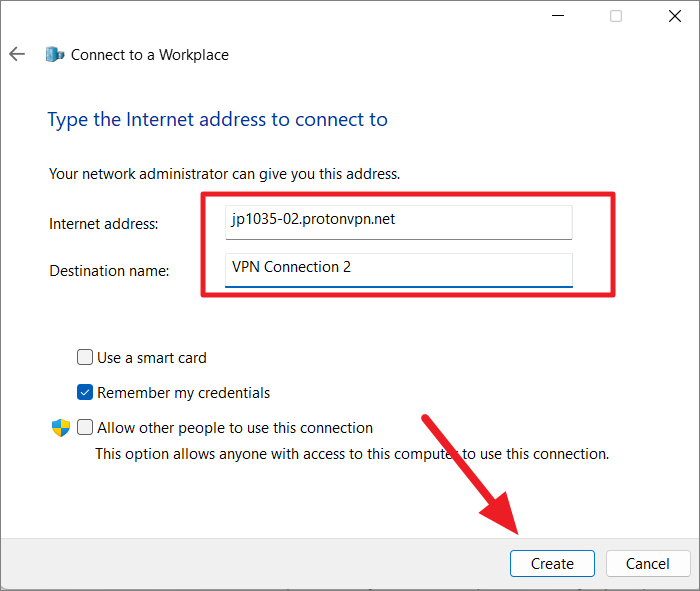

Чтобы корректно подключить ПК к сети, стоит указать данные для VPN:

- IP (или домен);

- Название соединения.

После ввода нажимаем «Создать»:

Новое соединение будет отображаться в списке сетей. Чтобы установить связь достаточно кликнуть по названию, а затем на соответствующую кнопку:

Откроется форма для ввода личных данных:

Если всё настроено правильно, то спустя мгновение Вы подключитесь к серверу.

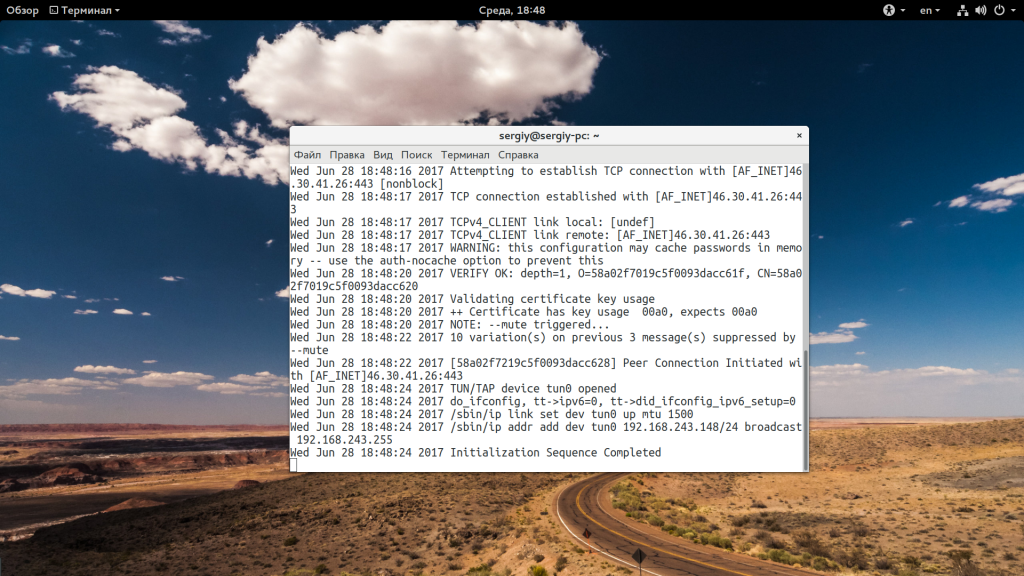

Как пользоваться OpenVPN в Linux

Сначала рассмотрим как подключиться к OpenVPN из Ubuntu или любого другого Linux дистрибутива через терминал. Допустим, вы скачали файл конфигурации сервера .ovpn и хотите подключиться к этой сети. Для этого нужно установить клиент openvpn:

А далее для подключения к сети достаточно выполнить команду openvpn и передать ей в параметры нужный вам файл:

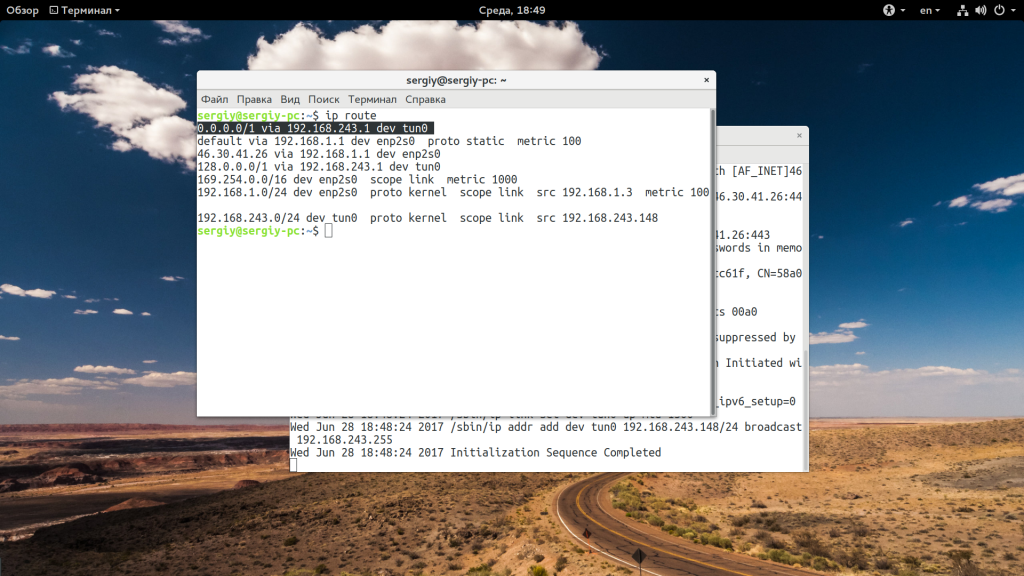

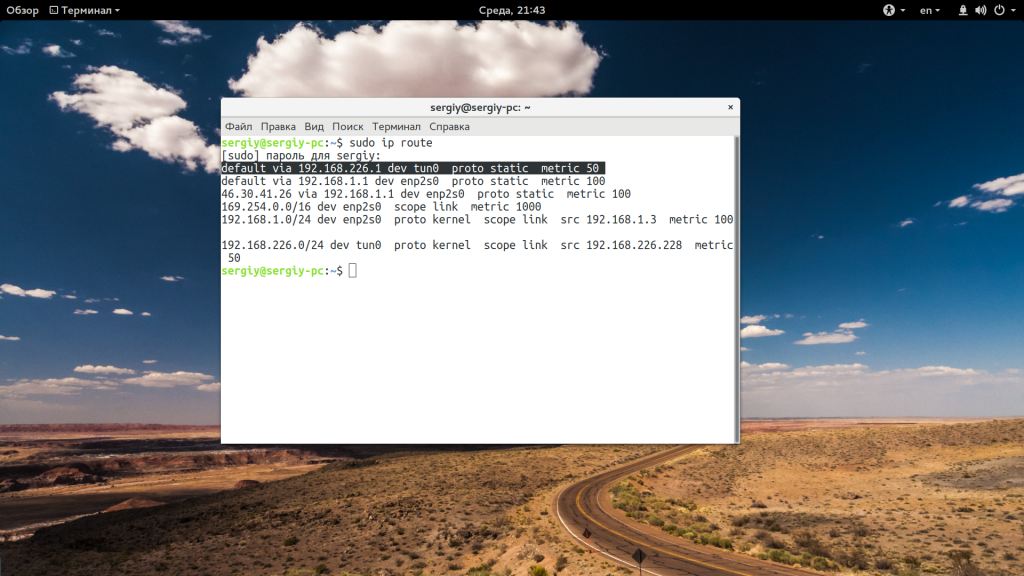

После этого окно терминала закрывать нельзя и если OpenVPN сервер был настроен правильно, то он уже передал на машину правильные маршруты и ваш трафик идет через виртуальную сеть. Давайте посмотрим маршруты:

После этого окно терминала закрывать нельзя и если OpenVPN сервер был настроен правильно, то он уже передал на машину правильные маршруты и ваш трафик идет через виртуальную сеть. Давайте посмотрим маршруты:

Здесь стоит обратить внимание на две строки:

Первая направляет весь трафик системы на интерфейс tun0, а вторая более интересная, она разворачивает трафик ip сети 169.254.0.0 на реальный интерфейс. Если ее не будет, то весь трафик будет идти на tun0, в том числе и трафик от программы OpenVPN, который уже прошел этот интерфейс и получиться петля. Чтобы разорвать подключение в таком варианте достаточно нажать Ctrl+C в терминале, где вы запустили openvpn.

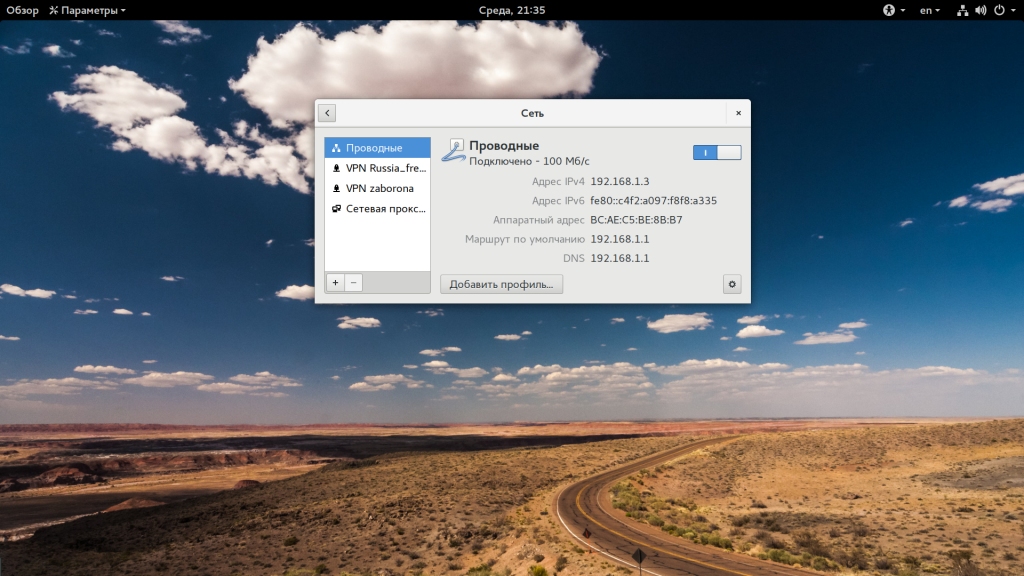

Второй способ использовать OpenVPN в Linux — это установить плагин openvpn для NetworkManager и подключатся с помощью него. Для установки этого пакета в Ubuntu выполните такую команду:

Теперь откройте апплет Network Manager, разверните «Соединение VPN» и выберите «Настроить соединение»:

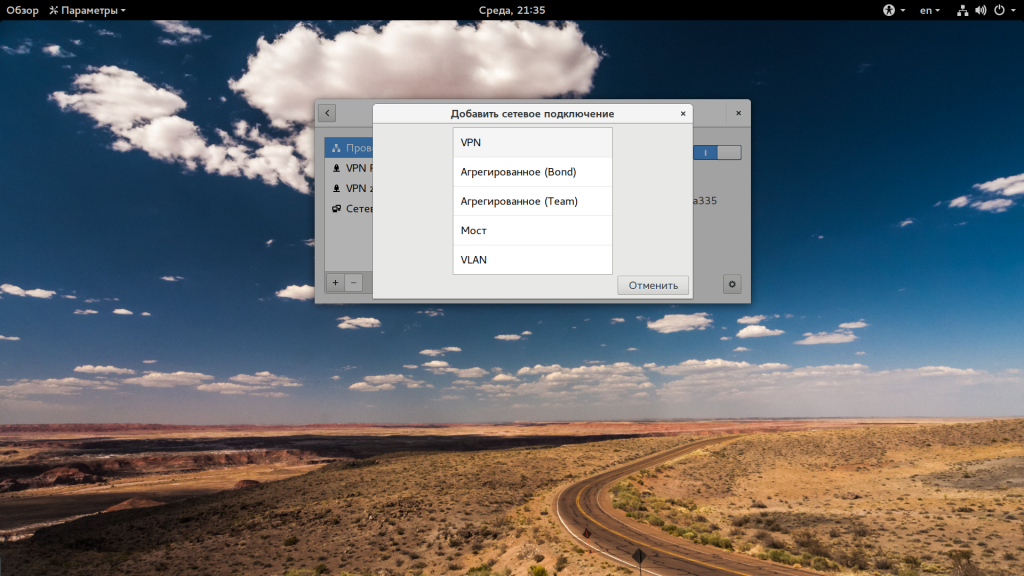

В открывшемся окне нажмите кнопку «+»:

Затем выберите надпись «VPN».

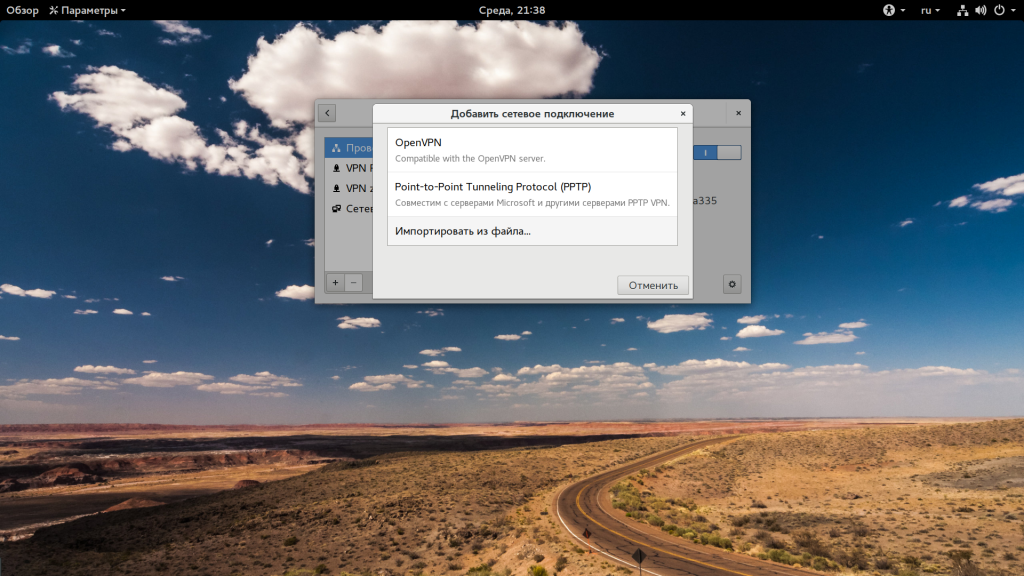

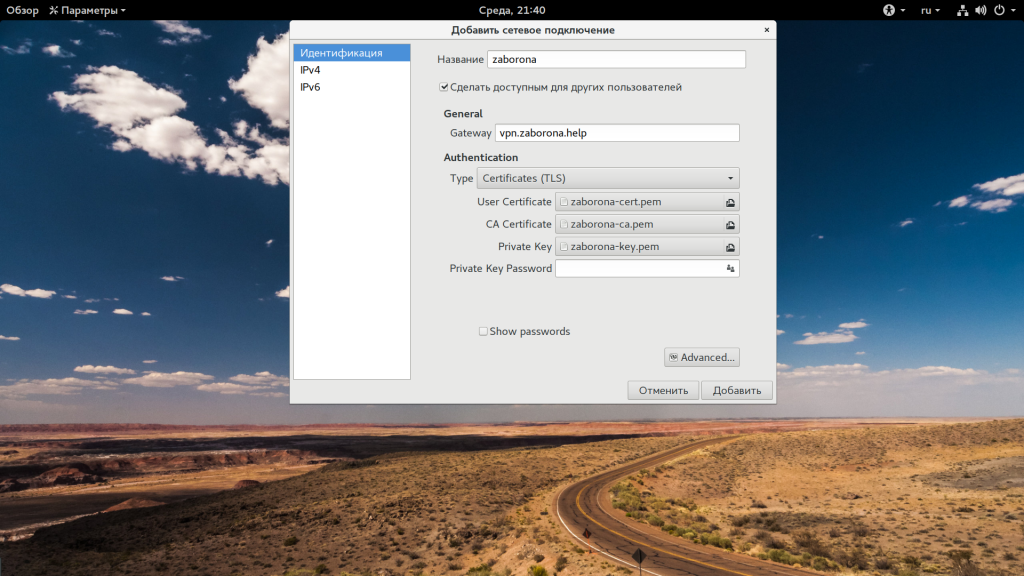

Далее, вы можете взять «OpenVPN», но нас будет интересовать пункт «Импорт из файла».

Далее, просто выберите файл *.ovpn, который вы скачали на сервере. Осталось нажать кнопку «Добавить». Дальше вы можете активировать нужную сеть с помощью переключателя в окне настроек или аплета:

Снова смотрим таблицу маршрутизации:

В целом, NetworkManager создает другие правила, но они работают так же. Настройка клиента openvpn на ubuntu завершена.

А можно ли таким способом раздавать интернет?

Наверное большинство из вас хочет спросить «А можно ли посредством OpenVPN раздавать интернет, например, через локальную сеть провайдера?» и ответ скорее всего порадует вас. Можно! Рассмотрим пример. Допустим провайдер выдает всем «серые» адреса в своей локальной сети, а подключение к интернет идет через VPN или PPPoE, при этом пользователи локальной сети провайдера «видят» друг-друга в ней и могут свободно обмениваться файлами и т.п. напрямую через локальную сеть провайдера без подключения к интернет

Рассмотрим пример, как можно «поделиться» своим интернетом с друзьями (обращаем ваше внимание на то, что у большинства провайдеров перепродажа, равно как и другие способы передачи траффика интернет третьим лицам запрещены условиями договора, поэтому прежде чем настраивать подобную схему — убедитесь в ее легитимности в вашем случае). Допустим у пользователя у которого установлен OpenVPN сервер подключение к интернет и локальной сети провайдера осуществляется через роутер (!) IP адрес которого 172.31.1.1, также роутер выдает адреса для ПК подключенных к нему из диапазона 172.31.1.0/24

Таким образом для ПК с OpenVPN сервером получаем два интерфейса, один из них WAN (интерфейс подключенный к роутеру, на котором доступна локальная сеть провайдера и интернет), а другой — VPN, т.е. интерфейс OpenVPN сервера. Намомним, что в этом случае для корректной работы OpenVPN сервера (если вы настраивали все согласно приведенной выше инструкции) на роутере необходимо пробросить порт TCP 7777 из локальной сети провайдера (именно по этому IP к вам будут подключаться удаленные клиенты) на машину с OpenVPN-сервером.

Настройка клиентов

Настройка клиента значительно проще, чем настройка сервера, у клиента нам не нужно генерировать ключи, сертификаты и т.п., так как все необходимое уже было сгенерировано нами на сервере и передано клиенту. Поэтому инструкция в случае для клиента получается значительно короче.

Ориентируясь на инструкцию по скачиваем дистрибутив OpenVPN с официального сайта, устанавливаем его и создаем в папке C:\OpenVPN подпапку SSL.

Помещаем в нее файлы ca.crt, client1.crt, client1.key и ta.key, переданные нам владельцем сервера.

Запускаем блокнот и создаем файл Client1.ovpn следующего содержания:

# decker OpenVPN Config File (c) Decker,

dev tap

# dev-node «OpenVPN»

proto tcp

remote x.x.x.x 7777

route-delay 3

client

tls-client

ns-cert-type server

ca C:\\OpenVPN\\ssl\\ca.crt

cert C:\\OpenVPN\\ssl\\client1.crt

key C:\\OpenVPN\\ssl\\client1.key

tls-auth C:\\OpenVPN\\ssl\\ta.key 1

comp-lzo

tun-mtu 1500

tun-mtu-extra 32

mssfix 1450

ping-restart 60

ping 10

status C:\\OpenVPN\\log\\openvpn-status.log

log C:\\OpenVPN\\log\\openvpn.log

verb 3

Обратите внимание, здесь client1.crt и client1.key — это названия файлов полученные вами от владельца сервера. x.x.x.x — это IP адрес или доменное имя OpenVPN сервера, 7777 — номер порта сервера

Заходим в оснастку «Службы и приложения», так, как это описано в разделе настроек сервера и запускаем службу OpenVPN, если она успешно запустилась, то выставляем ей тип запуска в «Авто».

Одновременно обращаем внимание на свойства нашего OpenVPN адаптера, если вы все настроили правильно, то через несколько секунд после запуска службы OpenVPN адаптер получит сетевой адрес от сервера:

Конфигурация сервера OpenVPN

После этого настраиваем конфигурацию сервера, для чего переходим в папку config и создаем файл server.ovpn, куда вставляем следующее:

port 1120 proto tcp dev tun dev-node OpenVPN ca E:\\OpenVPN\\certs\\ca.crt cert E:\\OpenVPN\\certs\\barnak-SRV.crt key E:\\OpenVPN\\certs\\barnak-SRV.key # This file should be kept secret dh E:\\OpenVPN\\certs\\dh1024.pem server 10.10.20.0 255.255.255.0 push "route 10.10.20.0 255.255.255.0" keepalive 10 120 cipher AES-128-CBC # AES comp-lzo max-clients 10 status openvpn-status.log verb 4 mute 20 sndbuf 0 rcvbuf 0

Что здесь что:

port 1120, — номер порта, к которому будут подключаться клиенты;

proto tcp, — тип протокола (tcp или udp). TCP более медленный вариант, но если вы ходите через прокси-сервер, это единственный способ;

dev tun, — режим подключения (tun или tap, туннель или мост). В общем-то режим моста нужен для специфических приложений (типа тех, что используют IPX протокол, им нужно отправлять broadcast сообщения и тп.). Обычно хватает туннельного режима;

dev-node OpenVPN, — название вашего адаптера (используется только для режима подключения tap). Заходите в свойства сетевого адаптера и меняете название на то, которое вам больше нравится:

ca E:\\OpenVPN\\certs\\ca.crt, — путь до сертификата УЦ

Обратите внимание на наше воспитание. Пьянки, гулянки, диско и панки обратный слеш (\) здесь указывается дважды;

cert E:\\OpenVPN\\certs\\barnak-SRV.crt, — путь до сертификата сервера;

key E:\\OpenVPN\\certs\\barnak-SRV.key, — путь до закрытого ключа сервера;

dh E:\\OpenVPN\\certs\\dh1024.pem, — путь до ключевой последовательности Диффи-Хеллмана;

server 10.10.20.0 255.255.255.0, — виртуальная подсеть и маска вашего VPN соединения

Когда к серверу будут подключаться, то сетевой адрес вы получите именно из этого диапазона. При этом, первый адрес всегда использует сервер;

push «route 10.10.20.0 255.255.255.0, — здесь указывается наша виртуальная подсеть. Эта команда нужна, чтобы при установлении соединения ваши VPN клиенты могли подключаться не только непосредственно к вам, но и к другим VPN компьютерам в вашей сети. При этом, таким образом можно добавлять несколько маршрутов;

keepalive 10 120, — отвечает за проверку доступности партнера. Будет отсылать пинги каждые 10 секунд, если от партнера не получен ответ в течение 120 секунд;

cipher AES-128-CBC, — алгоритм шифрования. Оставляйте этот, он самый надежный из предлагаемых ![]()

comp-lzo, — сжимание данных через VPN соединение (для уменьшения трафика);

max-clients 10, — сколько клиентов к вам может единовременно подключиться;

status openvpn-status.log, — название журнала, в котором будет краткая информация о том, кто подключился и т.п.:

verb 4, — уровень детализации логов. Чем больше, тем выше детализация;

mute 20, — Не выводить в логе больше 20 одинаковых сообщений (чтобы не засорять его);

sndbuf 0, — буфер для отправленных пакетов. 0 означает, что OpenVPN будет использовать системные настройки, что обычно увеличивает вашу пропускную способность;

rcvbuf 0, — буфер для полученных пакетов. Аналогично предыдущему.

Для более детального файла конфигурации можем перейти в папку sample-config и там открыть файл конфигурации текстовым редактором. Там есть комментарии к каждой опции.

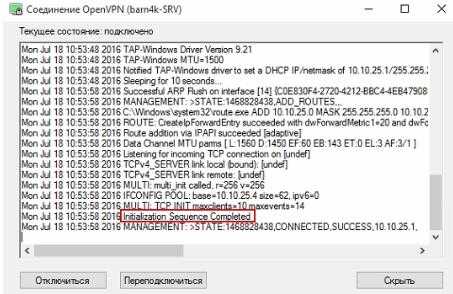

После того, как вы подготовили файл настроек, применяем их, дважды кликая на файл. Откроется окно OpenVPN и начнет запускаться сервер:

Если у вас просто пустой экран, то откройте файл журнала (\OpenVPN\log\;.log). В нем будет написано почему VPN не запускается.

Настройка интернет-центра KEENETIC 4G

По-умолчанию в KEENETIC 4G не входит клиент OpenVPN, поэтому сначала нам следует его установить. Для этого подключаем KEENETIC 4G к интернету различным способом (по кабелю, по Wi-Fi или с помощью 4G модема), далее переходим в «Общие настройки» и нажимаем кнопку «Изменить набор компонентов».

Выбираем нужные нам компоненты (в данном случае Клиент OpenVPN уже был установлен, поэтому для примера показывается другой компонент) и нажимаем кнопку «Установить обновление».

Далее перейдём к настройке нашей сети, для этого выбираем «Домашняя сеть» и настраиваем IP-адрес нашего маршрутизатора, например 192.168.112.101 (так же должен быть свободным).

Далее нам следует настроить наше OpenVPN подключение, для этого выбираем «Другие подключения», нажимаем кнопку «добавить подключение». Вводим имя подключения (произвольное, например, TAP_Client_PLC), выбираем тип подключения (OpenVPN), в конфигурацию OpenVPN копируем текст из нашего созданного файла для клиента (TAP_Client.ovpn) и нажимаем кнопку сохранить для применения изменений.

Далее нам следует включить интерфейс OpenVPN в основной мост, но прежде чем сделать данную процедуру нам придётся установить клиент telnet. Для этого перейдём в панель управления, далее «Включение или отключение компонентов Windows», выберем Telnet Client и нажмём «ОК».

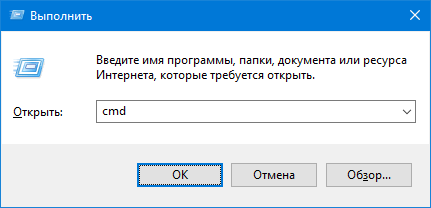

После того, как telnet клиент будет установлен — подключаемся к нашему KEENETIC 4G: на клавиатуре жмём сочетание клавиш WIN+R, вводим cmd

Вводим команду telnet (например, telnet 192.168.112.101)

Пройдём процесс авторизации (введём логин и пароль (если он был настроен)) и введём следующие команды:

interface Bridge0 include OpenVPN0 system configuration save Проверим правильность нашей конфигурации: show running-config В итоге мы должны увидеть нечто подобное:

Отмечу, что интерфейс OpenVPN0 создаётся только после создания OpenVPN подключения.

Включаем в работу наш OpenVPN клиент.

Видим, что KEENETIC 4G осуществил подключение к нашему серверу и переходим к настройке нашего контроллера S7-1500.

Использование штатных возможностей Windows 10

Как создать защищенное соединение без стороннего софта? К счастью, в «десятке» предусмотрена такая возможность. Вот подробная инструкция:

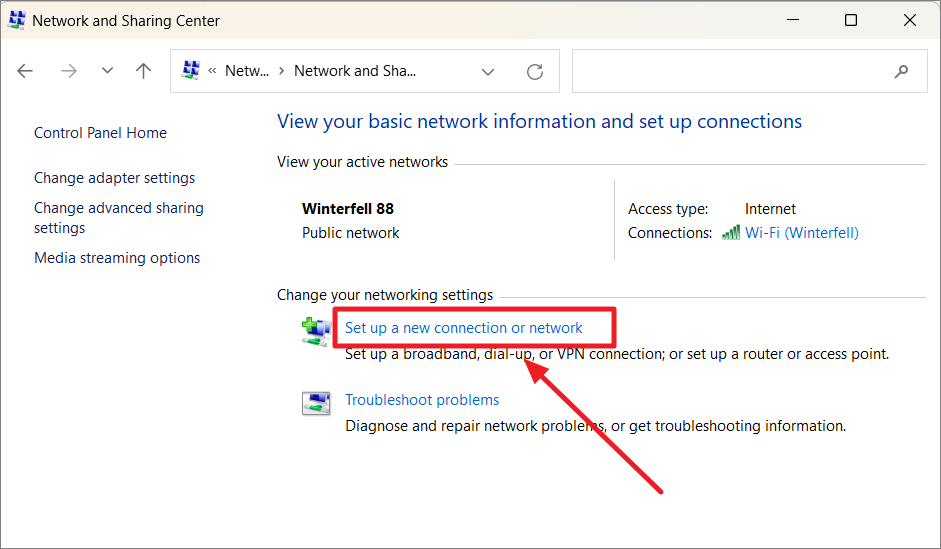

Открываем «Центр управления сетями» и кликаем по самой первой ссылке «Создание нового подключения».

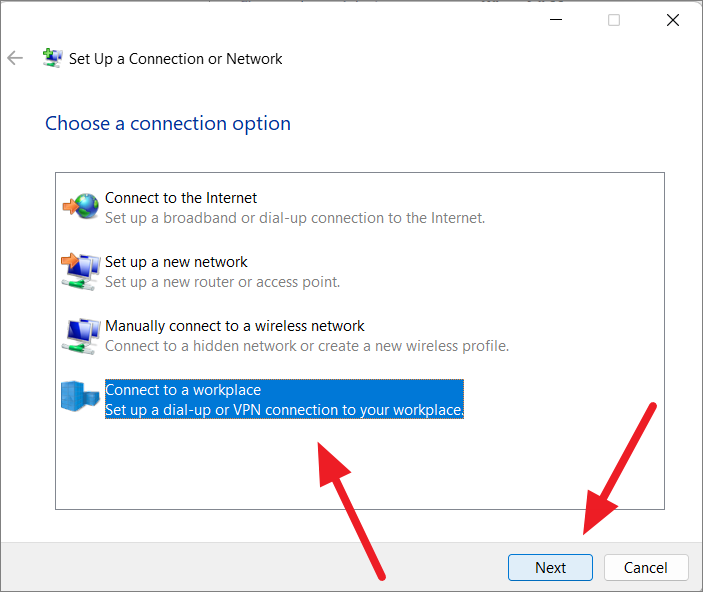

Нас интересует второй вариант (как на скрине):

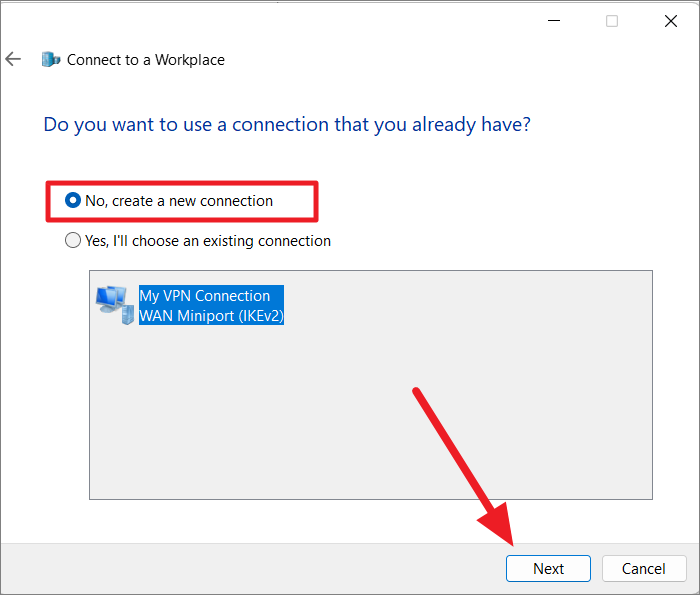

Продолжаем в том же духе, выбрав на следующем этапе верхний пункт из списка:

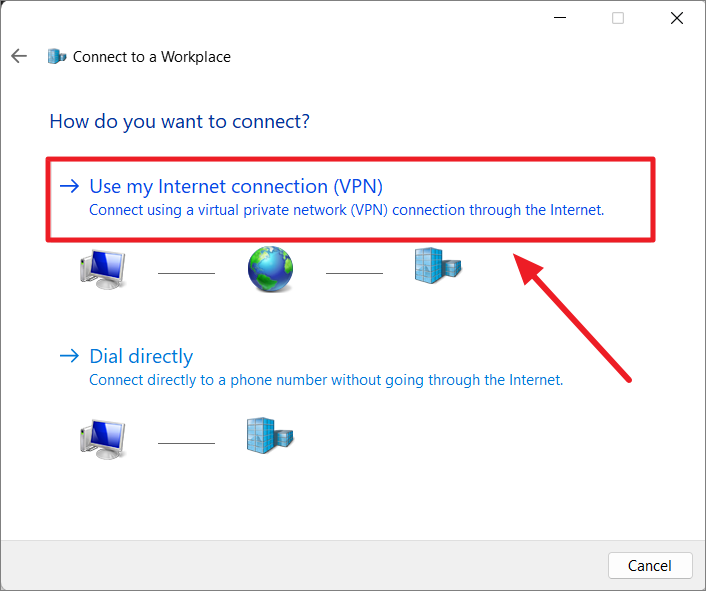

Чтобы корректно подключить ПК к сети, стоит указать данные для VPN:

- IP (или домен);

- Название соединения.

После ввода нажимаем «Создать»:

Новое соединение будет отображаться в списке сетей. Чтобы установить связь достаточно кликнуть по названию, а затем на соответствующую кнопку:

Откроется форма для ввода личных данных:

Если всё настроено правильно, то спустя мгновение Вы подключитесь к серверу.

Переустановите и обновите драйвер TAP-Windows

Если перезапуск адаптера не помогает, попробуйте переустановить драйвер TAP-Windows. Для этого сначала откройте диспетчер устройств, чтобы удалить адаптер, нажав клавишу Windows + горячую клавишу X.

Выберите Диспетчер устройств, чтобы открыть окно в кадре прямо ниже.

- Дважды щелкните Сетевые адаптеры, чтобы развернуть список сетевых адаптеров.

- Щелкните правой кнопкой мыши TAP-Windows Adapter и выберите « Удалить устройство» .

- Теперь откройте эту страницу OpenVPN в вашем браузере.

- Прокрутите страницу до конца и нажмите tap-windows-9.21.2.exe, чтобы загрузить последнюю версию драйвера TAP (NDIS 6) для OpenVPN. Драйвер NDIS 5 предназначен для Windows XP.

- Щелкните правой кнопкой мыши исполняемый файл TAP-Windows и выберите « Запуск от имени администратора».

- Перезагрузите Windows после установки драйвера.

Ничего не происходит, когда вы нажимаете на Запуск от имени администратора? Не волнуйтесь, у нас есть правильное решение для вас.

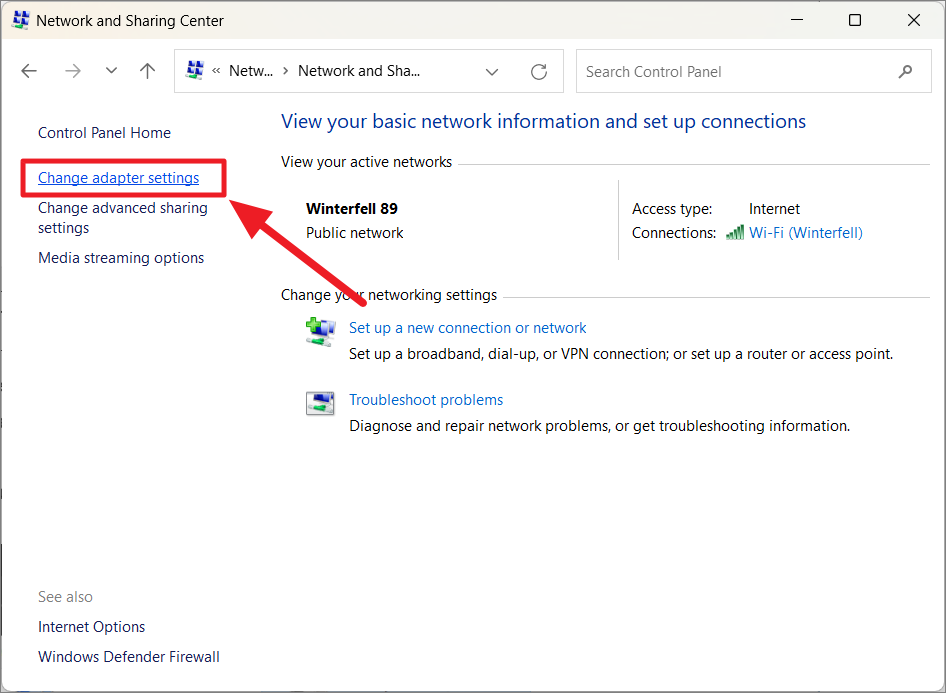

Настройка VPN-подключения из Центра управления сетями и общим доступом

Другой способ настроить VPN-подключение в Windows 11 — через Центр общего доступа к сети в Панели управления. Однако для этого метода может потребоваться еще несколько шагов для настройки VPN-подключения. Вот как вы можете настроить VPN-подключение из Центра управления сетями и общим доступом:

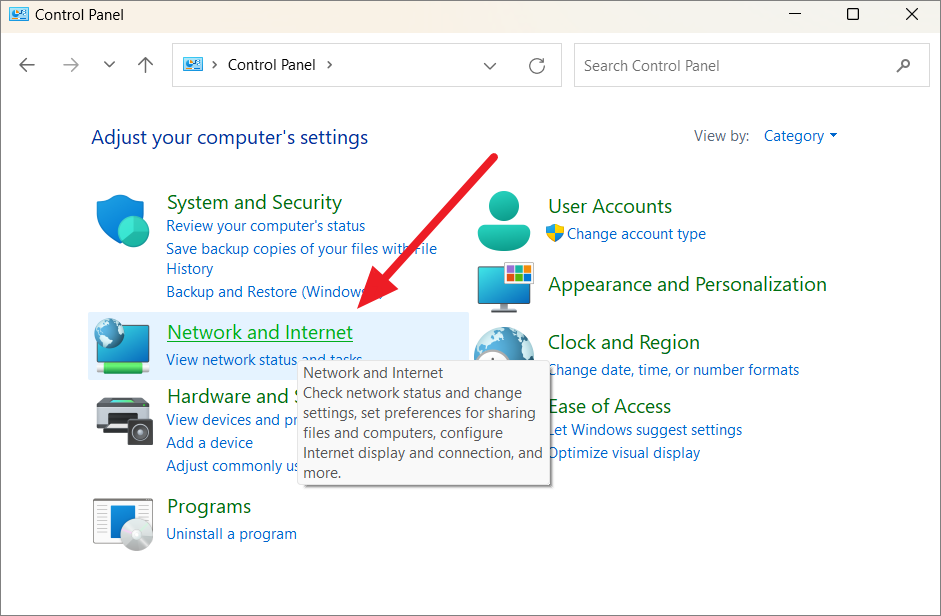

Сначала нажмите кнопку «Пуск» или значок поиска на рабочем столе, введите «Панель управления» в поле поиска и выберите лучший результат.

Если настройки панели управления отображаются в виде категорий, выберите «Сеть и Интернет». В качестве альтернативы, если настройки панели управления отображаются в виде больших или маленьких значков, нажмите «Центр управления сетями и общим доступом».

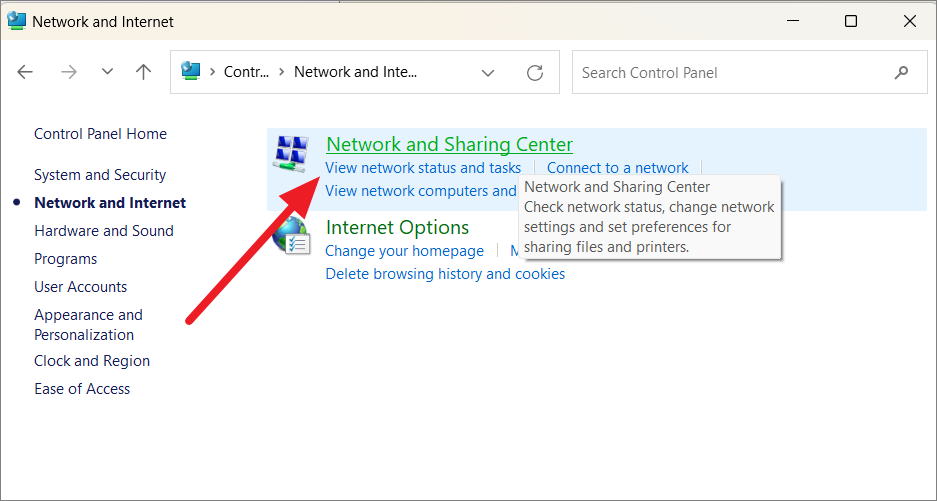

В следующем окне нажмите «Центр управления сетями и общим доступом» на правой панели.

В Центре управления сетями и общим доступом нажмите «Настроить новое подключение или сеть» в разделе «Выберите параметры сети».

В окне «Настройка подключения» или «Сеть» выберите вариант подключения «Подключиться к рабочему месту» и нажмите «Далее».

Если вы уже создали VPN-подключение, оно будет указано здесь. Здесь выберите вариант «Нет, создать новое подключение» и нажмите «Далее». Если у вас нет существующего подключения, вы сразу перейдете к следующему шагу, не показывая этот шаг.

В следующем окне нажмите «Использовать мое подключение к Интернету (VPN)».

Затем введите доменное имя или адрес VPN в поле «Внутренний адрес», чтобы подключиться к определенному серверу. Затем укажите имя получателя в следующем поле и нажмите «Создать».

Затем вы вернетесь в «Центр управления сетями и общим доступом». Здесь нажмите «Изменить настройки адаптера» в левом меню.

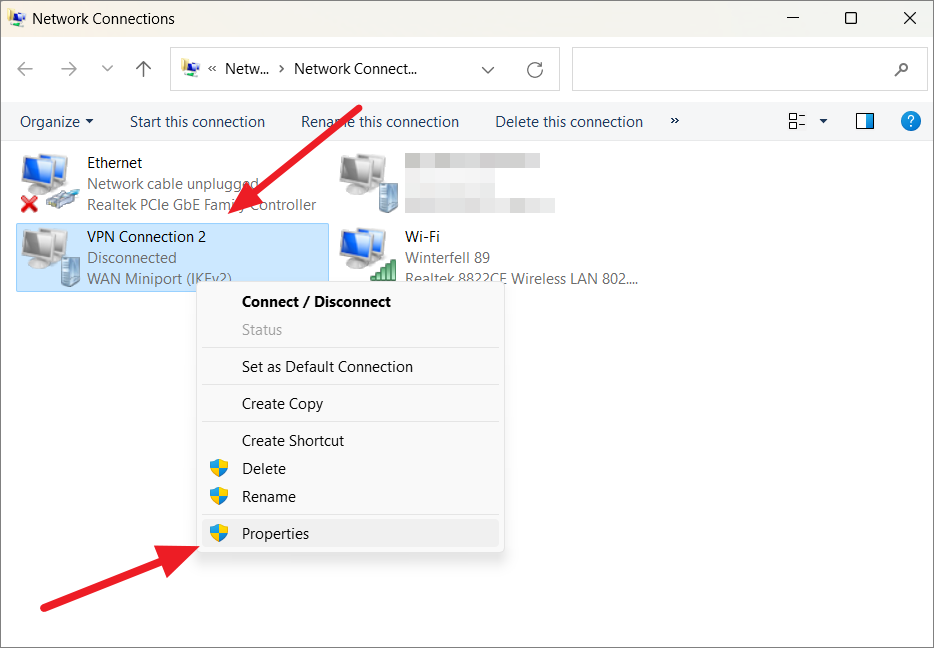

В окне «Сетевые подключения» вы увидите на экране добавленный VPN-адаптер, как показано ниже. Теперь щелкните правой кнопкой мыши адаптер VPN и выберите «Свойства».

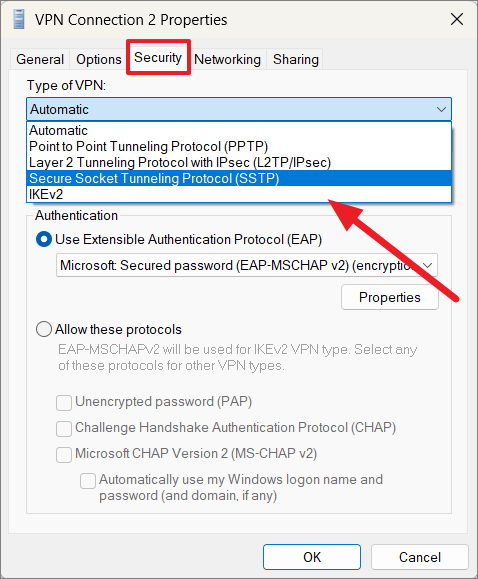

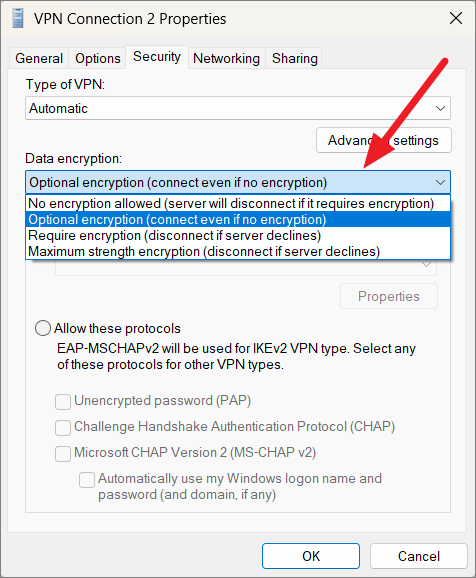

Когда откроется диалоговое окно «Свойства VPN-подключения», перейдите на вкладку «Безопасность». В раскрывающемся меню «Тип VPN» выберите вариант протокола VPN.

Затем используйте раскрывающийся список «Шифрование данных», чтобы выбрать метод шифрования данных. Обычно для него установлено значение «Требовать шифрование (отключиться, если сервер отказывается)» или «Необязательное шифрование (подключиться, даже если шифрование отсутствует)». Если вы не хотите шифровать данные, выберите «Шифрование запрещено».

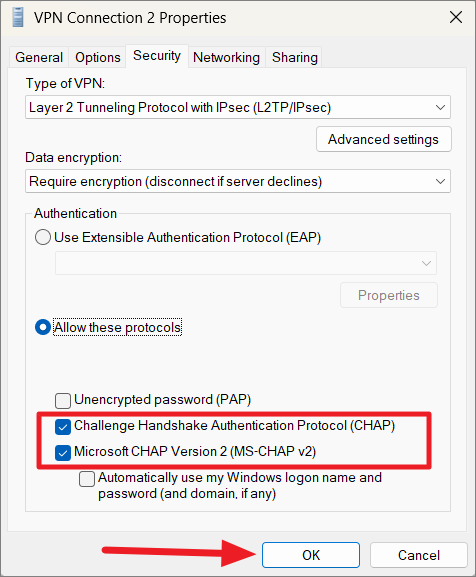

После этого выберите метод аутентификации в разделе «Аутентификация». Обычно вам нужно выбрать «Разрешить эти протоколы». Если вы выберете этот метод, убедитесь, что отмечены следующие параметры, а затем нажмите «ОК».

- Протокол проверки подлинности с вызовом рукопожатия (CHAP)

- Microsoft CHAP версии 2 (MS-CHAP v2)

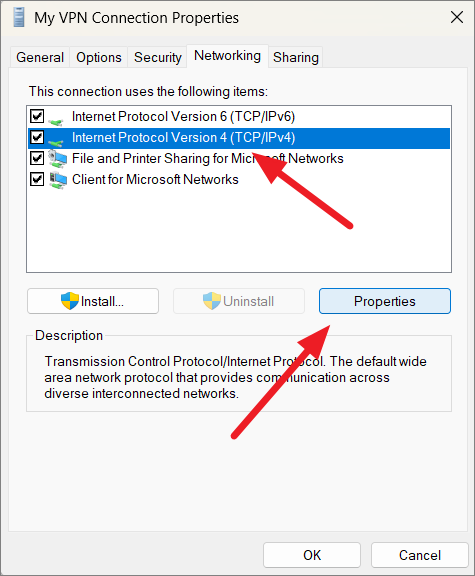

После этого перейдите на вкладку «Сеть», выберите Интернет-протокол версии 4 (TCP/IPv4) и нажмите кнопку «Свойства» ниже.

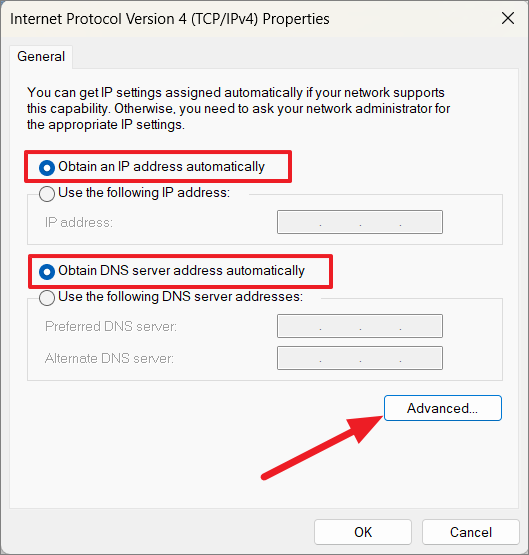

В окне свойств Интернет-протокола версии 4 (TCP/IPv4) убедитесь, что выбраны параметры «Получить IP-адрес автоматически» и «Получить адрес DNS-сервера автоматически». Затем нажмите кнопку «Дополнительно».

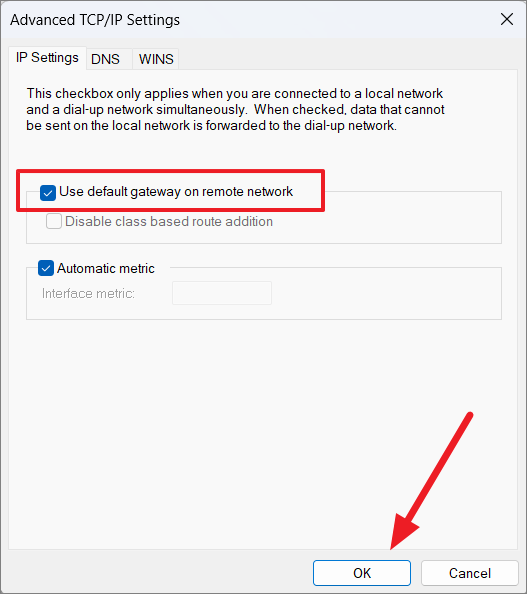

В диалоговом окне «Дополнительные параметры TCP/IP» убедитесь, что на вкладке «Параметры IP» установлен флажок «Использовать шлюз по умолчанию в удаленной сети».

Однако, если вы не хотите разрешать веб-трафик через VPN-соединение, которое может замедлить работу Интернета, снимите этот флажок и, наконец, нажмите «ОК».

Теперь вы успешно настроили VPN в Windows 11, и она доступна для подключения.

Лучшие VPN-сервисы с собственными приложениями, поддерживающими OpenVPN, для ваших устройств

Пока мы еще не ушли с головой в тонкости настройки вручную, мы бы хотели вкратце рассказать вам про несколько лучших VPN-сервисов, способных защитить вас с помощью OpenVPN максимально просто. Используя приложения таких сервисов, вы получите всю защиту, которую только может предоставить OpenVPN, и не настраивать все самостоятельно!

1. ExpressVPN

Выбор редактора

Выбор редактора

Используйте 30 дней без рискаПротестировано в Май 2023

Доступно для:

Windows

Mac

Андроид

iOS

Chrome

Роутер

Smart TV

Еще

Попробуйте ExpressVPN >

www.ExpressVPN.com

Приложения ExpressVPN по умолчанию используют протокол OpenVPN, а также автоматически выбирают самые безопасные настройки для вашего подключения. Вы также сможете выбрать любой другой протокол как через само приложение, так и с помощью установки вручную.

ExpressVPN использует шифрование военного класса с поддержкой технологии AES, не ведет логи действий пользователей и предоставляет 30-дневную гарантию возврата денег. Как показали результаты наших тестов, это еще и самый быстрый VPN-сервис премиум-класса

2. CyberGhost

Доступно для:

Windows

Mac

Андроид

iOS

Chrome

Роутер

Smart TV

Еще

Попробуйте CyberGhost VPN >

www.cyberghostvpn.com

Собственные приложения CyberGhost доступны для большинства операционных систем и устройств, все они по умолчанию используют протокол OpenVPN. Оформив подписку, вы сможете защитить вплоть до 7 устройств.

CyberGhost использует 256-битное шифрование военного уровня, придерживается строгой безлоговой политики и предлагает доступ к более чем 9 097+ серверов по всему миру. Новые пользователи могут испытать сервис на деле с помощью 45-дневной гарантии возврата денег, хотя большинство пользователей этого VPN-сервиса с радостью продолжают пользоваться его услугами и после.

Перезапустите адаптер TAP.

Добавление программного обеспечения OpenVPN в Windows также добавляет адаптер TAP-Windows. В одном сообщении об ошибке OpenVPN говорится: « Все адаптеры TAP-Windows в этой системе в настоящее время используются. »

Если вы получаете это сообщение об ошибке, перезапуск адаптера TAP может исправить OpenVPN. Вы можете перезапустить адаптер TAP следующим образом:

- Нажмите сочетание клавиш Windows + R, чтобы открыть аксессуар «Запуск».

- Введите «Панель управления» в «Выполнить» и нажмите кнопку ОК .

- Нажмите « Центр управления сетями и общим доступом», чтобы открыть настройки панели управления, показанные непосредственно ниже.

Нажмите Изменить настройки адаптера, чтобы открыть свои подключения, как показано ниже.

- Затем щелкните правой кнопкой мыши Адаптер TAP-Windows и выберите Отключить .

- Щелкните правой кнопкой мыши TAP-Windows Adapter и выберите Enable, чтобы перезапустить адаптер.

Схема сети для второго примера VPN

У нас сеть домашний компьютер на Windows 10 x64, на нем развернута виртуалка на Debian 8, которая будет использоваться в качестве файлового хранилища, еще одна виртуалка, которая будет выступать VPN сервером, и рабочий ноутбук на Windows 10. Мы хотим с рабочего ноутбука подключиться к VPN серверу и иметь доступ ко всем локальным ресурсам домашней сети.

На маршрутизаторе мы имеем внешний адрес 87.215.46.32, внутренний адрес 192.168.1.1. на домашнем компе мы имеем внутренний адрес 192.168.1.2, а также 192.168.94.2 для подсети VMWare.

На виртуальном клиенте мы имеем адрес 192.168.94.110 и именно этот адрес нам понадобится для удаленного доступа к нему. На виртуальном VPN сервере мы имеем адрес 192.168.94.100. В качестве VPN подсети я выбрал всю ту же 10.10.20.0 с префиксом /24 (маска 255.255.255.0).

Собственно, теперь перейдем к настройке этого примера.