Clone Phishing (клон-фишинг)

Если вы когда-либо получали законное электронное письмо от легитимной компании, а спустя какое-то время получали, казалось бы, то же самое сообщение, то вы стали свидетелем клон-фишинга в действии. Этот метод фишинга работает путем создания вредоносной копии недавно полученного сообщения от легитимного отправителя, которое якобы направляется повторно от, казалось бы, этого же легитимного отправителя. Любые ссылки или вложения из исходного письма заменяются вредоносными. Злоумышленники обычно используют предлог повторной отправки сообщения из-за того, что в первоначальном письме были указаны неверные ссылки или вложения.

Как распознать и проверить вредоносную ссылку

Распознать ссылку можно разными способами. Самые простые – нажать и дождаться предупреждения от антивирусной программы, либо проверить, совпадает ли название сайта, на который привела ссылка, с указанным в ней изначально. Но это далеко не всегда срабатывает.

Явные признаки фишинговой ссылки:

- Состоит из цифр. Например: http://189.177.962.23.

- Содержит «@». Настоящий адрес будет после «@». Например: http://messenger.ru@vzlom.ru.

- Содержит 2 или более адресов. К примеру: https://account.ru/rc.php?go=https://vzlom.ru.

- После www нет точки или есть «-». Допустим: wwwmessenger.ru или www-messenger.ru.

- После http или https нет «://». К примеру: httpsmessenger.ru, httpmessenger.ru.

- Ссылка в нижнем углу браузера выглядит иначе. Например, вместо bank.ru написано banc.ru.

- Некликабельность из-за подмены символа. При нажатии ничего не происходит, но это рассчитано на то, что пользователь скопирует ссылку и откроет ее в браузере.

- Замена буквы «о» на 0 или маленькой латинской буквы L (l) на заглавную i (I), а также b на d: 0nIine-dank.ru вместо online-bank.ru.

Не нажимайте на ссылку, если она находится в письме из папки «Спам». Даже если вам знаком адрес отправителя, тщательно проверьте письмо, ведь мошенники могли взломать этот электронный ящик.

Запись всех телефонных разговоров также поможет обезопасить компанию. Используйте коллтрекинг Calltouch, чтобы в любой момент прослушать беседу оператора с клиентом. А статический коллтрекинг позволит точно определить, что обращения поступают из офлайн-каналов: разместите на визитке, листовке или биллборде статический номер, и вы будете знать, откуда клиент узнал о вашей компании.

Коллтрекинг Calltouch

Тратьте бюджет только на ту рекламу,которая работает

- Коллтрекинг точно определяетисточник звонка с сайта

- Прослушивайте звонки в удобном журнале

Подробнее про коллтрекинг

Целевой фишинг

Он же спеар-фишинг (spear phishing). В этом виде атаки мошенники атакуют не рандомных пользователей, а целенаправленно выбирают жертвой какую-то компанию: ищут ее сотрудников, изучают их аккаунты в соцсетях и так далее. Как только база с данными собрана, сотрудникам отправляются письма, написанные будто бы от их коллег, с просьбой заполнить документ и следовать инструкции из письма.

У целевого фишинга есть подвид — уэйлинг (от «whailing» — «охота на китов»). Как вы могли догадаться, здесь на удочку пытаются поймать рыбку покрупнее — руководителя компании-жертвы.

Приведем реальный пример. В 2019 году руководителю компании Armorblox было отправлено письмо с фейковым финансовым отчетом, для доступа к которому нужно было пройти авторизацию на странице-подделке входа в Microsoft Office 365. На поддельной странице уже было заранее введено имя пользователя руководителя, что еще больше усиливало маскировку мошеннической веб-страницы. В итоге данные были перехвачены, а у инженеров безопасности компании выдалась очень «веселая» пятница.

Чтобы распознать спеар-фишинг или уэллинг, нужно не терять бдительность и внимательно проверять все входящие письма.

Разбираем фишинговые сайты

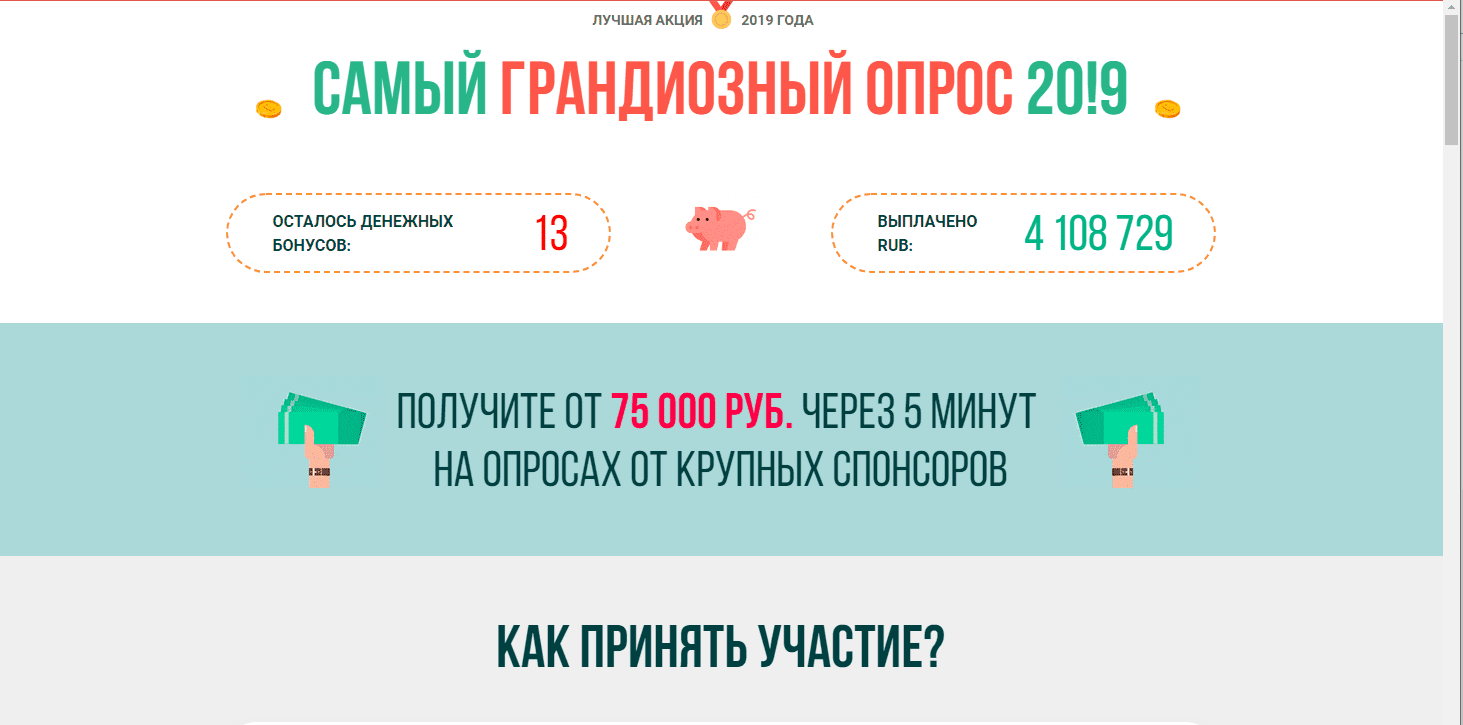

В последнем письме приведена ссылка https://is.gd/SwnIQn, на котором якобы можно получить обещанные денежные средства. Как и предполагалось, происходит редирект на другой адрес https://is.gd/s2miuH, где речи о переводе нет, а требуется пройти некий опрос, который и принесет деньги, причем уже за 100 000 рублей.

Рисунок 6. Главная страница фишингового сайта

Создатели утверждают, что при прохождении опроса необходимо ввести данные карты для того, чтобы выполнить тестовое списание денег в размере 160 рублей, которые они обязательно вернут с заслуженной суммой.

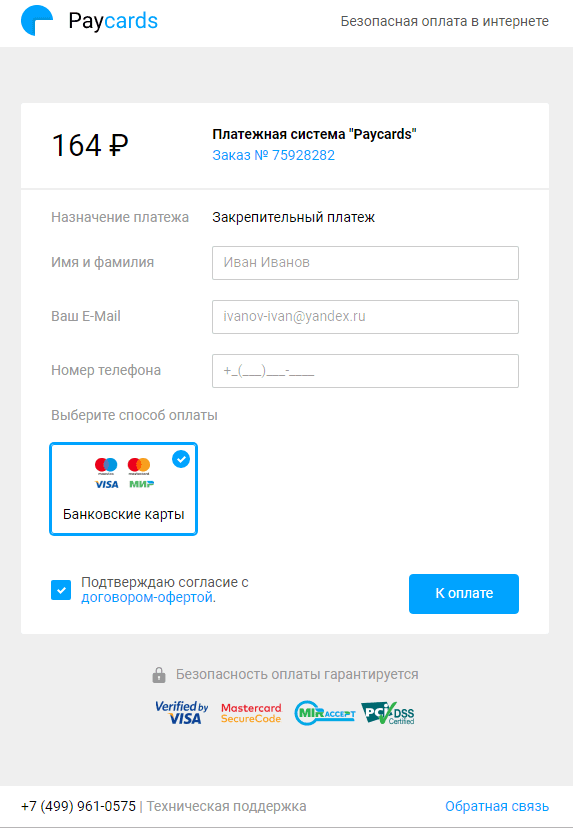

Рисунок 7. Фейковая платежная система

Фейковая платежная система, ради которой вся кампания и построена. Пользователь вводит данные банковской карты, и они утекают кардерам на действия, которые на сленге называются «вбив» или «обнал».

Система стара как мир — каждый хочет быть индивидуальным и получить легких денег, на эту уловку социальной инженерии и рассчитан данный фишинг. Платежная система скопирована с настоящей и вызывает подозрение, лишь если внимательно посмотреть на URL — https://globalpay4.top/select/internal-account/235?label=donors.

Если перейти лишь на https://globalpay4.top, то получим пустую страницу с надписью «top secret!».

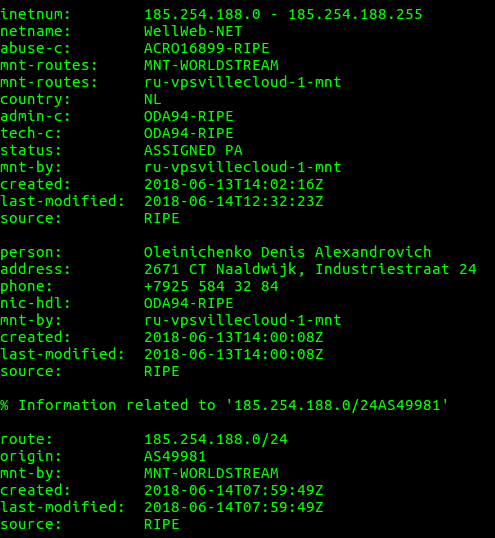

Доменное имя имеет IP 185.254.188.69, и это не web-хостинг. Это выделенный сервер.

Рисунок 8. Информация об IP-адресе

Если учитывать фишинговую кампанию сайта в сумме с письмом, то очень много логических несовпадений: выплата по договору, а на сайте необходимо пройти опрос, подозрительный URL, чтобы получить деньги — сначала их надо отдать. Все эти неувязки должны наталкивать на мысли об обмане.

Почтовый фишинг

Возможно, будучи самым распространенным типом фишинга, он зачастую использует технику «spray and pray», благодаря которой хакеры выдают себя за некую легитимную личность или организацию, отправляя массовые электронные письма на все имеющиеся у них адреса электронной почты.

Такие письма содержат характер срочности, например, сообщая получателю, что его личный счет был взломан, а потому он должен немедленно ответить. Их цель заключается в том, чтобы своей срочностью вызвать необдуманное, но определенное действие от жертвы, например, нажать на вредоносную ссылку, которая ведет на поддельную страницу авторизации. Там, введя свои регистрационные данные, жертва, к сожалению, фактически передает свою личную информацию прямо в руки мошенника.

Пример почтового фишинга

The Daily Swig сообщила о фишинговой атаке, произошедшей в декабре 2020 года на американского поставщика медицинских услуг Elara Caring, которая произошла после несанкционированного компьютерного вторжения, нацеленного на двух его сотрудников. Злоумышленник получил доступ к электронной почте сотрудников, в результате чего были раскрыты личные данные более 100 000 пожилых пациентов, включая имена, даты рождения, финансовую и банковскую информацию, номера социального страхования, номера водительских прав и страховую информацию. Злоумышленник имел несанкционированный доступ в течение целой недели, прежде чем Elara Caring смогла полностью остановить утечку данных.

Для каждого своя рассылка

Для начала надо определиться, кого именно проверяем с помощью эмуляции фишинга. Это могут быть новички, которые только пришли в компанию, один конкретный отдел или даже топ-менеджмент (как показывает практика, начальники нажимают на подозрительные ссылки и вложения ничуть не реже своих подчиненных). А после того, как определена «жертва», можно уже выбирать и тип фишинговой атаки.

Если надо проверить большую группу пользователей с различными правами, то подойдёт массовая рассылка. К тому же на проработку такого фишингового письма много времени не понадобится. Более того, специализированные платформы для SA предлагают набор готовых шаблонов. Но даже такой простой метод поможет выявить наиболее уязвимых к социальной инженерии сотрудников.

Для целевого фишинга нужны уже более проработанные письма, которые учитывают специфику получателя. Например, одним из типов такой атаки является «уэйлинг» (от англ. whaling, то есть китобойный промысел). По названию очевидно, что такой фишинг направлен на «крупную рыбу» — руководителей высшего звена. И в этом случае проработке письма уделяется гораздо больше внимания: хакеры изучают свою жертву, пытаясь придумать такие формулировки, которые гарантированно заставят получателя откликнуться. Злоумышленникам есть ради чего стараться: взломав машину начальника, они могут получить ценные корпоративные данные или воспользоваться «приобретёнными» правами — например, дать бухгалтеру распоряжение перевести круглую сумму на подложный счёт.

Некоторые примеры фишинговых писем

Невозможно поделиться каждым примером фишингового письма, но есть вероятность, что вы получите один из них в течение следующих нескольких месяцев. Даже если вы этого не сделаете, мы можем использовать эти примеры, чтобы продемонстрировать постоянно улучшающуюся сложность этих сообщений. В наши дни бывает сложно обнаружить фишинговые электронные письма просто потому, что они выглядят очень убедительно.

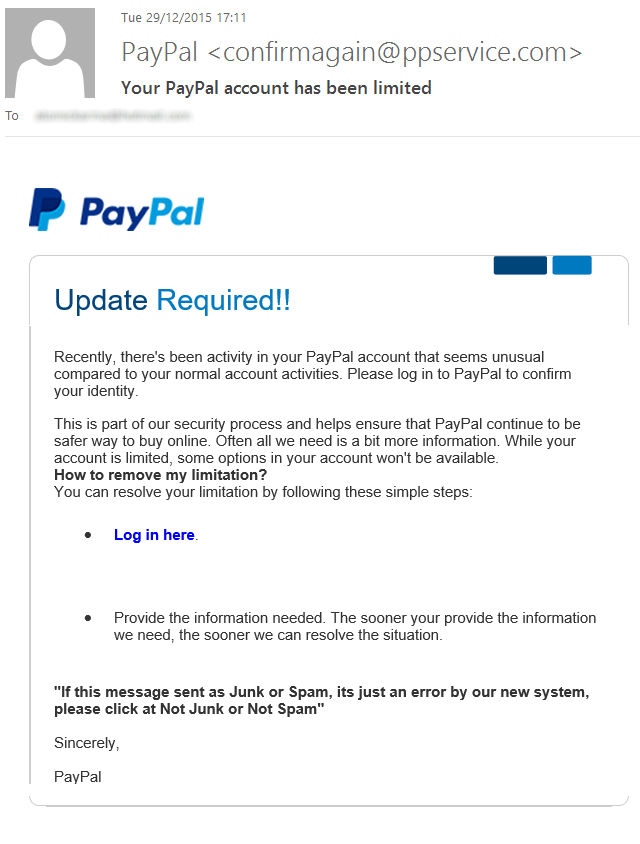

PayPal

Это очень убедительная фишинговая электронная почта, нацеленная на учетные записи PayPal. Хотя фишинговые сообщения в прошлом, возможно, были завалены ссылками, у этого просто есть один «Войти в систему». Стиль и тонкость здесь явно выигрывают, и мало что указывает на то, что это подделка. Тем не менее, три подсказки говорят нам, что это подделка:

- У нас есть орфографическая ошибка: «это просто ошибка…», которую вы можете увидеть жирным шрифтом ближе к концу.

- Адрес отправителя, «verifymagain@ppservice.com» — это явно не PayPal.

- PayPal не отправит вам письмо со ссылкой для входа.

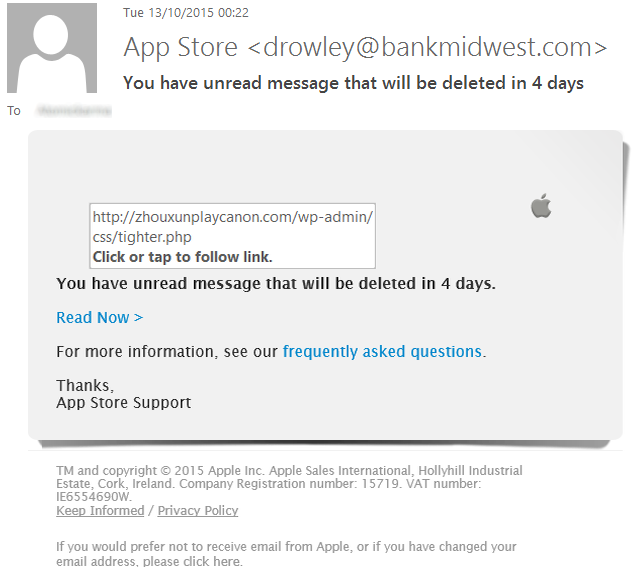

Apple — или это банк?

Это очень отлаженное фишинговое письмо, по-видимому, от Apple, с просьбой к получателю проверить некоторые непрочитанные сообщения. Но если вас обманет это письмо, вам предстоит пройти долгий путь:

- Отправитель указан как «drowley@midwestbank.com» — это от Apple или от банка?

- При наведении курсора мыши на ссылку «Читать сейчас>» открывается ссылка, которая явно не является веб-сайтом Apple (или веб-сайта банка).

- В App Store не хранятся и не маршрутизируются сообщения.

WhatsApp с этим электронным письмом?

С этим электронным письмом презентация является разумной, но краткость содержания — наличие сообщения WhatsApp для воспроизведения — достаточно, чтобы убедить получателя нажать «Воспроизвести», чтобы узнать, кто пытается связаться. Как и в случае с другими сообщениями, здесь есть подсказки:

- Письмо отправителя, «dajohns@mixom.com», явно не имеет ничего общего с WhatsApp. Возможно, получатель может неверно истолковать его как отправителя сообщения голосовой почты, но в этом случае, если это неизвестный адрес электронной почты, рекомендуется избегать его.

- «Whats App» отображается в виде двух слов в верхней части сообщения и в виде одного слова в нижнем колонтитуле.

- У меня нет учетной записи WhatsApp.

В каждом из трех приведенных выше примеров достаточно информации, если вы посмотрите достаточно внимательно, чтобы определить, что сообщение является поддельным. Если вы получаете эти или что-то еще, в чем у вас есть сомнения, вы должны пометить их как нежелательные.

Будьте осторожны со срочными запросами и подозрительно выгодными предложениями

Мошенники пользуются слабостями потенциальных жертв, поэтому лучше быть начеку.

Дело повышенной срочности

Будьте бдительны, если получаете письмо со срочным запросом. Отправителем может быть:

- Человек, которому вы доверяете: друг, родственник и коллега. Мошенники часто используют соцсети и публично доступные данные, чтобы подделка выглядела достаточно убедительно. Свяжитесь с отправителем такого письма напрямую и выясните, отправлял ли он его. Используйте для этого проверенный канал связи.

- Авторитетное лицо, например налоговый инспектор, представитель банка, правоохранительного органа или медучреждения. Мошенники часто выдают себя за человека с полномочиями, чтобы заполучить ваши платежные данные или конфиденциальную информацию. Чтобы убедится в подлинности письма, свяжитесь с этим человеком напрямую.

Совет. Будьте осторожны с письмами о COVID-19 – в последнее время эту тему активно используют для мошенничества. Подробнее о том, как распознать таких мошенников…

Очень выгодное предложение

Остерегайтесь предложений, которые выглядят подозрительно выгодно или привлекательно, например:

- Обещаний быстро разбогатеть. Никогда не отправляйте деньги и персональные данные незнакомцам.

- Романтических переписок. Никогда не отправляйте деньги и персональные данные людям, с которыми познакомились через интернет.

- Сообщений о выигрыше в лотерею. Никогда не отправляйте деньги и персональные данные тем, кто говорит, что вы что-то выиграли.

5. Не спешите переходить по ссылкам

Мошеннические письма, сообщения в мессенджерах и соцсетях часто содержат ссылки на нежелательное ПО. Никогда не переходите по ссылкам от незнакомцев и из непроверенных источников.

Найти фишинговую электронную почту сложно

В то же время невозможно обнаружить фишинговое электронное письмо (сообщение, которое якобы было выдано законной компанией и предназначено для того , чтобы обмануть вас и раскрыть личную информацию. ) для большинства людей — 80%, согласно новому опросу CBS News и Intel Security — это довольно сложно. Это не все плохие новости, хотя; в то время как в опросе мне удалось пройти 90%, который вы все еще можете пройти в Интернете, предыдущий опрос Intel показал, что 94% профессионалов в области информационной безопасности были обмануты фишингом по крайней мере один раз.

Быть обманутым фишинговыми письмами означает больше, чем просто позволить кому-то собрать ваши данные. Эти мошенники могут собрать достаточно информации, чтобы иметь возможность украсть вашу личность ( доступно за копейки в темной сети. ), используйте его, чтобы одолжить деньги на свое имя и оставить вас с некоторыми финансовыми головными болями. Между тем, что денежные средства используются для незаконных целей, финансирование незаконных такие отрасли, как торговля наркотиками, людьми и детской порнографии. В последние несколько лет даже высказывалось предположение, что террористические группы генерируют средства путем сближения их интересов с организованной преступностью .

Позволить себе быть обманутым и позволить банкам и компаниям-эмитентам кредитных карт навести порядок — это не ответ. По крайней мере, это невероятный риск, которого можно избежать, обучая себя тому, как обнаружить фишинговую электронную почту.

Резюме

Возможно, он существует уже почти двадцать лет, но фишинг продолжает оставаться угрозой по двум причинам: его просто осуществить и он работает. Так что, если вы встретите всплывающее сообщение или подозрительные электронные письма от кого-то, кого вы не знаете (отчаянный принц, может быть?) Или бренда, который вы не используете… не нажимайте на них! Вы же не хотите передавать свою информацию хакеру на другой стороне.

Когда дело касается Интернета, никогда нельзя быть слишком осторожным. Примите некоторые превентивные меры и убедитесь, что вы в безопасности, когда делаете покупки в Интернете или вводите свои имена пользователей и пароли.

После того, как вы научитесь определять попытки фишинга, может быть даже интересно отслеживать некоторые из лучших и худших примеров. Некоторые из них могут быть впечатляюще реалистичными, а другие просто …

Источник записи: https://www.mailjet.com

Что такое фишинговое письмо

Фишинговые письма используют в качестве основного способа распространения ссылок на фишинговые сайты. Такие письма выглядят как официальные, но в них указаны ссылки на поддельные сайты, которые похожие на оригинальные. В результате пользователь заходит на сайт-копию, вводит свои идентификационные данные и теряет доступ к своему счёту в банке.

К счастью, отличить фишинговое письмо от настоящего довольно просто, поскольку фишеры прибегают к одним и тем же уловкам, представляясь от имени десятков различных сервисов.

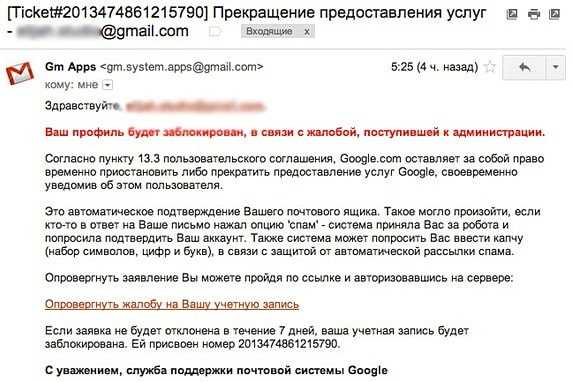

Пример фишинг-письма в почтовом сервисе Gmail

Вот основные признаки, по которым можно выявлять поддельные письма:

- Отсутствие цифровой подписи и наличие исполнимых файлов. В фишинговых письмах практически всегда имеются ссылки, предлагающие что-либо скачать (вирус), и вложения (документы с вирусами и исполняемые файлы);

- Фишинговые письма обозначают надуманную проблему как срочную и жизненно важную, чтобы пользователь напугался и быстро прислал всё, что нужно. Также в таких письмах может быть много восклицательных знаков;

- В них множество стилистических и грамматических ошибок. Разумеется, никто не может на 100% застраховаться от опечатки или лишней запятой, однако рассылки от фишеров просто напичканы всевозможными описками, двойными либо тройными пробелами, ошибочными названиями сервисов и т.д.

- Фишинговые письма рассылают сериями с одних и тех же электронных адресов, поэтому зачастую на их авторов сыпятся жалобы в интернете на различных форумах. Такие адреса — подставные, которые не существуют на самом деле. Часто они выглядят очень странно, например:

- Часто мошенники просят ввести логин, пароль, ПИН-код банковской карты, прислать код авторизации или перевести деньги для разморозки счёта. Это явный обман.

Голосовой фишинг

Вишинг (vishing) — разговор по телефону, который может разделить вашу жизнь на «до» и «после». Схема такая: преступник звонит жертве, давит на нее и создает повышенное чувство срочности, чтобы человек сообщил конфиденциальные данные.

Последние годы злоумышленники часто представляются сотрудниками банков и предлагают оформить кредит с выгодным процентом или угрожают блокировкой карты, а позже требуют сообщить смс-код или оформить подозрительный перевод.

К слову, согласно данным от «Лаборатории Касперского» за 2022 год вызовы с неизвестных номеров с подозрением на мошенничество поступали 41% россиян.

Почему это работает? Мошенники виртуозно давят на доверие. Они знают не только ваше имя, но фамилию и отчество, ваш банк, а некоторые «специалисты» еще и цифры карты назовут. Но немногие знают, что первые восемь цифр узнать не так уж и сложно.

Например, первая цифра в номере пластиковой карты означает код платежной системы (карты Visa начинаются на цифру «4», а Mastercard — на «5» и т.д.). Вторая, третья и четвертая цифры — номер банка, который выпустил пластиковую карту. Пятая и шестая цифра указывают на дополнительную информацию об организации, а седьмая и восьмая цифры в номере — обозначение программы банка, по которой он выдал карточку.

Как понять, что вам позвонил мошенник

Банки никогда не звонят сами и не спрашивают по телефону у клиентов:

- полный номер карточки;

- срок ее действия;

- CVC/CVV;

- кодовое слово, код из СМС-сообщения;

- логин и пароль к личному кабинету на сайте или в приложении.

Эти данные должны знать только вы и ни при каких обстоятельствах никому нельзя их сообщать.

Whaling (уэйлинг)

Whaling (уэйлинг) очень похож на spear phishing (спеарфишинг), но вместо того, чтобы преследовать любого сотрудника в компании, мошенники специально нацеливаются на руководителей (или «крупную рыбу», отсюда и термин «уэйлинг», что в переводе с английского языка означает «китобойный промысел»). К таким сотрудникам относятся генеральный директор, финансовый директор или любой руководитель высокого уровня, имеющий доступ к более конфиденциальным данным, чем сотрудники более низкого уровня. Часто эти электронные письма используют ситуацию, способную оказать на таких руководителей серьезное давление, чтобы «зацепить» своих потенциальных жертв, например, передавая информацию о поданном против компании судебном иске. Такое письмо побуждает получателя перейти по вредоносной ссылке или к зараженному вложению для получения дополнительной подробной информации.

Пример уэйлинга

В ноябре 2020 года Tessian сообщил о уэйлинг-атаке на соучредителя австралийского хедж-фонда Levitas Capital. Соучредитель получил электронное письмо, содержащее поддельную ссылку в Zoom, которая внедрила вредоносное ПО в корпоративную сеть хедж-фонда и почти привела к уводу 8,7 миллиона долларов США на счета мошенников. В конечном счете злоумышленник смог заполучить только лишь 800 000 долларов США, однако последовавший за этим репутационный ущерб привел к потере крупнейшего клиента хедж-фонда, что вынудило его закрыться навсегда.

Документы

В переписках в соцсетях, в облаках и на файлообменниках могут храниться фото вашего паспорта, PDF-файлы с билетами, документы, представляющие коммерческую тайну, и прочая конфиденциальная информация. Получив ваши пароли, мошенники могут пользоваться всем этим без ограничения.

Однако получить фото паспорта можно не только через взлом аккаунтов. Иногда мошенники создают фейковые объявления о приёме на работу на сайтах вакансий. На этапе переписки с соискателем под предлогом проверки судимостей/кредитной истории/отсутствия в чёрном списке компании у него просят фото паспорта. Если жертва присылает документ, злоумышленники перестают выходить на связь. После они могут использовать это фото для ведения своей мошеннической деятельности от вашего имени, предоставляя в доказательство фото паспорта.

Не стоит выкладывать в открытый доступ фото билетов на что бы то ни было – от концерта до самолёта. Покрасоваться перед подписчиками многим может быть приятно, но ещё приятнее будет мошенникам найти такие фото. Выудив информацию, преступники могут сделать многое: скопировать билет, отменить его, получить личные данные и телефон, узнать время, когда вас не будет дома.

Сайт-подделка

Главный метод этого вида — подмена сайта. Чтобы заполучить доступ к реальному аккаунту, злоумышленник создает страницу, практически ничем не отличимую от сайта реального бренда.

Как же пользователь попадет на фейковую страницу? Выделяют три основных сценария:

Атака через поисковые системы. Такие мошенники таргетируются (выбирают целью) на людей, желающих что-то купить, и предлагают ввести личную информацию. Так невнимательный пользователь вводит данные учетной записи, а хакер быстро снимает деньги с карты или делает другие пакости.

Атака через всплывающие окна и уведомления браузера. Пользователю достаточно кликнуть на кнопку «Разрешить», и все его данные окажутся в кармане у хакера.

«Атака на водопое»

Почему водопой? Представьте себе стадо антилоп у водоема, которые осторожно подбираются ближе к воде, чтобы напиться. Одна антилопа подходит слишком близко и отделяется от стада

И тут из-под поверхности воды выпрыгивает крокодил, хватает жертву и … Хакеры действуют абсолютно по такой же схеме. Они выясняют, какие сайты часто посещают сотрудники компании, и подменяют адрес или добавляют к нему вредоносный код для скачивания.

Как распознать фишинговый сайт

Первым делом проверьте SSL-сертификат: есть ли заветная буковка «s» после HTTP? Если ее нет у крупной компании, лучше сразу же закрыть страницу. Также проверьте тип SSL-сертификата. Если вы видите, что перед вами сайт с бесплатным LE-сертификатом — задумайтесь, ведь довольно часто их выбирают мошенники, чтобы вызвать доверие пользователей. Подробнее об этом можете прочитать здесь.

Далее проверьте доменное имя. Если в домене найдется ошибка или опечатка — вас обманывают. Например:

- буквы в домене специально переставленны: TIKNOFF.COM вместо TINKOFF.COM,

- вместе буквы I используется цифра 1: ONL1NE вместо ONLINE.

Другой способ отличить подделку — посмотреть, когда зарегистрирован домен. Если вы попали на ресурс крупного бренда с многолетней историей, то высока вероятность, что это безопасный сайт. Узнать возраст и владельца сайта можно в Whois.

Проверьте платежные формы. Если для регистрации на сайте вас просят указать данные банковских карт, логин и пароль от вашей почты — закройте эту страницу немедленно.

Также внимательно изучите содержание сайта (текст, дизайн, картинки). Создание веб-ресурса — это проект, в который разные команды вкладывают огромное количество времени и энергии.

Другие виды фишинга основываются на фейк-сайтах и письмах-подделках. Поэтому описанное выше можно и нужно применять к другим видам фишинговых атак.

Что такое фарминг

Классический фишинг со ссылками на сомнительные ресурсы постепенно становится менее эффективным. Опытные пользователи веб-сервисов обычно уже осведомлены об опасности, которую может нести ссылка на подозрительный сайт и проявляют осмотрительность, получив странное письмо или уведомление. Заманить жертву в свои сети становится все труднее.

В качестве ответа на снижение результативности традиционных атак злоумышленниками был придуман фарминг — скрытое перенаправление на мошеннические сайты.

Суть фарминга состоит в том, что на первом этапе в компьютер жертвы тем или иным образом внедряется троянская программа. Она зачастую не распознается антивирусами, ничем себя не проявляет и ждет своего часа. Вредонос активируется лишь тогда, когда пользователь самостоятельно, без всякого внешнего воздействия, решает зайти на интересующую преступников страницу в интернете. Чаще всего это сервисы онлайн-банкинга, платежные системы и прочие ресурсы, осуществляющие денежные транзакции. Здесь-то и происходит процесс подмены: вместо проверенного, часто посещаемого сайта хозяин зараженного компьютера попадает на фишинговый, где, ничего не подозревая, указывает нужные хакерам данные. Делается это с помощью изменения кэша DNS на локальном компьютере или сетевом оборудовании. Такой вид мошенничества особенно опасен из-за трудности его обнаружения.

Небольшая осторожность имеет большое значение при просмотре подозрительных писем

Фишинговая афера – это электронное письмо, которое выглядит законным, но является попыткой получить личную информацию, такую как номер вашей учетной записи, имя пользователя, PIN-код или пароль. Если вы предоставите эту информацию, хакеры могут получить доступ к вашему банковскому счету, кредитной карте или информации, хранящейся на веб-сайте. Когда вы видите одну из этих угроз, ничего не нажимайте в письме. На сайте Outlook.com сообщайте о фишинговых письмах, и команда Outlook.com примет меры для защиты вас и других пользователей.

Инструкции в этой статье относятся к Outlook.com и Outlook Online.

Сообщить о фишинг-письме в Outlook.com

Чтобы сообщить Microsoft о том, что вы получили сообщение Outlook.com, которое пытается обманом заставить читателей раскрыть личные данные, имена пользователей, пароли и другую конфиденциальную информацию:

-

Выберите фишинговое письмо, о котором вы хотите сообщить.

-

Перейдите на панель инструментов Outlook и выберите стрелку раскрывающегося списка Нежелательная .

-

Выберите Фишинг .

-

Вы получите подтверждение. Выберите Сообщить , чтобы отправить Microsoft уведомление о фишинге. Или выберите Не сообщать , если вы не хотите сообщать об этом в Microsoft.

-

Электронная почта перемещается в папку нежелательной почты.

Пометка сообщения как фишингового не препятствует получению дополнительных писем от этого отправителя. Чтобы запретить отправку электронных писем в будущем, добавьте отправителя в список заблокированных отправителей.

Как защитить себя от фишинга

Авторитетные компании, банки, веб-сайты и другие организации не будут просить вас предоставить личную информацию в Интернете. Если вы получили такой запрос и не уверены в его правомерности, свяжитесь с отправителем по телефону, чтобы узнать, отправила ли компания электронное письмо.

Некоторые попытки фишинга являются дилетантскими и содержат разбитую грамматику и орфографические ошибки, поэтому их легко обнаружить. Тем не менее, некоторые из них содержат идентичные копии знакомых веб-сайтов, таких как ваш банк, чтобы заставить вас выполнить запрос на информацию.

Шаги по здравому смыслу включают в себя:

- Не отвечайте на электронную почту, которая просит личную информацию.

- Не открывайте и не загружайте файлы, вложенные в подозрительные электронные письма.

- Не нажимайте ссылки, которые появляются в электронном письме.

- Поищите в Интернете строку с темой письма. Если это обман, другие люди могли сообщить об этом.

Будьте особенно подозрительны к электронным письмам с темами и содержанием, которые включают:

- Запрос на подтверждение вашей учетной записи немедленно или отправитель закроет ее.

- Предложение большой суммы денег в обмен на информацию о вашем счете.

- Объявление о том, что вы большой победитель в лотерее, в которой вы не помните, что приняли участие.

- Запрос о срочной финансовой помощи от друга, который предположительно находится в отпуске.

- Угроза невезения, если вы не ответите.

- Уведомление о том, что ваша кредитная карта была взломана.

- Просьба переслать письмо на получение 500 долларов.

Злоупотребление – это не то же самое, что фишинг

Каким бы вредным и рискованным ни было фишинговое письмо, это не то же самое, что злоупотребление. Если кто-то из ваших знакомых беспокоит вас или вам угрожают по электронной почте, немедленно позвоните в местный правоохранительный орган.

Если кто-то посылает вам детскую порнографию или эксплуатация изображений детей, подражает вам, или попытку вовлечь вас в любой другой незаконной деятельности, пересылать всю электронную почту в качестве приложения к abuse@outlook.com. Включите информацию о том, сколько раз вы получали сообщения от отправителя и ваши отношения (если есть).

Microsoft поддерживает веб-сайт «Безопасность и защита» с большим количеством информации о защите вашей конфиденциальности в Интернете

Он наполнен информацией о том, как защитить вашу репутацию и ваши деньги в Интернете, а также советами по соблюдению осторожности при формировании онлайн-отношений

Типы фишинговых атак anchor link

Сбор паролей

Фишеры могут обманом получить ваши пароли, отправив вам вредоносную ссылку. Веб-адрес этой ссылки, указанной в сообщении фишера, укажет на один сайт, но на самом деле приведет на другой. На компьютере вы можете увидеть адрес назначения ссылки, задержав над ней указатель мыши. Но и в этом случае вас можно ввести в заблуждение, используя похожие символы или наименования, отличающиеся на одну букву от оригинальных. Подобная ссылка приведет вас на сайт, выглядящий в точности как настоящий (который вы и собирались посетить): например, Gmail или Dropbox. Эти поддельные странички входа зачастую выглядят настолько подлинно, что так и манят ввести свои учетные данные – логин и пароль. И если вы это сделаете, то сразу отправите их злоумышленникам.

Таким образом, перед вводом любого пароля, взгляните на адресную строку браузера. Там будет указано настоящее доменное имя страницы. Если оно не совпадает с именем необходимого сайта, ничего не вводите и закройте страницу! Помните о том, что наличие официального логотипа на сайте не является показателем подлинности сайта. Любой может скопировать и воспроизвести логотип и дизайн всего сайта на своей веб-странице для того, чтобы попытаться обмануть вас.

Чтобы ввести вас в заблуждение, некоторые фишеры используют сайты, похожие на популярные: https://wwwpaypal.com/ отличается от https://www.paypal.com/. Так же как и https://www.paypaI.com/ (с заглавной буквой “i” вместо прописной “L”) отличен от оригинального https://www.paypal.com/. Многие используют сервисы коротких ссылок для того, чтобы длинные ссылки можно было удобнее продиктовать или написать, но их можно использовать и для того, чтобы скрыть адреса вредоносных сайтов. Если вы получили короткую ссылку, например, t.co из Twitter, попробуйте проверить её на сайте https://www.checkshorturl.com/ и узнать, куда она ведёт на самом деле.

Помните, что злоумышленникам не составит труда подделать адрес электронной почты, и в графе «Ответить» вы увидите ложный адрес. А это значит, что зрительная проверка адреса отправителя не достаточна для подтверждения истинной личности отправителя сообщения.

Целенаправленный фишинг

Большинство фишинговых атак берут своей массовостью

Злоумышленник рассылает сообщения сотням и тысячам людей, обещая предоставить доступ к интересному видео, важному документу или даже заявляя о финансовых претензиях или лёгком заработке

Но иногда фишинговые атаки бывают персонифицированными — злоумышленники используют уже известную им информацию о жертве. Это называется «целенаправленный фишинг». Представьте, что вы получили письмо от вашего дяди Бориса, где сказано, что во вложении находятся фото его детей. Так как у Бориса действительно есть дети, и похоже, что письмо отправлено с его адреса, то вы открываете это письмо. Во вложении находится документ PDF. Когда вы откроете этот PDF-файл, то, возможно, даже увидите фото детей Бориса, но также на ваше устройство будет незаметно установлено вредоносное приложение, которое может быть использовано для слежки за вами. Ваш дядя не отправлял данное письмо. Это сделал злоумышленник, знающий, что у вас есть дядя по имени Борис (у которого есть дети). Документ PDF, который вы открыли, запустил программу чтения PDF, и используя уязвимость этой программы, также исполнил и вредоносный код . В дополнение к отображению содержимого PDF-документа на ваш компьютер было скачано и установлено вредоносное программное обеспечение. Оно может получить список ваших контактов, а также записывать видео с камеры и звук c микрофона вашего устройства.

Лучший способ защиты от фишинга – никогда не переходить ни по каким ссылкам и не открывать никакие файлы вложений. Но этот совет не подойдёт большинству людей. Поэтому далее вы узнаете несколько практических способов защиты от фишинга.

Выводы

Полностью уничтожить фишинг в обозримом будущем вряд ли получится: человеческая лень, доверчивость и жадность тому виной.

Ежедневно происходят тысячи фишинговых атак, которые могут принимать самые разнообразные формы:

Только наличие своевременной и наиболее полной информации о методах хакеров, а также здоровая подозрительность по отношению к необычным, неожиданным сообщениям и предложениям, позволят существенно снизить ущерб от этого вида интернет-мошенничества.

Потому обязательно ознакомьтесь с правилами защиты от фишинга. И прежде всего никому не передавайте свои пароли, заведите привычку всегда вбивать адреса нужных сайтов вручную или пользоваться закладками в браузере, будьте особенно внимательны к ссылкам в письмах.

Источник — блог компании Protectimus Solutions LLP