Требования к удаленному реестру

Если вы надеетесь подключиться к удаленному компьютеру, к которому у вас нет доступа, вам не повезло. Чтобы использовать удаленный реестр, вам в основном необходим доступ администратора к обоим компьютерам. Итак, это в основном для удобства и не может быть использовано для взлома чужого реестра.

Есть несколько вещей, которые должны быть на месте, прежде чем удаленный реестр будет работать:

Разделение близнец…

Please enable JavaScript

Разделение близнецового пламени (Ru)

- Компьютер, к которому вы подключаетесь, должен иметь имя пользователя и пароль. Пароль не может быть пустым.

- На обоих компьютерах необходимо включить удаленное администрирование в брандмауэре.

- На обоих компьютерах должна быть запущена служба удаленного реестра.

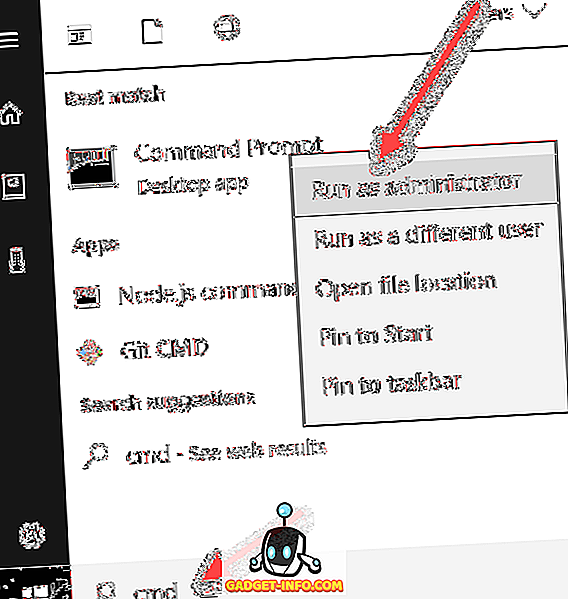

Первое требование легко выполнить. Просто зайдите и добавьте пароль к своей учетной записи, если у него его еще нет. Второе требование можно исправить с помощью командной строки. Чтобы открыть командную строку администратора, нажмите « Пуск», введите cmd, щелкните правой кнопкой мыши на cmd и выберите « Запуск от имени администратора» .

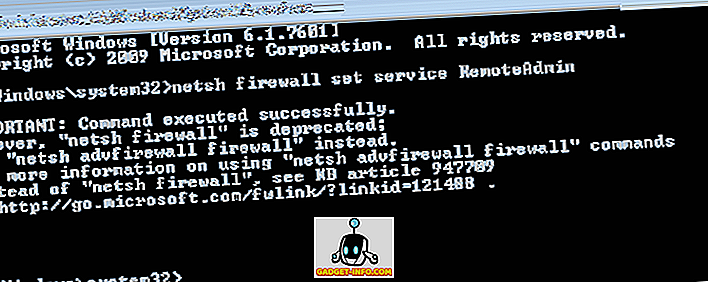

Теперь скопируйте и вставьте следующую команду в окно командной строки и нажмите Enter.

netsh firewall set service RemoteAdmin

Вы получите предупреждение о том, что команда выполнена успешно, но команда netsh firewall устарела. Вы получите это сообщение в Windows 7, Windows 8 или Windows 10. Это не проблема, если она успешно завершена

Обратите внимание, что вы должны выполнить эту команду на обеих машинах

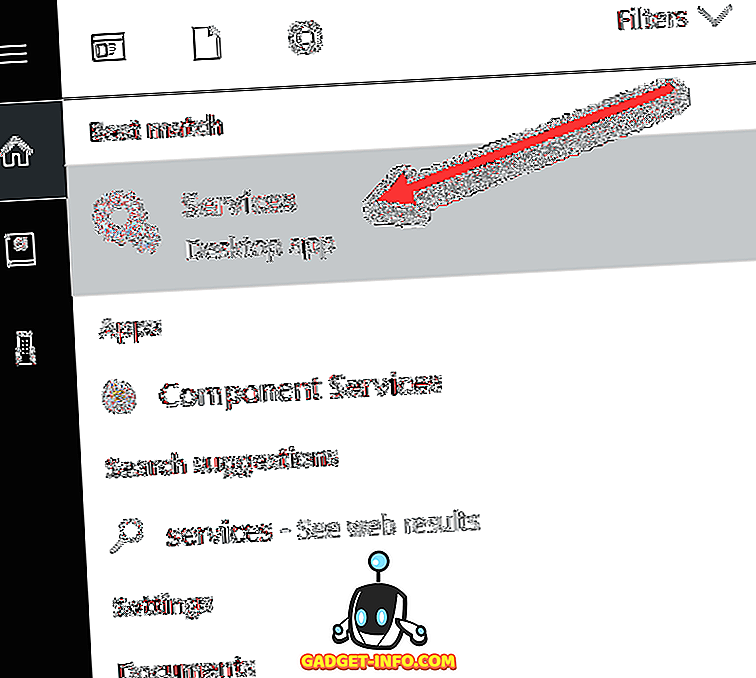

Для третьего требования вам нужно нажать « Пуск», ввести сервисы, а затем просто « Сервисы» с двумя значками шестеренок.

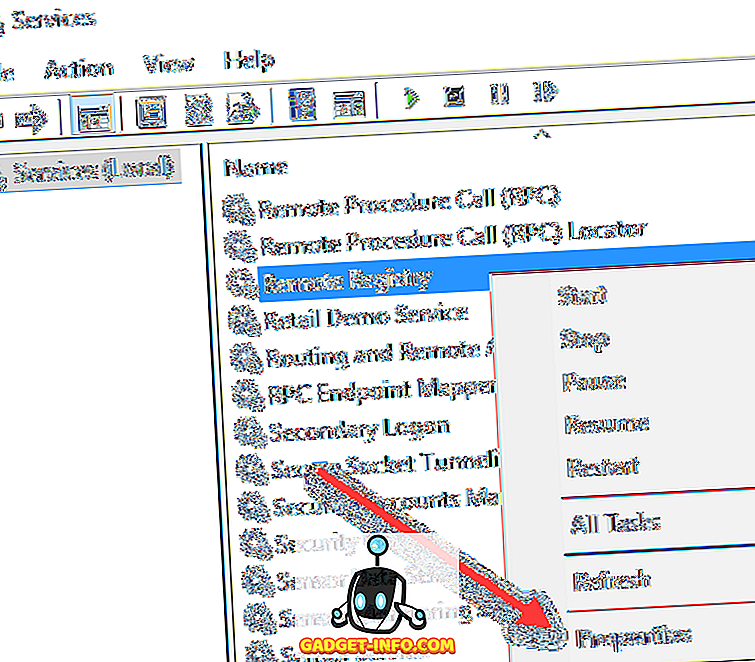

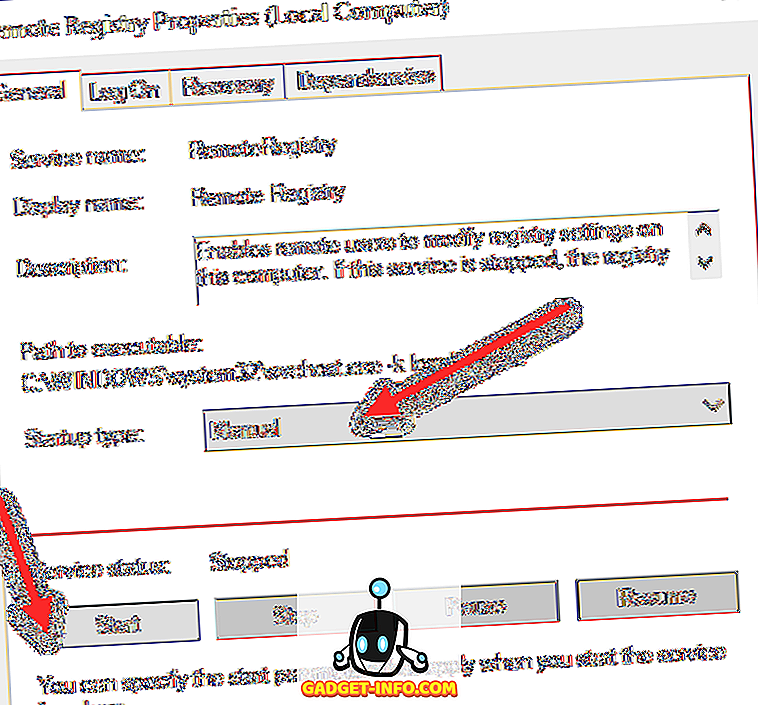

Прокрутите вниз, пока не увидите Удаленный реестр, и он не должен работать по умолчанию. В Windows 10 он будет по умолчанию отключен. В Windows 7 вы можете просто щелкнуть по нему правой кнопкой мыши и выбрать « Пуск» . В Windows 10 вам нужно будет щелкнуть правой кнопкой мыши и сначала выбрать « Свойства» .

В диалоговом окне свойств вам нужно изменить тип запуска на что-то отличное от Disabled . Если вам нужно сделать это только один раз, измените его на Manual . Если вам часто требуется доступ к удаленному реестру, выберите « Автоматически» .

После выбора типа запуска нажмите кнопку « Применить», после чего кнопка « Пуск» больше не будет выделена серым цветом. Нажмите Пуск, чтобы запустить службу удаленного реестра. Опять же, это должно быть сделано на обеих машинах.

Удаление служб Windows 10 через командную строку

Первый способ удаления служб из операционной системы Windows 10 заключается в использовании командной строки и команды «sc delete». Данная команда выполняет удаление раздела реестра, который отвечает за работу указанной службы, что приводит к удалению службы из системы. Если в момент удаления служба все еще работает, то она помечается для удаления в будущем.

Для того чтобы удалить службу при помощи данной команды необходимо знать имя службы, под которым она зарегистрирована в системе. Чтобы узнать это имя можно воспользоваться встроенной программой «Службы». Чтобы запустить программу «Службы» нажмите комбинацию клавиш Window-R и выполните команду «services.msc». Также эту программу можно найти в «Панели управления», а разделе «Система и безопасность – Администрирование – Службы».

В программе «Службы» нужно найти службу, которую вы хотите удалить из Windows 10, кликнуть по ней правой кнопкой мышки и перейти в «Свойства».

В результате появится небольшое окно с информацией о выбранной вами службе. Здесь, на вкладке «Общее», в самом верху окна будет указано «Имя службы». То именно то имя, которое нам и нужно для удаления.

После этого нужно открыть командную строку с правами администратора. Для этого проще всего воспользоваться поиском в меню «Пуск». Откройте меню «Пуск», введите команду «cmd» и запустите ее от имени админа.

После запуска командной строки можно приступать к удалению службы. Для этого сначала желательно остановить работу службы. Это можно сделать при помощи команды «sc stop ServiceName», где «ServiceName» — это название службы, которое вы узнали на предыдущем этапе.

После остановки службы ее можно удалить. Для этого используйте команду «sc delete ServiceName». Как и в предыдущем случае, «ServiceName» нужно заменить на название нужной вам службы.

Как удаленно включить rdp через групповую политику

Данный метод включения удаленного рабочего стола на нужном компьютере возможен за счет домена Active Directory, благодаря централизованному управлению рабочих станций ваших сотрудников. Откройте редактор управления групповыми политиками.

Конфигурация компьютера – Политики – Административные шаблоны – Компоненты Windows – Службы удаленных рабочих столов – Узел сеансов удаленных рабочих столов – Подключения – Разрешать удаленное подключение с использованием служб удаленных рабочих столов

Откройте эту настройку и включите ее. Не забываем после этого обновить групповую политику на нужном компьютере и не забываем там открыть порт для RDP. Так же политиками или локально.

Конфигурация компьютера – Политики – Административные шаблоны – Сеть – Сетевые подключения – Брандмауэр Windows – Профиль домена – Разрешить исключения для входящих сообщений удаленного управления рабочим столом

Включив настройку вы можете указать конкретные ip-адреса откуда можно производить подключение или же ввести *, это будет означать, для всех.

На этом у меня все, уверен, что есть еще какие-то методы позволяющие удаленно включить RDP службу удаленных рабочих столов, но мне лень гуглить и искать их, я пользуюсь вот такими. С вами был Иван Семин, автор и создатель блога msconfig.ru.

Ошибка 10016 в windows 10 и Windows Server

На сервере Windows Server 2012 R2 постоянно возникает ошибка 10016.

{D63B10C5-BB46-4990-A94F-E40B9D520160}

The application-specific permission settings do not grant Local Activation permission for the COM Server application with CLSID {6B3B8D23-FA8D-40B9-8DBD-B950333E2C52} and APPID {4839DDB7-58C2-48F5-8283-E1D1807D0D7D} to the user NT AUTHORITY\LOCAL SERVICE SID (S-1-5-19) from address LocalHost (Using LRPC) running in the application container Unavailable SID (Unavailable). This security permission can be modified using the Component Services administrative tool.

Данная ошибка выскакивает, когда какая-то из утилит не может обратиться к DCOM объекту, чаще всего, это связано с недостаточностью разрешений. Был реализован шаблон кодирования, где код сначала пытается получить доступ к компонентам DCOM с одним набором параметров. Если первая попытка не удалась, она пытается снова с другим набором параметров. Причина, по которой он не пропускает первую попытку, заключается в том, что существуют сценарии, в которых он может быть успешным. В этих сценариях это предпочтительнее. Если вы не в курсе, что такое COM объекты и DCOM, то если по простому, это концепция для создания программного обеспечения на основе взаимодействующих компонентов объекта, каждый из которых может использоваться во многих программах одновременно. На основе COM были созданы ActiveX, DCOM, COM+, DirectX, .Net.

- {316CDED5-E4AE-4B15-9113-7055D84DCC97} — Кнопка пуск (Immersive Shell) — интерфейс метро

- {4839DDB7-58C2-48F5-8283-E1D1807D0D7D} — ShellServiceHost

- {9CA88EE3-ACB7-47C8-AFC4-AB702511C276} — RuntimeBroker

Подробнее вы можете почитать в вики https://ru.wikipedia.org/wiki/Component_Object_Model

Как включить удалённый рабочий стол RDP

Проверка состояния служб RDP

На локальном компьютере (клиентском) и удаленном компьютере (целевом) должны быть запущены следующие службы:

- службы удаленных рабочих столов (TermService);

- перенаправитель портов пользовательского режима служб удаленного рабочего стола (UmRdpService).

Для локального или удаленного управления службами можно использовать оснастку MMC. Вы также можете использовать PowerShell для управления службами в локальном или удаленном расположении (если удаленный компьютер настроен для приема удаленных командлетов PowerShell).

На любом компьютере запустите одну или обе службы, если они запущены.

Если вы запускаете службу удаленных рабочих столов, нажмите кнопку Да, чтобы служба перенаправителя портов пользовательского режима служб удаленного рабочего стола перезапустилась автоматически.

Пользователю не удается войти, при этом отображаются сообщения «Ошибка аутентификации» и «Защита CredSSP от атак с использованием криптографического оракула»

Назначение CredSSP

Проверка состояния прослушивателя протокола RDP

В точности следуйте инструкциям из этого раздела. Неправильное изменение реестра может вызвать серьезные проблемы. Прежде чем редактировать реестр, создайте резервную копию реестра, чтобы вы могли восстановить его в случае ошибки.

Проверка состояния прослушивателя RDP

Для выполнения этой процедуры используйте экземпляр PowerShell с разрешениями администратора. На локальном компьютере также можно использовать командную строку с разрешениями администратора. Но для этой процедуры используется PowerShell, так как одни и те же командлеты выполняются локально и удаленно.

Чтобы подключиться к удаленному компьютеру, выполните следующий командлет:

Введите qwinsta.

Если в списке содержится rdp-tcp с состоянием Listen, прослушиватель протокола удаленного рабочего стола работает. Перейдите к разделу Проверка порта прослушивателя протокола RDP. В противном случае перейдите к шагу 4.

Экспортируйте конфигурацию прослушивателя RDP с рабочего компьютера.

- Войдите на компьютер с той же версией операционной системы, что и у затронутого компьютера, и получите доступ к реестру компьютера (например, с помощью редактора реестра).

- Перейдите к следующей записи реестра: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

- Экспортируйте запись в REG-файл. Например, в редакторе реестра щелкните запись правой кнопкой мыши, выберите пункт Экспортировать, а затем введите имя файла для экспортируемых параметров.

- Скопируйте экспортированный REG-файл на затронутый компьютер.

Чтобы импортировать конфигурацию прослушивателя протокола RDP, откройте окно PowerShell с разрешениями администратора на затронутом компьютере (или откройте окно PowerShell и подключитесь к этому компьютеру из удаленного расположения).

Чтобы создать резервную копию для существующей записи реестра, воспользуйтесь таким командлетом:

Чтобы удалить резервную копию для существующей записи реестра, воспользуйтесь таким командлетом:

Чтобы импортировать новую запись реестра и перезапустить службу, воспользуйтесь такими командлетами:

Замените <filename> именем экспортированного REG-файла.

Проверьте конфигурацию, попытавшись еще раз подключиться к удаленному рабочему столу. Если подключиться все равно не удается, перезагрузите затронутый компьютер.

Проверка состояния самозаверяющего сертификата протокола RDP

- Если подключиться так и не удалось, откройте оснастку MMC «Сертификаты». Когда будет предложено выбрать хранилище сертификатов для управления, выберите Учетная запись компьютера и затронутый компьютер.

- В папке Сертификаты в разделе Удаленный рабочий стол удалите самозаверяющий сертификат протокола RDP.

- На затронутом компьютере выполните следующие действия, чтобы перезапустить службу удаленных рабочих столов.

- Обновите оснастку диспетчера сертификатов.

- Если самозаверяющий сертификат протокола RDP не был создан повторно, проверьте разрешения для папки MachineKeys.

Проверка разрешений для папки MachineKeys

- На затронутом компьютере откройте проводник и перейдите к папке C:\ProgramData\Microsoft\Crypto\RSA\ .

- Щелкните правой кнопкой мыши папку MachineKeys, а затем выберите Свойства, Безопасность и Дополнительно.

- Убедитесь, что настроены следующие разрешения:

- Builtin\Администраторы: Полный доступ

- Все: чтение и запись.

Классический метод включения удаленного рабочего стола

У вас откроется окно система. В правой части нажмите пункт «Настройка удаленного доступа», которое вызовет окно свойств системы. НА вкладке «Удаленный доступ», чтобы активировать службы удаленных рабочих столов Windows, вам нужно активировать пункт «Разрешить удаленные подключения к этому компьютеру». После этого у вас в системе сразу будет работать RDP доступ.

А вот метод исключительно для Windows 10 или Windows Server 2016 и выше. Вы открываете параметры Windows. Переходите в пункт система. В системе будет пункт «Удаленный рабочий стол». Активируем ползунок «Включить удаленный рабочий стол». Выскочит окно с подтверждением, говорим «Подтвердить».

Все функционал RDP активен, можно подключаться с других компьютеров. Данный метод по сути ставит все тужу галку, что мы видели и в классическом окне системы.

Этот подход можно с натяжкой назвать удаленным методом включения RDP, так как на той стороне вам потребуются руки которыми вы будите управлять по телефоны.

Как настроить подключение к RDP из Интернета

RDP разрешает любые подключения, будь то из локальной сети или из Интернета. Для подключения из Интернета требуется, чтобы у вашего компьютера был белый IP.

Если же ваш Интернет-провайдер использует , то вам нужно арендовать внешний (белый) IP адрес.

Если вы подключены к роутеру (они тоже всегда используют NAT), то вам нужно настроить проброску (форвардинг, переадресацию) портов следующим образом:

1. Начать нужно с «».

2. Последующие настройки нужно делать в роутере. Поскольку у всех разные модели роутеров, то конкретные действия и названия вкладок в панели администрирования роутеров могут различаться. Главное понять суть и найти соответствующую вкладку в роутере. Помните, что нужно перенаправить порты TCP и UDP с номером 3389.

Перейдите в панель управления роутером. В настройках роутера перейдите в раздел «Интернет» (может называться WAN), затем во вкладку «Переадресация портов» (может называться «Перенаправление портов», «Port Forwarding»):

3. Добавьте новое правило:

- Имя службы — введите любое

- Source IP (исходный IP адрес) оставьте пустым

- Диапазон портов — укажите порт 3389

- Локальный IP адрес — укажите IP адрес компьютера Windows, к которому будет выполняться подключение по RDP

- Локальный порт — укажите порт 3389

- Протокол — укажите Both (оба)

4. И нажмите кнопку «Добавить».

5. Сохраните сделанные изменения.

IP адрес компьютера Windows можно посмотреть командой:

ipconfig

Про переадресацию портов, о том, что это такое (на примере веб сервера), дополнительно читайте в статье «Apache Forwarding — проброска портов веб-сервера».

Ещё одним вариантом является использование VPN (виртуальной частной сети), в которой каждому компьютеру присваивается локальный адрес, но сама виртуальная частная сеть включает компьютеры которые могут быть размещены за пределами реальной частной сети. Подробности о VPN смотрите в статье «».

Отключаем шифрование credssp через GPO

Способ 1: Антивирусник и откат системы

Если система не свежая, то в первую очередь полностью проверьте ОС антивирусной программой. Можно скачать специальную утилиту типа AVZ или Dr. Web CureIt. Проверяем ею весь комп. Далее проверяем подключение, если ошибка остается, то выполним откат системы.

- Открываем «Панель управления». На семерке достаточно открыть меню «Пуск», а на десятке нужно будет нажать на клавиши и R и ввести команду:

- Далее ничего сложного нет, просто действуем согласно инструкциям. На определенном шаге вам нужно будет выбрать самую раннюю точку восстановления. Компьютер будет перезагружен.

Если ошибка 720 (не удается подключиться к удаленному компьютеру…) возникает снова, то пробуем другие способы.

Сравнение реестра

Как мы уже упоминали, почти все, что устанавливается или настраивается на ПК под управлением Windows хранится в реестре. При стандартной установке программного обеспечения вы удивитесь масштабам происходящих в реестре операции. Часто десятки тысяч ключей реестра добавляются или изменяются в течение даже относительно небольшой установки программного обеспечения. Если сравнить реестр компьютера до и после одного из таких мероприятий, вы увидите все сделанные в реестре изменения.

Для эффективного сравнения снимков реестра до и после событий удобно использовать специальные утилиты. Другая методика – сравнение реестров одной машины и другой эталонной. Некоторые инструменты сравнения реестра приведены ниже.

Проверка состояния протокола RDP

Проверка состояния протокола RDP на локальном компьютере

Сведения о том, как проверить и изменить состояние протокола RDP на локальном компьютере, см. в разделе How to enable Remote Desktop (Как включить удаленный рабочий стол).

Проверка состояния протокола RDP на удаленном компьютере

В точности следуйте инструкциям из этого раздела. Неправильное изменение реестра может вызвать серьезные проблемы. Прежде чем редактировать реестр, создайте резервную копию реестра, чтобы вы могли восстановить его в случае ошибки.

Чтобы проверить и изменить состояние протокола удаленного рабочего стола на удаленном компьютере, используйте подключение сетевого реестра:

- Сначала откройте меню Пуск и выберите Выполнить. В появившемся текстовом поле введите regedt32.

- В редакторе реестра нажмите Файл и выберите пункт Подключить сетевой реестр.

- В диалоговом окне Выбор: «Компьютер» введите имя удаленного компьютера, выберите Проверить имена и нажмите кнопку ОК.

- Перейдите в раздел HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server и в раздел HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services.

- Если раздел fDenyTSConnections имеет значение 0, значит протокол RDP включен.

- Если раздел fDenyTSConnections имеет значение 1, значит протокол RDP отключен.

- Чтобы включить протокол RDP, для fDenyTSConnections замените значение 1 на 0.

Проверка блокировки объектом групповой политики протокола RDP на локальном компьютере

Если не удается включить протокол RDP в пользовательском интерфейсе или для fDenyTSConnections возвращается значение 1 после его изменения, объект групповой политики может переопределять параметры на уровне компьютера.

Чтобы проверить конфигурацию групповой политики на локальном компьютере, откройте окно командной строки с правами администратора и введите следующую команду:

Когда команда будет выполнена, откройте файл gpresult.html. Выберите Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Службы удаленных рабочих столов\Узел сеансов удаленных рабочих столов\Подключения и найдите политику Разрешить пользователям удаленное подключение с использованием служб удаленных рабочих столов.

Если для параметра этой политики задано значение Включено, групповая политика не блокирует подключения по протоколу RDP.

Если же для параметра этой политики задано значение Отключено, проверьте результирующий объект групповой политики. Ниже показано, какой объект групповой политики блокирует подключения по протоколу RDP.

Проверка блокировки объектом групповой политики протокола RDP на удаленном компьютере

Чтобы проверить конфигурацию групповой политики на удаленном компьютере, нужно выполнить почти такую же команду, что и для локального компьютера.

В файле (gpresult-<computer name>.html), который создается после выполнения этой команды, используется такой же формат данных, как в версии файла для локального компьютера (gpresult.html).

Изменение блокирующего объекта групповой политики

Эти параметры можно изменить в редакторе объектов групповой политики (GPE) и консоли управления групповыми политиками (GPM). Дополнительные сведения об использовании групповой политики см. в статье Advanced Group Policy Management (Расширенное управление групповыми политиками).

Чтобы изменить блокирующую политику, используйте один из следующих методов.

- В GPE укажите определенный уровень для объекта групповой политики (локальный или доменный) и выберите Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Службы удаленных рабочих столов > Узел сеансов удаленных рабочих столов > Подключения > Разрешить пользователям удаленное подключение с использованием служб удаленных рабочих столов.

- Задайте для политики значение Включена или Не задана.

- На затронутых компьютерах откройте окно командной строки с правами администратора и выполните команду gpupdate /force.

- В GPM перейдите к подразделению, в котором блокирующая политика применяется к соответствующим компьютерам, и удалите эту политику.

Требования к удаленному реестру

Если вы надеетесь подключиться к удаленному компьютеру, к которому у вас нет доступа, вам не повезло. Чтобы использовать удаленный реестр, вам в основном необходим доступ администратора к обоим компьютерам. Итак, это в основном для удобства и не может быть использовано для взлома чужого реестра.

Есть несколько вещей, которые должны быть на месте, прежде чем удаленный реестр будет работать:

- Компьютер, к которому вы подключаетесь, должен иметь имя пользователя и пароль. Пароль не может быть пустым.

- На обоих компьютерах необходимо включить удаленное администрирование в брандмауэре.

- На обоих компьютерах должна быть запущена служба удаленного реестра.

Теперь скопируйте и вставьте следующую команду в окно командной строки и нажмите Enter. netsh firewall set service RemoteAdmin

Для третьего требования вам нужно нажать «Пуск», ввести сервисы, а затем просто «Сервисы» с двумя значками шестеренок.

Прокрутите вниз, пока не увидите Удаленный реестр, и он не должен работать по умолчанию. В Windows 10 он по умолчанию будет отключен. В Windows 7 вы можете просто щелкнуть по нему правой кнопкой мыши и выбрать «Пуск». В Windows 10 сначала нужно щелкнуть правой кнопкой мыши и выбрать «Свойства».

В диалоговом окне свойств вам нужно изменить тип запуска на что-то отличное от Disabled. Если вам нужно сделать это только один раз, измените его на Manual. Если вам часто требуется доступ к удаленному реестру, выберите «Автоматически».

После выбора типа запуска нажмите кнопку «Применить», после чего кнопка «Пуск» больше не будет выделена серым цветом. Нажмите Пуск, чтобы запустить службу удаленного реестра. Опять же, это должно быть сделано на обеих машинах.

Анализ логов при временном профиле

Симптомы ошибки:

- Создается дополнительная папка профиля пользователя. К имени этой папки добавляется имя домена NetBIOS или трехзначный суффикс. Например, имя папки — Username.ROOT или Username.000.

- Если у пользователя есть перемещаемый профиль, некоторые приложения, использующие пути «Папки оболочки» в реестре, перестают отвечать. Кроме того, когда пользователь выходит из компьютера, изменения в данных приложения, которые хранятся в профиле пользователя, не перемещаются в базу данных домена.

Когда вы откроете журналы событий, то вы можете обнаружить вот такие события в журнале «Приложение»:

Предупреждение с кодом ID 1509: Windows не удается скопировать файл \\?\UNC\root.pyatilistnik.org\root\Boy\WINDOWS\win.ini в расположение \\?\C:\Users\Boy\WINDOWS\win.ini. Возможная причина — сетевые проблемы или недостаточные права безопасности. ПОДРОБНО — Отказано в доступе.

Предупреждение с кодом ID 1534: Слишком много ошибок при копировании профиля. Для получения более подробных сведений просмотрите предыдущие события. Windows не будет записывать в журнал никаких дополнительных ошибок копирования для этого процесса копирования.

Ошибка ID 1533, источник User Profile Service: Не удается удалить папку профилей C:\Users\Boy. Возможная причина — файлы этой папки используются другой программой. ПОДРОБНО — Папка не пуста.

Ошибка с кодом ID 1511, источник User Profile Service: Windows не удалось найти локальный профиль пользователя, вход в систему выполнен с временным профилем. Любые изменения профиля будут потеряны при выходе.

Более детально, что происходит на терминальном сервере в момент входа пользователя, можно проследить в журнале Microsoft-Windows-User Profile Service/Operational. При входе на терминальный стол формируется событие с кодом ID 1: Получено уведомление о входе пользователя для сеанса 151. Тут сразу можно увидеть нужный ID пользователя, чтобы потом найти его процессы и PID.

Далее идет событие с кодом ID 64: Отношение к основному компьютеру не было проверено для этого компьютера и этого пользователя. Причина: running as a terminal server farm.

Далее начинается попытка синхронизации перемещаемого профиля в событии ID 6.

Видим. что синхронизация завершена не полностью: Событие с кодом ID 7: Завершена синхронизация профиля \\root.pyatilistnik.org\root\Boy с C:\Users\Boy Результат: Запрос ReadProcessMemory или WriteProcessMemory был выполнен только частично.

Видим, что ему создался временный TEMP профиль, а так же видно его SID:

Событие с кодом ID 5: Файл реестра C:\Users\TEMP.003\ntuser.dat загружен в HKU\S-1-5-21-551888299-3078463796-3314076131-11105.

ну и событие ID 67 нам говорит, что мы вошли с временным профилем: Тип входа: RDS Расположение локального профиля: C:\Users\TEMP.003 Тип профиля: Temporary

Классический метод включения удаленного рабочего стола

Мы разобрались, как включить RDP-сервисы удаленно, сейчас напомню для начала, как это можно включить локально. По умолчанию эта служба, как я уже писал, не работает. Есть два метода решения этой проблемы. Универсальный способ для любой версии винды, на десятке покажу, а на семерке, восьмерке все будет так же. Откройте проводник Windows. Найдите слева объект Этот компьютер (Мой компьютер). Щелкните его правой кнопкой мыши и в контекстном меню перейдите к пункту «Свойства”.

Откроется системное окно. С правой стороны нажмите на элемент «Настройки удаленного доступа», после чего откроется окно «Свойства системы». На вкладке «Удаленный доступ», чтобы включить службы удаленного рабочего стола Windows, необходимо включить элемент «Разрешить удаленные подключения к этому компьютеру». После этого в вашей системе сразу же заработает RDP-доступ.

А вот метод исключительно для Windows 10 или Windows Server 2016 и выше. Откройте Параметры Windows. Зайдите в систему предметов. В системе появится пункт «Удаленный рабочий стол». Активируйте ползунок «Включить удаленный рабочий стол». Появится окно подтверждения, скажите «Подтвердить”.

Все функции RDP активны, вы можете подключаться с других компьютеров. Этот метод, по сути, ставит все в поле флажка, который мы видели в классическом системном окне.

Такой подход вряд ли можно назвать удаленным методом включения RDP, поскольку, с другой стороны, вам потребуются руки, которыми вы будете управлять на телефонах.

Устранение ошибки 10016 при запуске «Центра обеспечения безопасности»

Исключение из домена Windows 10 и Windows Server 2016

Данный метод, будет подходить исключительно для последних версий систем Windows 10 и Windows Server 2016, на момент написания статьи. В случае с десяткой, где интерфейс кардинально меняется от версии к версии, последовательность действий будет разниться.

Метод вывода для Windows 10 версий 1503-1511

Данный метод для Windows 10 Threshold и Threshold 2. Если не знаете, какая у вас версия, то вот вам статья, как определить версию Windows. Вам необходимо открыть параметры системы, делается, это либо через кнопку «Пуск» или же сочетанием клавиш WIN и I одновременно. Находим там пункт «Система».

В самом низу находим пункт «О Системе» и видим кнопку «Отключиться от организации», нажимаем ее.

В окне «Отключение от организации» просто нажмите продолжить.

У вас просто появится окно с предложением о перезагрузке, соглашаемся.

В оснастке ADUC данный компьютер так же был отключен.

Метод вывода для Windows 10 версий 1607 и выше

Данный метод будет рассмотрен для версии Windows 10 1803, так как я писал, что концепция изменилась, функционал перенесли в другое место. Вы все так же открываете «Параметры Windows 10», но уже переходите в пункт «Учетные записи»

Далее находите пункт «Доступ к учетной записи места работы или учебного заведения» и нажимаете отключиться.

У вас выскочит окно с уведомлением:

Вы действительно хотите удалить эту четную запись? Ваш доступ к ресурсам, таким как электронная почта, приложения, сеть и всему связанному содержимому также будет удалены. Ваша организация может также удалить некоторые данные, хранящиеся на этом устройстве.

После подтверждения, у вас появится еще одно окно, в котором вас еще раз уведомят и захотят удостовериться в ваших действиях.

После отключения вы не сможете войти в систему этого компьютера с помощью учетной записи организации. Если установлен и запущен Bitlocker, обязательно сохраните копию ключа восстановления Bitlocker где-нибудь не на этом компьютере

Нажимаем кнопку «Отключить»

Перезагружаем систему.

Открыв оснастку ADUC, я обратил внимание, что учетная запись компьютера, которого я вывел из домена, не отключилась, что очень странно, поэтому сделайте это в ручную

Вариант три: Hiren’s LiveCD

Этому набору индийских тестеров я посвятил целый набор статей и использую диск с незапамятных времён. Признаться, на остальные (и, конечно, не всегда и не обязательно хуже) сборки я особо не смотрю. Этот «живой» диск представляет собой сборку сотен утилит всех мастей в оболочке нетребовательной Windows XP. Редко, но метко, варианты образов сборника Hiren’s обновляются, однако сейчас я предлагаю вам скачать именно тот, что на Windows XP. Причин на то много, и главная в нашем случае — это встроенная утилита Registry Editor PE. И далее я опять же воспользуюсь давно опубликованными материалами из статьи Windows постоянно перезагружается. В ней показано, как избавиться от круговой перезагрузки Windows, заставив показать BSOD для фиксации ошибки. И делал я это в той статье именно через редактирование удалённого реестра. Так что вам придётся воспользоваться услугами друга или коллеги со «здоровым компьютером» для скачивания самого образа и записи на флешку. И отредактировать удалённый реестр так.

Как записать HirensBootCD 15.2 на флешку?

загружаемся в Hiren’s LiveCD:

В панели Пуск Windows или с рабочего стола перехожу на Меню HBCD и нахожу редактор удалённого реестра:

Оттуда мы уже действуем по известной схеме, указывая утилите папку config и файлы реестра побитой Windows. Задача с поиском и выбором диска с файлами Windows упрощается: к нашему удобству здесь полноценный графический интерфейс с поисковиком. И в нашем случае следует указать на все файлы реестра последовательно:

Файлы конкретных пользователей можно открывать по усмотрению (файл ntuser.dat лежит в папке вашего пользователя):

От загрузки профиля остальных пользователей можно отказаться:

Через пару секунд всё готово и реестр удалённой Windows перед вами…

Его параметры и кусты будут помечены _REMOTE_. Так же и с удалённым пользователем:

По окончании работ просто покиньте редактор; все изменения будут автоматически загружены в реестр Windows жёсткого диска.

Успехов.

Для чего выводить компьютеры из домена?

- Обычно операцию вывода из домена (Unjoin Windows) производят в ситуациях, когда компьютер может вылетать из домена, пример он не был активен более одного месяца, был банальный ремонт, а потом его решили ввести в эксплуатацию, в таких ситуациях люди ловят ошибку «отсутствуют серверы, которые могли бы обработать запрос».

- Просто для правильного соблюдения рекомендаций Microsoft, чтобы у вас не оставались лишние, ненужные объекты в AD, в противном случае, вам придется производить самостоятельный поиск неактивных компьютеров в Active Directory и вычищать все вручную.

- Третья причина, это переустановка сервера, например, обновление редакции, и если до этого вы правильно не вывели компьютер из домена, то при попытке ввести в домен Windows Server вы получите ошибку, что такой компьютер уже есть.